การปลดล็อคอุปกรณ์ iOS ผ่านการบังคับแบบบรูทฟอร์ซ

สารบัญ

อุปกรณ์ iOS อาจถูกยึดในสถานการณ์ต่าง ๆ และนักตรวจสอบมักไม่ทราบรหัสผ่านสำหรับเข้าถึง อุปกรณ์เหล่านี้อาจถูกเก็บไว้นานในห้องปฏิบัติการพร้อมหลักฐานสำคัญที่ยังไม่ได้รับการเปิดเผย แต่คุณไม่ควรยอมแพ้ เพราะเทคนิค brute-force เพื่อถอดรหัสผ่านเหล่านี้พัฒนาอยู่เสมอ

Brute-force คืออะไร?

Brute-force คือการเดารหัสหรือข้อมูลที่ไม่รู้ โดยลองทุกความเป็นไปได้ทีละชุด ตัวรหัสที่ยาวหรือซับซ้อนจะใช้เวลามากขึ้น แต่หากใช้ชุดข้อมูลรหัสผ่านยอดนิยม ผลลัพธ์อาจได้เร็วกว่าคาด

สำหรับรหัสผ่านยาว ๆ อาจต้องใช้เวลาหลายปี แต่ถ้ารหัสเป็นที่นิยม อาจได้ผลลัพธ์ทันที

ระบบรหัสผ่านของ iOS ทำงานอย่างไร

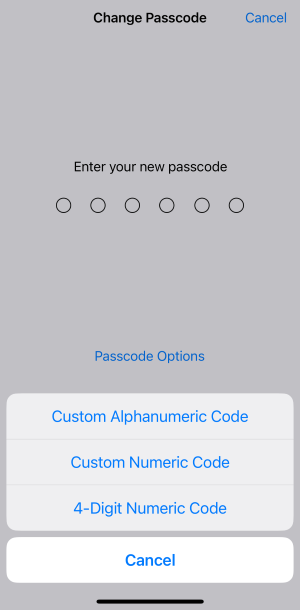

อุปกรณ์ iOS รุ่นใหม่ใช้รหัสผ่าน 6 หลักเป็นมาตรฐาน และสามารถตั้งรหัส 4 หลักหรือรหัสแบบกำหนดเอง (ตัวเลข+ตัวอักษร) ได้

ระบบจำกัดจำนวนครั้งที่ใส่รหัสผิด ถ้าผิด 6 ครั้ง จะล็อก 1 นาที ครั้งที่ 7 จะล็อก 5 นาที ครั้งที่ 8 จะล็อก 15 นาที ครั้งที่ 10 จะล็อก 1 ชั่วโมง และถ้าผิด 11 ครั้ง จะล็อกถาวรและต้องกู้คืนผ่าน iTunes การ brute-force ด้วยมือจึงแทบเป็นไปไม่ได้

Belkasoft X ช่วยคุณได้อย่างไร

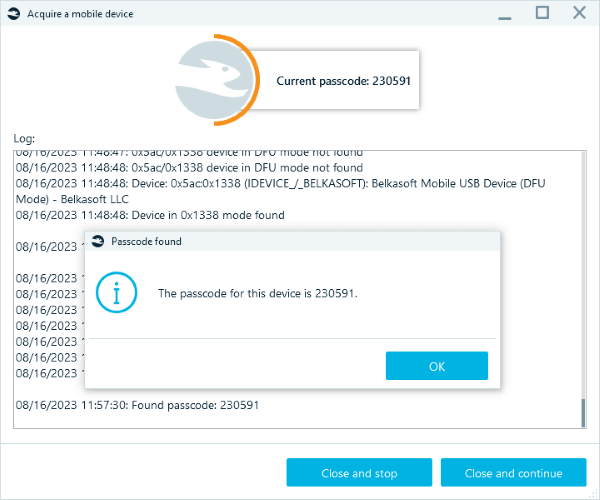

Belkasoft X มีโมดูล brute-force ที่ฉลาดในการยกเลิกข้อจำกัดการลองรหัสและเดารหัสผ่านอัตโนมัติ สามารถดูรายชื่ออุปกรณ์และเวอร์ชันที่รองรับได้บนเว็บไซต์

จุดเด่น:

- รองรับรหัสผ่านตัวเลข 4 และ 6 หลัก (ขณะแบบกำหนดเองและอักขระผสมยังไม่รองรับ — ตรวจดูจากหน้าล็อกสกรีน)

- ความเร็วขึ้นกับรุ่นและ iOS (โหมดเร็ว: 3 รหัส/วินาที, โหมดช้า: 1 รหัสต่อ 8-9 นาที)

- รองรับพจนานุกรมรหัสผ่านทั้งแบบสำเร็จรูปและแบบกำหนดเอง

- ระบบใช้เทคนิค checkm8 หากเกิดปัญหาให้ดูคู่มือแนะนำ

- ต้องใช้ความอดทน! การถอด 6 หลักอาจใช้เวลาตั้งแต่ไม่กี่นาทีถึงหลายสิบปี ควรลองเลขที่เจ้าของอาจใช้งานเสมอ เช่น วันเกิด เลขไปรษณีย์

วิธีขอใช้โมดูล brute-force

ลูกค้ารัฐบาลสามารถขอใบเสนอราคาที่ sales@belkasoft.com

ลูกค้าเอกชนใช้โมดูลนี้ได้ตั้งแต่รุ่น X Scale ขึ้นไป

สรุป

อัลกอริทึม brute-force ของ Belkasoft X ช่วยให้คุณปลดล็อก iPhone หรือ iPad ได้ แม้จะต้องใช้ความพยายามและความอดทนสูงก็ตาม

คำถามที่พบบ่อย

Brute-force คืออะไรในบริบทของอุปกรณ์ iOS?

คือเทคนิคลองผิดลองถูกเพื่อเดารหัสผ่าน โดยสร้างชุดความเป็นไปได้แล้วทดสอบทีละชุด ยิ่งพื้นที่ความเป็นไปได้ใหญ่/ซับซ้อน ยิ่งใช้เวลามากขึ้น

ทำไมการ brute-force ด้วยมือจึงไม่เหมาะกับ iOS?

iOS เพิ่มเวลาหน่วงเมื่อใส่ผิดหลายครั้ง (ล็อก 1 นาทีหลังผิด 6 ครั้ง, 5 นาทีหลังครั้งที่ 7, 15 นาทีหลังครั้งที่ 8, 1 ชั่วโมงหลังครั้งที่ 10) จากนั้นอาจต้องกู้คืนเครื่อง จึงไม่เหมาะสำหรับการสืบสวน

Belkasoft X ช่วยปลดล็อกอุปกรณ์ iOS ได้อย่างไร?

มีโมดูล brute-force แบบเลือกใช้ ช่วยยกเลิกข้อจำกัดจำนวนครั้งและลองรหัส 4/6 หลักอัตโนมัติ ด้วยอัลกอริทึมที่ปรับให้เหมาะสม

รองรับรหัสประเภทใดบ้าง?

รองรับรหัสตัวเลขมาตรฐาน 4 และ 6 หลัก ขณะนี้ยังไม่รองรับรหัสแบบกำหนดเองที่เป็นอักขระผสม

ความเร็วในการเดารหัสประมาณเท่าไร?

ขึ้นกับรุ่นและ iOS: โหมดเร็ว ~3 รหัส/วินาที, โหมดช้า ~1 รหัสต่อ 8-9 นาที เวลาจริงอาจนานขึ้นสำหรับรหัส 6 หลัก

ใช้พจนานุกรมรหัสช่วยเร่งได้ไหม?

ได้ ใช้รายการสำเร็จรูปหรือกำหนดเอง (วันเกิด รหัสไปรษณีย์ ตัวเลขที่มีความหมาย) เพื่อจัดลำดับความน่าจะเป็น

หากขั้นตอนที่อาศัย checkm8 มีปัญหาควรทำอย่างไร?

ดูแนวทางแก้ไขปัญหา (troubleshooting) ของ checkm8 แล้วลองใหม่หลังแก้ไขจุดบกพร่อง

ขั้นตอนนี้ปลอดภัยต่อความถูกต้องของหลักฐานหรือไม่?

ออกแบบมาสำหรับงานนิติวิทยาศาสตร์ดิจิทัล แต่ต้องใช้เวลาและความระมัดระวัง ปฏิบัติตามแนวทาง DFIR เพื่อคงไว้ซึ่งความถูกต้องของหลักฐาน

ขอใช้โมดูล brute-force สำหรับ iOS ได้อย่างไร?

ลูกค้าภาครัฐ: อีเมล sales@belkasoft.com ลูกค้าเอกชน: มีให้ใช้ตั้งแต่รุ่น Belkasoft X Scale ขึ้นไป

ตรวจสอบอุปกรณ์/เวอร์ชันที่รองรับได้ที่ไหน?

ดูหน้าคำอธิบายโมดูล Brute-force Passcode และเอกสารของ Belkasoft X เพื่อยืนยันความรองรับก่อนเริ่ม

เวลาที่คาดหวังอย่างเป็นจริงเป็นเท่าไร?

ขึ้นกับอุปกรณ์ เวอร์ชัน iOS และความซับซ้อนของรหัส ตั้งแต่นาทีจนถึงนานมาก การใช้พจนานุกรมแบบเจาะจงช่วยลดเวลาได้