การปลดล็อคอุปกรณ์ Android ผ่านการบังคับแบบบรูทฟอร์ซ

สารบัญ

ในปัจจุบันแม้แต่คนที่ไม่ได้ทำงานด้าน DFIR ก็รู้ดีแล้วว่า การเดารหัสผ่านที่ไม่รู้ด้วยตนเองไม่ใช่วิธีที่เร็วที่สุด แต่กลับเป็นวิธีที่มักทำให้เสียการเข้าถึงอุปกรณ์และข้อมูลอย่างถาวร ผู้ผลิตอุปกรณ์และนักพัฒนาซอฟต์แวร์ได้ทำงานได้อย่างยอดเยี่ยมในการปกป้องข้อมูลผู้ใช้ และแม้ว่าจะไม่มีการจำกัดจำนวนครั้งในการพยายามล็อกอิน แต่การบุกรุด PIN ของ Android ด้วยตนเองกับความเป็นไปได้หลายพันหลายหมื่นแบบก็ชัดเจนว่าไม่ใช่ทางเลือก

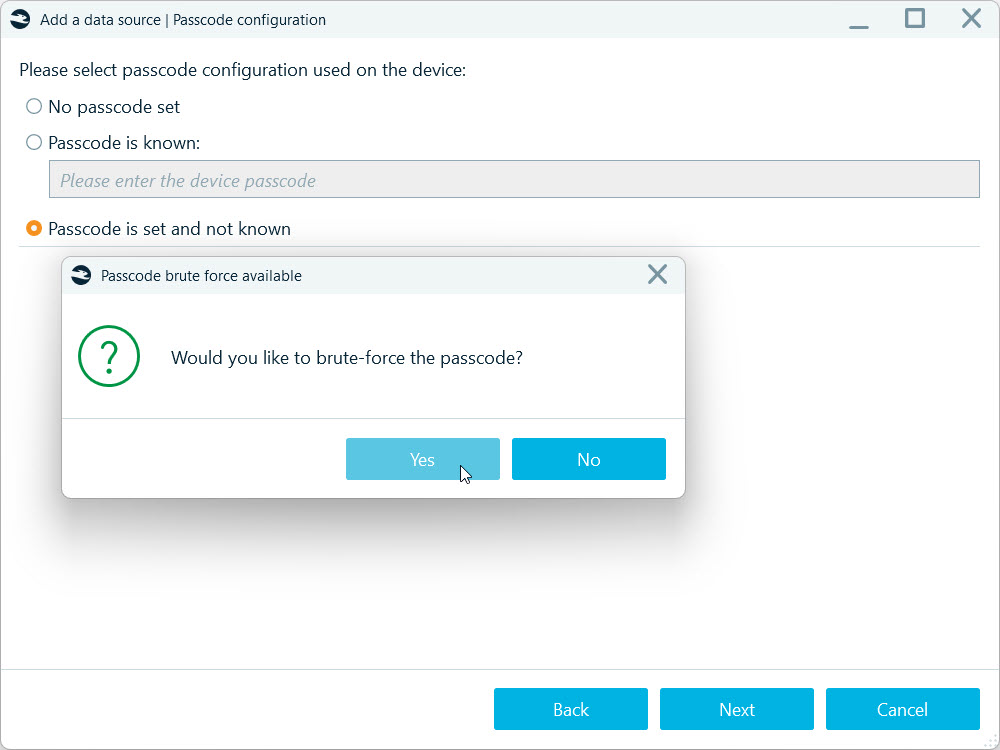

แล้วจะปลดล็อกอุปกรณ์ Android เพื่อวัตถุประสงค์ทางนิติวิทยาศาสตร์ได้อย่างไร? ค้นหาช่องโหว่ที่ช่วยให้คุณเข้าสู่ระบบ หลีกเลี่ยงข้อจำกัด (อย่างน้อยบางส่วน) และเริ่มการโจมตีแบบบุกรุดอัตโนมัติ

พูดง่ายทำยาก

อุปกรณ์ Android มีความหลากหลายมาก แม้ว่าจะมีคุณสมบัติความปลอดภัยทั่วไปเหมือนกัน แต่ไม่มีวิธีแก้ปัญหาที่เป็นสากล โซลูชันที่มีอยู่มุ่งเป้าไปที่กลุ่มชิปเซ็ตรุ่นเฉพาะ จึงทำให้แต่ละวิธีการบุกรุดรหัสผ่าน Android ใน Belkasoft X มาพร้อมกับเวิร์กโฟลว์ของตัวเอง — ขึ้นอยู่กับว่าคุณกำลังจัดการกับอุปกรณ์ที่ใช้ MediaTek, Kirin หรือ Unisoc

บทนำสั้น ๆ เกี่ยวกับการบุกรุดหน้าจอล็อก Android

ปัจจุบันอุปกรณ์ Android ส่วนใหญ่ที่มาถึงแล็บนิติวิทยาศาสตร์จะมีข้อมูลผู้ใช้ที่เข้ารหัสแล้ว กุญแจเข้ารหัสที่ใช้เพื่อรักษาความปลอดภัยจะถูกแยกออกใน Trusted Execution Environment (TEE) หลังจากอุปกรณ์บูทและผู้ใช้ป้อนรหัสผ่าน กุญแจเหล่านี้อิงจากกุญแจเฉพาะอุปกรณ์และกุญแจที่ได้จากรหัสผ่านหน้าจอล็อกของผู้ใช้

การโจมตีแบบบุกรุดทางนิติวิทยาศาสตร์ใช้ประโยชน์จากช่องโหว่เฉพาะชิปเซ็ต เช่น การใช้ประโยชน์จากช่องโหว่ในกระบวนการบูท เช่น boot ROM ที่ไม่ปลอดภัยหรือโหมดดีบัก โดยเฉพาะอย่างยิ่ง Belkasoft X สามารถขัดจังหวะ secure boot chain ได้รับการดำเนินการโค้ดในระดับต่ำ และแยกกุญแจที่จำเป็นสำหรับการบุกรุดรหัสผ่านจาก TEE การโจมตีแบบบุกรุดนี้ทำงานแบบออฟไลน์ — หลีกเลี่ยงการควบคุมปกติของ Android (การหน่วงเวลาในกระบวนการข้อมูลหรือข้อจำกัดการพยายาม) ความเร็วในการเดารหัสผ่านขึ้นอยู่กับความซับซ้อนของฟังก์ชันการสร้างกุญแจและความสามารถในการคำนวณของเวิร์กสเตชันนิติวิทยาศาสตร์ดิจิทัล

กระบวนการนี้ไม่ได้โต้ตอบกับข้อมูลผู้ใช้ที่ดัมพ์จากอุปกรณ์ ดังนั้นโอกาสในการเปลี่ยนแปลงข้อมูลหรือสูญหายข้อมูลจึงน้อย

คุณลักษณะการบุกรุด Unisoc

โปรเซสเซอร์ราคาประหยัดของ Unisoc (เดิมชื่อ Spreadtrum) พบในอุปกรณ์ Android งบประมาณหลายเครื่อง SoC รุ่นเหล่านี้บางรุ่นมีช่องโหว่ที่อนุญาตให้ดำเนินการโค้ดใน BootROM เมื่อบูทอุปกรณ์ใน Spreadtrum Download Mode (SPD) ผ่าน USB Belkasoft X ใช้ช่องโหว่เหล่านี้เพื่อให้สามารถรันโค้ดของตนเองในขั้นตอนการบูทแรกสุด ดัมพ์เนื้อหากุญแจเข้ารหัส และบุกรุดรหัสผ่านแบบออฟไลน์ ข้อบกพร่องของ BootROM ไม่สามารถแก้ไขได้ด้วยการอัปเดตซอฟต์แวร์ (เพราะอยู่ในหน่วยความจำแบบอ่านอย่างเดียว) ดังนั้น SoC ที่ได้รับผลกระทบจะไม่ปลอดภัยตลอดไป

วิธีการบุกรุดนี้เป็นส่วนหนึ่งของเวิร์กโฟลว์การซื้อ Spreadtrum และง่ายต่อการรันและค่อนข้างเร็ว คุณแค่ต้องติดตั้งไดรเวอร์บางตัว ใส่อุปกรณ์ Unisoc ในโหมด SPD และเริ่มกระบวนการ

คุณลักษณะการบุกรุด MediaTek (MTK)

MediaTek SoC ขับเคลื่อนอุปกรณ์ Android หลายประเภท (โดยเฉพาะโทรศัพท์ระดับกลางอย่าง Xiaomi, Vivo, Oppo) อุปกรณ์หลายเครื่องในจำนวนนี้ไม่มี secure element เฉพาะและพึ่งพา TEE เพื่อความปลอดภัยเท่านั้น — และที่สำคัญคือ BootROM ของ MTK มีช่องโหว่ที่รู้จักซึ่งเปิดประตูสำหรับการโจมตีแบบบุกรุด โดยเฉพาะอย่างยิ่ง มันอนุญาตให้อัปโหลดและดำเนินการโค้ดที่ไม่มีการลงนามก่อนที่จะมีการใช้งาน secure boot

Belkasoft X ให้เวิร์กโฟลว์การซื้อที่สามารถเข้าสู่กระบวนการบูทของอุปกรณ์ที่ใช้ชิปเซ็ต MTK หลายเครื่อง เช่นเดียวกับอุปกรณ์ที่ใช้ Unisoc จะดาวน์โหลดอิมเมจอุปกรณ์ทางกายภาพและเนื้อหาการเข้ารหัสเพื่อให้กระบวนการบุกรุดทำงานแบบออฟไลน์

เพื่อให้การบุกรุด MTK สำเร็จ คุณต้องติดตั้งไดรเวอร์สำหรับความสามารถในการสื่อสารระดับต่ำกับ MTK แล้วใส่อุปกรณ์ในโหมด BootROM (หรือโหมด Preloader สำหรับอุปกรณ์บางเครื่อง) กระบวนการทั้งหมดเกี่ยวข้องกับขั้นตอนข้อกำหนดเบื้องต้นอีกบางขั้นตอนและต้องการความใส่ใจมากกว่าการบุกรุด Unisoc แต่ยังคงค่อนข้างง่ายต่อการรันและทำงานได้ค่อนข้างเร็ว

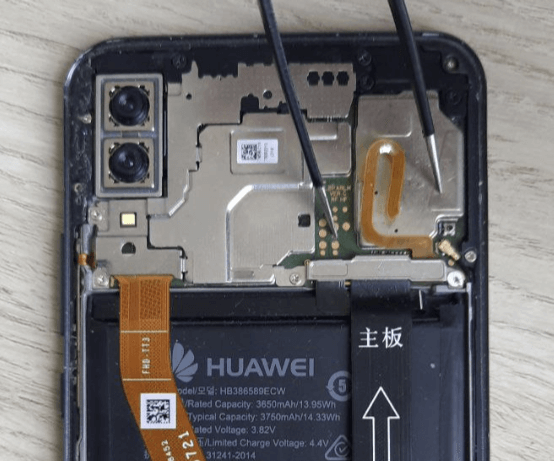

คุณลักษณะการบุกรุด Kirin

ชิปเซ็ต HiSilicon Kirin ซึ่งใช้หลักในอุปกรณ์ Huawei และ Honor นำเสนอสถานการณ์ที่แตกต่างเล็กน้อย โทรศัพท์เรือธงของ Huawei มักมาพร้อมกับความปลอดภัยที่แข็งแกร่ง (รวมถึงการใช้งาน TEE ของตนเองและใน รุ่นใหม่ยังมี integrated secure element สำหรับการชำระเงินด้วย) แตกต่างจาก MTK หรือ Unisoc, Kirin ไม่มีการเปิดเผย BootROM exploits ต่อสาธารณะมากนัก แต่เครื่องมือ DFIR ใช้โหมดวิศวกรรมเฉพาะอุปกรณ์ของ Huawei และช่องโหว่ของ bootloader

เพื่อบุกรุดอุปกรณ์ที่ใช้ Kirin คุณต้องใส่มันในโหมด USB Download (เรียกอีกอย่างว่าโหมด COM port) ซึ่งช่วยให้การสื่สาร USB กับอุปกรณ์และดังนั้นจึงให้การเข้าถึงส่วนประกอบที่จำเป็นสำหรับการโจมตีแบบบุกรุด การเปิดใช้งานโหมดนี้ต้องใช้ความพยายามด้วยตนเองบางอย่าง: คุณต้องเปิดอุปกรณ์ หาจุดทดสอบ และลัดวงจรโดยใช้ปากกาปลายแหลม

Belkasoft X ปัจจุบันรองรับการบุกรุดและการซื้อข้อมูลสำหรับอุปกรณ์ที่ทำงานบนชิปเซ็ต Kirin 970 และ 980 กระบวนการนี้ทำงานแบบออฟไลน์ ทำให้ค่อนข้างเร็วและปลอดภัย เวิร์กโฟลว์การซื้อขึ้นอยู่กับว่าอุปกรณ์ได้รับแพตช์ความปลอดภัยบางอย่างหรือไม่ บางรุ่นไม่สามารถเชื่อมต่อผ่าน USB บางรุ่นต้องใช้สาย Harmony TCP เพื่อเริ่มการสื่สาร USB และบางรุ่นเชื่อมต่อโดยตรงผ่าน USB-C Belkasoft X จะบอกคุณว่าต้องทำอะไร

ความคิดสุดท้าย: อย่าแพ้กับหลักฐานที่ล็อก!

เกือบทุกอุปกรณ์มีช่องโหว่ฮาร์ดแวร์หรือซอฟต์แวร์ อุปกรณ์ราคาถูกและเก่าที่มักใช้เป็นเบอร์เนอร์โฟน มักจะมีช่องโหว่มากกว่าสำหรับการบุกรุดและการซื้อ ในขณะที่อุปกรณ์ Android ระดับสูงมักจะสร้างให้แข็งแกร่งเหมือนป้อม (นี่คือการเล่นคำ)

การหา exploits ไม่ง่ายและใช้เวลาในการวิจัยและนำไปใช้ นี่คือเหตุผลที่วิธีการบุกรุดหลายอย่างมุ่งเป้าไปที่รุ่นโทรศัพท์และแท็บเล็ตเก่าเท่านั้น แต่ยังคงไม่ควรแพ้กับหลักฐานที่ล็อก!

ลองจินตนาการ: คุณได้โทรศัพท์ที่ล็อกของผู้ต้องสงสัยที่ไม่ให้ความร่วมมือ มันเป็นรุ่นใหม่ อัปเดตเต็มที่ และยากต่อการแคร็ก แต่แล้วในระหว่างการสอบสวน พบอุปกรณ์อีกเครื่องหนึ่ง — โทรศัพท์เก่าที่ผู้ต้องสงสัยทิ้งไว้เมื่อหลายปีก่อน มันก็ล็อกเหมือนกัน แต่คราวนี้เครื่องมือ DFIR ของคุณ (บางที Belkasoft X) รองรับมัน นี่คือประเด็น: คนมักใช้รหัสผ่านเดียวกันเป็นปี บางครั้งเป็นทศวรรษ ดังนั้นจึงมีโอกาสมากที่รหัสผ่านของอุปกรณ์เก่าจะเหมือนกับอุปกรณ์ใหม่

ความอดทน ความคิดสร้างสรรค์ และเครื่องมือที่ถูกต้องสามารถเปลี่ยนทางตันให้เป็นความสำเร็จ ตรวจสอบรุ่นอุปกรณ์ที่ Belkasoft X รองรับ: https://belkasoft.com/brute บางทีหนึ่งในนั้นอาจเก็บฝุ่นอยู่บนชั้นวางในคลังหลักฐานของคุณ?

คำถามที่พบบ่อย

โมดูล “Brute-Force รหัสผ่านมือถือ” ใน Belkasoft X คืออะไร?

เป็นโมดูลสำหรับปลดล็อกอุปกรณ์มือถือแบบอัตโนมัติด้วยการบุกรุด (brute-force) หน้าจอล็อก โดยอาศัยช่องโหว่ระดับต่ำในห่วงโซ่การบูทและ TEE เพื่อดึง “วัสดุกุญแจ” (key material) และรันการเดารหัสแบบออฟไลน์ ช่วยเลี่ยงลิมิตจำนวนครั้งและการหน่วงเวลาของ Android ได้

การบุกรุดหน้าจอล็อก Android โดยทั่วไปทำงานอย่างไร?

Android ใช้การเข้ารหัส ซึ่งกุญแจข้อมูลจะถูกสร้างภายใน TEE จาก “ความลับเฉพาะอุปกรณ์” รวมกับ “รหัสล็อกหน้าจอของผู้ใช้” Belkasoft X ใช้ช่องโหว่เฉพาะชิปเซ็ตในช่วงบูทแรก ๆ เพื่อดึงวัสดุกุญแจ แล้วเดารหัสแบบออฟไลน์โดยไม่แตะต้องข้อมูลผู้ใช้

แนวทางสำหรับ Unisoc (Spreadtrum) มีจุดเด่นอะไร?

บาง SoC ของ Unisoc มีช่องโหว่ BootROM ที่เปิดทางให้รันโค้ดผ่านโหมด Spreadtrum Download (SPD) Belkasoft X ใช้จุดนี้เพื่อดึงวัสดุกุญแจและบุกรุดแบบออฟไลน์ ข้อบกพร่องใน BootROM อยู่ในหน่วยความจำแบบอ่านอย่างเดียวจึงแก้ด้วยซอฟต์แวร์อัปเดตไม่ได้

ขั้นตอนทั่วไป: ติดตั้งไดรเวอร์ นำอุปกรณ์เข้าสู่โหมด SPD แล้วทำตามเวิร์กโฟลว์ใน Belkasoft X

แนวทางสำหรับ MediaTek (MTK) มีจุดเด่นอะไร?

บนชิปเซ็ต MTK บางรุ่น BootROM อนุญาตให้โหลด/รันโค้ดที่ไม่ได้เซ็นก่อน secure boot จะเริ่มใช้ Belkasoft X จึงหยุดห่วงโซ่บูท ดึงอิมเมจและวัสดุกุญแจ แล้วบุกรุดหน้าจอล็อกแบบออฟไลน์

มักต้องใช้ไดรเวอร์ระดับต่ำของ MTK และเข้าโหมด BootROM/Preloader การเตรียมตัวมากกว่า Unisoc เล็กน้อย แต่ทำซ้ำได้และมีประสิทธิภาพ

รองรับอุปกรณ์ที่ใช้ Kirin หรือไม่?

รองรับ Belkasoft X มีสถานการณ์การบุกรุดและการเก็บข้อมูลสำหรับหลายรุ่นของ Kirin (เช่น 970/980) ช่วยให้ได้อิมเมจเชิงกายภาพ keystore และกุญแจถอดรหัส FBE เพื่อการวิเคราะห์หลังปลดล็อก

ขั้นตอนนี้ปลอดภัยกับข้อมูลผู้ใช้หรือไม่? มีความเสี่ยงสูญหายหรือเปลี่ยนแปลงข้อมูลหรือไม่?

การเดารหัสทำแบบออฟไลน์บนวัสดุกุญแจที่ดึงมา โดยไม่ไปยุ่งกับข้อมูลที่ทำงานอยู่ในอุปกรณ์ จึงลดโอกาสการเปลี่ยนแปลงหรือสูญหายได้ อย่างไรก็ดีควรยึดแนวปฏิบัติ DFIR ที่ดี เช่น แยกพลังงาน/เครือข่าย ป้องกันสัญญาณ เก็บรักษาสถานะ และบันทึกเอกสาร

ปัจจัยใดบ้างที่มีผลต่อความเร็วในการเดารหัสผ่าน?

ขึ้นอยู่กับความซับซ้อนของฟังก์ชันสร้างกุญแจ (KDF) ของสแตก/ชิปเซ็ต ประสิทธิภาพของเวิร์กสเตชัน (CPU/GPU) และชนิด/ความยาวของการล็อก (PIN/รหัสผ่าน/แพตเทิร์น)

ลิมิตจำนวนครั้งหรือการหน่วงของ Android กระทบโมดูลนี้หรือไม่?

ไม่กระทบ โมดูลทำงานแบบออฟไลน์นอกกลไกมาตรฐานของ Android จึงไม่ติดลิมิตหรือดีเลย์ โดยจะตั้งค่าการเข้าถึงระดับต่ำตามชิปเซ็ตก่อน แล้วจึงเดารหัสบนเวิร์กสเตชัน

ต้องใช้ไดรเวอร์หรือโหมดใดในการเริ่มต้น?

Unisoc: ไดรเวอร์ SPD และโหมด Spreadtrum Download - MTK: ไดรเวอร์ VCOM/Preloader และโหมด BootROM/Preloader - Kirin: ตามตัวช่วยใน Belkasoft X

ขอรับอิมเมจระบบไฟล์ที่ถอดรหัสแล้วได้หรือไม่?

ได้ ในสถานการณ์ที่รองรับ สามารถดึงกุญแจและสร้างสำเนาระบบไฟล์ถอดรหัสสำหรับอุปกรณ์ FBE/FDE (บางรุ่น MTK/Kirin/Unisoc) ช่วยเร่งการวิเคราะห์อาร์ติแฟกต์

โมดูลนี้ใช้งานร่วมกับวิธีเก็บข้อมูลอื่นของ Belkasoft X ได้ไหม?

ได้ ผนวกรวมกับการเก็บข้อมูลเชิงตรรกะ การดึงข้อมูลแอปด้วย APK-downgrade และการเก็บข้อมูลเชิงกายภาพเฉพาะชิปเซ็ต

ดูรายชื่อชิปเซ็ต/อุปกรณ์ที่รองรับได้จากที่ใด?

โปรดดูเอกสาร สเปก และบันทึกประจำรุ่นของ Belkasoft X เพื่อความครอบคลุมล่าสุดของ MTK, Kirin, Unisoc เป็นต้น และตรวจสอบ “What’s new” ก่อนเริ่มงานเพื่อยืนยันการรองรับและข้อจำกัดปัจจุบัน