Software de análise forense móvel: porque é que o Belkasoft X deve ser a sua ferramenta preferida

Índice

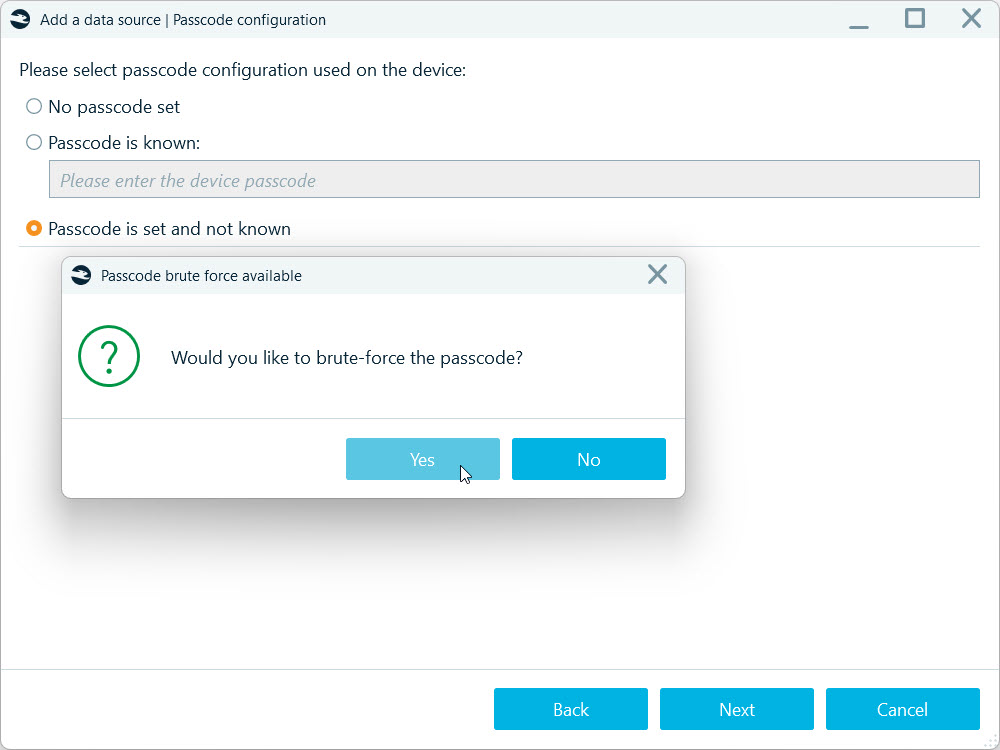

Hoje em dia, até pessoas que não trabalham com DFIR sabem que tentar adivinhar uma senha desconhecida manualmente não é a abordagem mais rápida, mas sim que perder permanentemente o acesso ao dispositivo e seus dados é o resultado mais comum. Os fabricantes de dispositivos e desenvolvedores de software fizeram um trabalho excelente na proteção dos dados dos usuários. E mesmo que não haja limite para tentativas de login, quebrar um PIN do Android manualmente com milhares e milhões de combinações possíveis claramente não é uma opção.

Então, como desbloquear um dispositivo Android para fins forenses? Encontre vulnerabilidades que permitam entrar no sistema, contornar restrições (pelo menos algumas delas) e iniciar um ataque automatizado de força bruta.

Mais fácil falar do que fazer.

Os dispositivos Android são extremamente diversos. Embora compartilhem recursos de segurança comuns, não existe uma solução universal. As soluções disponíveis visam grupos específicos de modelos de chipset, razão pela qual cada método de quebra de senha Android no Belkasoft X vem com seu próprio fluxo de trabalho — dependendo se você está lidando com dispositivos baseados em MediaTek, Kirin ou Unisoc.

Breve introdução ao ataque de força bruta na tela de bloqueio Android

A maioria dos dispositivos Android que chegam aos laboratórios forenses hoje têm dados de usuário criptografados. As chaves de criptografia usadas para protegê-los são extraídas no Ambiente de Execução Confiável (TEE) após a inicialização do dispositivo e o usuário inserir a senha. Essas chaves são baseadas em chaves específicas do dispositivo e chaves derivadas da senha da tela de bloqueio do usuário.

Os ataques de força bruta forenses exploram vulnerabilidades específicas do chipset, como a exploração de vulnerabilidades no processo de inicialização, como ROM de boot insegura ou modo de depuração. Especificamente, o Belkasoft X pode interromper a cadeia de boot seguro, obter execução de código em baixo nível e extrair as chaves necessárias para quebrar a senha do TEE. Este ataque de força bruta funciona offline—evitando o controle normal do Android (atraso no processamento de dados ou limites de tentativas). A velocidade de adivinhação da senha depende da complexidade da função de derivação de chave e da capacidade computacional da estação de trabalho forense digital.

Este processo não interage com os dados do usuário extraídos do dispositivo, portanto a probabilidade de alteração de informações ou perda de dados é menor.

Características da quebra por força bruta Unisoc

Os processadores de baixo custo da Unisoc (anteriormente Spreadtrum) são encontrados em muitos dispositivos Android econômicos. Alguns desses modelos de SoC têm vulnerabilidades que permitem execução de código no BootROM ao inicializar o dispositivo no Modo de Download Spreadtrum (SPD) via USB. O Belkasoft X usa essas vulnerabilidades para conseguir executar seu próprio código nos estágios mais iniciais de boot, extrair conteúdo de chaves de criptografia e quebrar a senha offline. As falhas do BootROM não podem ser corrigidas através de atualizações de software (porque estão na memória somente leitura), portanto os SoCs afetados permanecem inseguros para sempre.

Este método de força bruta é parte do fluxo de trabalho de aquisição Spreadtrum, sendo fácil de executar e relativamente rápido. Você só precisa instalar alguns drivers, colocar o dispositivo Unisoc no modo SPD e iniciar o processo.

Características da quebra por força bruta MediaTek (MTK)

Os SoCs MediaTek alimentam muitos tipos de dispositivos Android (especialmente telefones de médio porte como Xiaomi, Vivo, Oppo). Muitos desses dispositivos não possuem um elemento seguro dedicado e dependem apenas do TEE para segurança—e crucialmente, o BootROM do MTK tem vulnerabilidades conhecidas que abrem a porta para ataques de força bruta. Especificamente, permite carregar e executar código não assinado antes da implementação do boot seguro.

O Belkasoft X fornece um fluxo de trabalho de aquisição que pode entrar no processo de inicialização de muitos dispositivos baseados em chipset MTK. Como dispositivos baseados em Unisoc, ele baixa a imagem física do dispositivo e conteúdo de criptografia para que o processo de força bruta possa ser executado offline.

Para quebrar MTK com sucesso, você precisa instalar drivers para capacidade de comunicação de baixo nível com MTK e então colocar o dispositivo no modo BootROM (ou modo Preloader para alguns dispositivos). Todo o processo envolve algumas etapas de pré-requisito adicionais e demanda mais atenção que a quebra Unisoc, mas ainda é relativamente fácil de executar e funciona rapidamente.

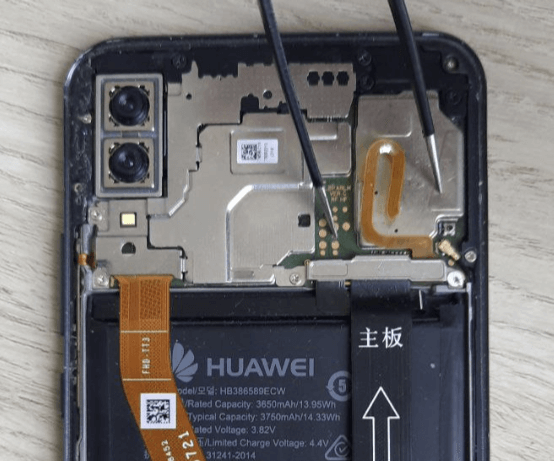

Características da quebra por força bruta Kirin

Os chipsets HiSilicon Kirin, usados principalmente em dispositivos Huawei e Honor, apresentam uma situação ligeiramente diferente. Os telefones flagship da Huawei frequentemente vêm com segurança robusta (incluindo sua própria implementação de TEE e nos modelos mais novos também um elemento seguro integrado para pagamentos). Diferentemente do MTK ou Unisoc, não tantos exploits de BootROM para Kirin foram divulgados publicamente. Em vez disso, as ferramentas DFIR usam o modo de engenharia específico do dispositivo da Huawei e vulnerabilidades do bootloader.

Para quebrar por força bruta um dispositivo baseado em Kirin, você precisa colocá-lo no modo USB Download (também chamado de modo COM port), que habilita comunicação USB com o dispositivo e assim fornece acesso aos componentes necessários para ataques de força bruta. Ativar este modo requer algum esforço manual: você precisa abrir o dispositivo, encontrar o ponto de teste e fazer um curto usando pinças de ponta fina.

O Belkasoft X atualmente suporta quebra por força bruta e aquisição de dados para dispositivos executando nos chipsets Kirin 970 e 980. Este processo funciona offline, tornando-o bastante rápido e seguro. O fluxo de trabalho de aquisição depende se o dispositivo recebeu alguns patches de segurança ou não. Alguns modelos não conseguem se conectar via USB, alguns precisam do cabo Harmony TCP para iniciar comunicação USB, e alguns se conectam diretamente via USB-C. O Belkasoft X lhe dirá o que fazer.

Pensamentos finais: Não desista de evidências bloqueadas!

Quase todo dispositivo tem vulnerabilidades de hardware ou software. Dispositivos baratos e antigos, frequentemente usados como telefones descartáveis, geralmente são mais vulneráveis à quebra e aquisição, enquanto dispositivos Android de alta qualidade são normalmente construídos como fortalezas (este é um jogo de palavras).

Encontrar exploits não é fácil e leva tempo para pesquisar e implementar; é por isso que muitos métodos de força bruta visam apenas modelos antigos de telefones e tablets. Mas mesmo assim, não devemos desistir de evidências bloqueadas!

Imagine: você obtém um telefone bloqueado de um suspeito não cooperativo. É um modelo novo, totalmente atualizado e difícil de quebrar. Mas então, durante a investigação, outro dispositivo é encontrado—um telefone antigo que o suspeito abandonou anos atrás. Também está bloqueado, mas desta vez sua ferramenta DFIR (talvez o Belkasoft X) o suporta. Aqui está o ponto: pessoas frequentemente usam a mesma senha por anos, às vezes décadas. Portanto, há uma forte possibilidade de que a senha do dispositivo antigo seja a mesma do novo dispositivo.

Paciência, criatividade e as ferramentas certas podem transformar um beco sem saída em sucesso. Confira os modelos de dispositivos suportados pelo Belkasoft X: https://belkasoft.com/brute. Talvez um deles esteja juntando poeira em uma prateleira na sua coleção de evidências?

Perguntas frequentes

O que é o módulo de força bruta de códigos de acesso móveis no Belkasoft X?

É um módulo para desbloqueio automatizado de dispositivos móveis por força bruta do bloqueio de tela. Ele explora vulnerabilidades de baixo nível na cadeia de boot e no TEE para obter material de chaves e executar a força bruta offline, contornando limites de tentativas e atrasos do Android.

Como funciona, em geral, a força bruta do bloqueio de tela do Android?

O Android usa criptografia cujas chaves de dados são derivadas no TEE a partir de segredos únicos do dispositivo e do código de bloqueio do usuário. Explorando vulnerabilidades específicas de chipsets nas fases iniciais do boot, o Belkasoft X obtém material de chaves e realiza a adivinhação de senhas offline, sem tocar nos dados do usuário.

Quais são as particularidades da abordagem para Unisoc (Spreadtrum)?

Alguns SoCs Unisoc possuem vulnerabilidades na BootROM que permitem executar código via Modo de Download Spreadtrum (SPD). O Belkasoft X usa isso para extrair material de chaves e executar força bruta offline. Como a BootROM reside em ROM, essas falhas não podem ser corrigidas com atualizações de software.

Na prática: instalar drivers, colocar o dispositivo em modo SPD e seguir o fluxo de trabalho do Belkasoft X.

Quais são as particularidades da abordagem para MediaTek (MTK)?

Em alguns chipsets MTK, a BootROM permite carregar/executar código não assinado antes da aplicação do secure boot. O Belkasoft X interrompe a cadeia de boot, extrai imagens e material de chaves e executa a força bruta do bloqueio offline.

Geralmente requer drivers MTK de baixo nível e entrar no modo BootROM/Preloader; a preparação é um pouco mais extensa do que em Unisoc, mas continua reprodutível e eficiente.

Dispositivos baseados em Kirin são suportados?

Sim. O Belkasoft X oferece cenários de força bruta e aquisição para diversos modelos Kirin (por exemplo, 970/980). Isso permite obter imagem física, keystore e chaves de descriptografia FBE, facilitando a análise após recuperar o código.

O processo é seguro para os dados do usuário? Há risco de perda?

A força bruta é executada offline sobre material de chaves extraído e não opera em dados ativos do dispositivo, minimizando alterações ou perdas. Ainda assim, siga as boas práticas DFIR: isolar energia/rede, proteger o dispositivo, preservar o estado e documentar tudo.

Quais fatores influenciam a velocidade de adivinhação da senha?

Depende da complexidade da KDF do stack/chipset, do desempenho da workstation (CPU/GPU) e do tipo/comprimento do bloqueio (PIN/senha/padrão).

Os limites de tentativas ou atrasos do Android afetam o módulo?

Não. O módulo roda offline, fora dos mecanismos padrão do Android, portanto limites e atrasos não se aplicam. Primeiro são realizados os passos de acesso de baixo nível (conforme o chipset) e, em seguida, a adivinhação ocorre na workstation.

Quais drivers ou modos são necessários para começar?

Para Unisoc: drivers SPD e Modo de Download Spreadtrum. Para MTK: drivers VCOM/Preloader e modo BootROM/Preloader. Para Kirin: passos guiados no assistente do Belkasoft X. Tudo parte dos fluxos de aquisição do Belkasoft X.

Posso obter diretamente uma imagem do sistema de arquivos descriptografada?

Sim, em cenários suportados o Belkasoft X pode extrair chaves de descriptografia e gerar uma cópia descriptografada do sistema de arquivos para dispositivos FBE/FDE (relevante para alguns modelos MTK, Kirin e Unisoc), acelerando a análise de artefatos.

O módulo funciona junto com outros métodos de aquisição do Belkasoft X?

Sim. A força bruta integra um conjunto completo: extrações lógicas (ADB, baseadas em agente, MTP/PTP), extrações de apps via APK-downgrade e aquisições físicas específicas por chipset. Comece com métodos minimamente invasivos e escale conforme necessário.

Onde posso encontrar a lista de chipsets e dispositivos suportados?

Consulte a documentação, especificações e notas de versão do Belkasoft X para a cobertura mais recente (MTK, Kirin, Unisoc etc.). Antes da aquisição, verifique “What’s new” para confirmar suporte e limitações atuais.