ब्रूट-फ़ोर्स के माध्यम से Android डिवाइस अनलॉक करना

सामग्री सूची

आज के समय में गैर-DFIR विशेषज्ञ भी यह जानते हैं कि अज्ञात पासकोड का मैन्युअल अनुमान लगाना सबसे तेज़ विधि नहीं है, बल्कि डिवाइस और उसके डेटा तक स्थायी पहुँच खोना सबसे आम परिणाम है। डिवाइस निर्माताओं और सॉफ़्टवेयर डेवलपर्स ने उपयोगकर्ता डेटा सुरक्षा में अद्भुत कार्य किया है। और भले ही लॉगिन प्रयासों की कोई सीमा न हो, हज़ारों-लाखों संभावित संयोजनों के साथ Android PIN को मैन्युअल रूप से ब्रूट-फ़ोर्स करना स्पष्ट रूप से विकल्प नहीं है।

तो फिर, फॉरेंसिक उद्देश्यों के लिए Android डिवाइस को कैसे अनलॉक करें? ऐसी कमजोरियाँ खोजें जो आपको सिस्टम में प्रवेश करने, प्रतिबंधों को बायपास करने (कम से कम उनके कुछ हिस्से), और स्वचालित ब्रूट-फ़ोर्स हमला शुरू करने की अनुमति दें।

कहना आसान, करना कठिन।

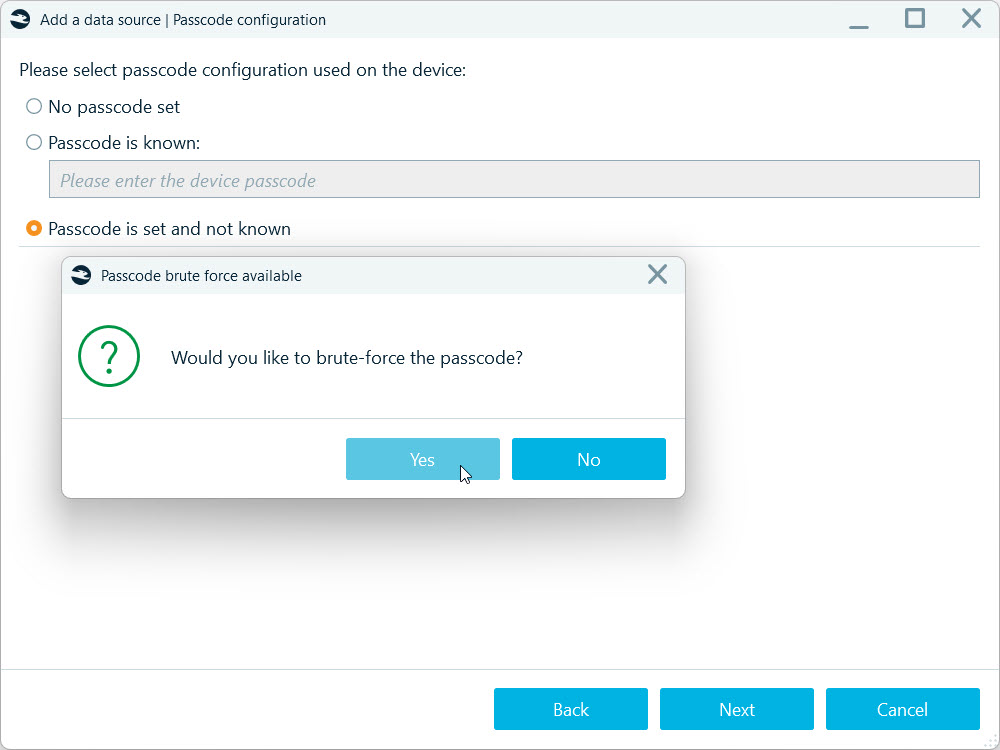

Android डिवाइसेज़ अत्यधिक विविधतापूर्ण हैं। यद्यपि वे सामान्य सुरक्षा सुविधाएँ साझा करते हैं, कोई एकल सार्वभौमिक समाधान नहीं है। उपलब्ध समाधान विशिष्ट चिपसेट मॉडल समूहों को लक्षित करते हैं, इसीलिए Belkasoft X में प्रत्येक Android पासवर्ड ब्रूट-फ़ोर्स विधि अपने स्वयं के कार्यप्रवाह के साथ आती है — यह इस बात पर निर्भर करता है कि आप MediaTek, Kirin, या Unisoc आधारित डिवाइसेज़ से निपट रहे हैं।

Android लॉक स्क्रीन ब्रूट-फ़ोर्स का संक्षिप्त परिचय

आजकल फॉरेंसिक प्रयोगशालाओं में आने वाले अधिकांश Android डिवाइसेज़ में एन्क्रिप्टेड उपयोगकर्ता डेटा होता है। इन्हें सुरक्षित करने हेतु प्रयुक्त एन्क्रिप्शन कीज़ डिवाइस बूट होने और उपयोगकर्ता द्वारा पासकोड दर्ज करने के पश्चात् Trusted Execution Environment (TEE) में निकाली जाती हैं। ये कीज़ डिवाइस-विशिष्ट कीज़ और उपयोगकर्ता के लॉक स्क्रीन पासकोड से व्युत्पन्न कीज़ पर आधारित होती हैं।

फॉरेंसिक ब्रूट-फ़ोर्स हमले चिपसेट-विशिष्ट कमजोरियों का दोहन करते हैं, जैसे असुरक्षित बूट ROM या डिबग मोड जैसी बूट प्रक्रिया में कमियों का शोषण। विशेष रूप से, Belkasoft X सुरक्षित बूट श्रृंखला को बाधित कर सकता है, निम्न स्तर पर कोड एक्जीक्यूशन प्राप्त कर सकता है, और TEE से पासकोड ब्रूट-फ़ोर्स करने हेतु आवश्यक कुंजियाँ निकाल सकता है। यह ब्रूट-फ़ोर्स हमला ऑफ़लाइन संचालित होता है—Android की सामान्य थ्रॉटलिंग (डेटा प्रोसेसिंग विलंब या प्रयास सीमाएँ) से बचकर। पासकोड अनुमान की गति कुंजी व्युत्पत्ति फ़ंक्शन की जटिलता और डिजिटल फॉरेंसिक वर्कस्टेशन की कंप्यूटिंग क्षमता पर निर्भर करती है।

यह प्रक्रिया डिवाइस से डंप किए गए उपयोगकर्ता डेटा के साथ अंतर्क्रिया नहीं करती, अतः सूचना परिवर्तन या डेटा हानि की संभावना कम होती है।

Unisoc ब्रूट-फ़ोर्स की विशेषताएँ

Unisoc के किफ़ायती प्रोसेसर (पूर्व में Spreadtrum) कई बजट Android डिवाइसेज़ में पाए जाते हैं। इनमें से कुछ SoC मॉडलों में ऐसी कमजोरियाँ होती हैं जो USB के माध्यम से Spreadtrum Download Mode (SPD) में डिवाइस बूट करने पर BootROM में कोड एक्जीक्यूशन की अनुमति देती हैं। Belkasoft X इन कमजोरियों का उपयोग करके सबसे प्रारंभिक बूट चरणों में अपना कोड चला सकता है, एन्क्रिप्शन कीज़ सामग्री को डंप कर सकता है, और ऑफ़लाइन पासकोड ब्रूट-फ़ोर्स कर सकता है। BootROM की त्रुटियाँ सॉफ़्टवेयर अपडेट से ठीक नहीं हो सकतीं (क्योंकि वे रीड-ओनली मेमोरी में हैं), अतः प्रभावित SoCs सदैव असुरक्षित रहते हैं।

यह ब्रूट-फ़ोर्स पद्धति Spreadtrum अधिग्रहण वर्कफ़्लो का भाग है और इसे चलाना सुविधाजनक व अपेक्षाकृत त्वरित है। आपको बस कुछ ड्राइवर स्थापित करने, Unisoc डिवाइस को SPD मोड में डालने, और प्रक्रिया आरंभ करने की आवश्यकता है।

MediaTek (MTK) ब्रूट-फ़ोर्स की विशेषताएँ

MediaTek SoCs अनेक प्रकार के Android डिवाइसेज़ (विशेषकर Xiaomi, Vivo, Oppo जैसे मध्यम श्रेणी के फ़ोन) संचालित करते हैं। इनमें से कई डिवाइसेज़ में समर्पित सिक्योर एलिमेंट नहीं होता और वे सुरक्षा हेतु केवल TEE पर निर्भर करते हैं—और महत्वपूर्ण बात यह है कि MTK के BootROM में ज्ञात कमजोरियाँ हैं जो ब्रूट-फ़ोर्स हमलों का द्वार खोलती हैं। विशेष रूप से, यह सुरक्षित बूट लागू होने से पूर्व असाइन्ड कोड अपलोड व एक्जीक्यूट करने की अनुमति देता है।

Belkasoft X एक अधिग्रहण वर्कफ़्लो प्रदान करता है जो कई MTK चिपसेट आधारित डिवाइसेज़ की बूटिंग प्रक्रिया में प्रवेश कर सकता है। Unisoc-आधारित डिवाइसेज़ की भाँति, यह भौतिक डिवाइस इमेज और एन्क्रिप्शन सामग्री डाउनलोड करता है ताकि ब्रूट-फ़ोर्स प्रक्रिया ऑफ़लाइन चलाई जा सके।

MTK को सफलतापूर्वक ब्रूट-फ़ोर्स करने हेतु, आपको MTK के साथ निम्न-स्तरीय संवाद क्षमता के लिए ड्राइवर स्थापित करने होंगे और तत्पश्चात् डिवाइस को BootROM मोड (या कुछ डिवाइसेज़ के लिए Preloader मोड) में डालना होगा। संपूर्ण प्रक्रिया में कुछ अतिरिक्त पूर्वापेक्षा चरण सम्मिलित हैं और यह Unisoc ब्रूट-फ़ोर्स की तुलना में अधिक ध्यान माँगती है, परंतु फिर भी इसे चलाना अपेक्षाकृत सुविधाजनक है और यह काफ़ी तीव्रता से कार्य करती है।

Kirin ब्रूट-फ़ोर्स की विशेषताएँ

मुख्यतः Huawei और Honor डिवाइसेज़ में प्रयुक्त HiSilicon Kirin चिपसेट्स कुछ भिन्न स्थिति प्रस्तुत करते हैं। Huawei के फ़्लैगशिप फ़ोन प्रायः मज़बूत सुरक्षा (अपना TEE कार्यान्वयन सहित और नवीन मॉडलों में भुगतान हेतु एकीकृत सिक्योर एलिमेंट भी) के साथ आते हैं। MTK या Unisoc के विपरीत, Kirin हेतु उतने BootROM एक्सप्लॉइट्स सार्वजनिक रूप से उजागर नहीं किए गए हैं। इसके बजाय, DFIR उपकरण Huawei के डिवाइस-विशिष्ट इंजीनियरिंग मोड और बूटलोडर कमजोरियों का उपयोग करते हैं।

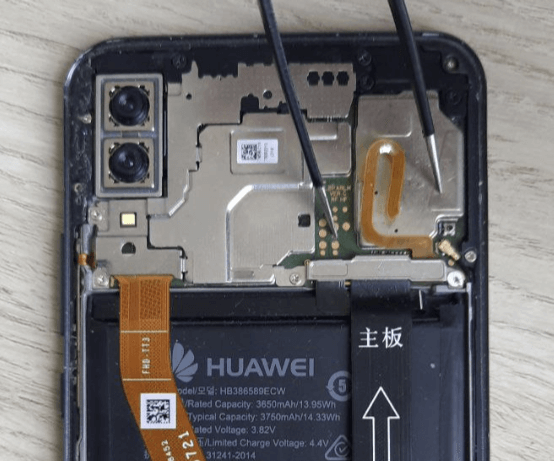

Kirin-आधारित डिवाइस को ब्रूट-फ़ोर्स करने हेतु, आपको इसे USB डाउनलोड मोड (जिसे COM पोर्ट मोड भी कहते हैं) में डालना होगा, जो डिवाइस के साथ USB संचार सक्षम करता है और इस प्रकार ब्रूट-फ़ोर्स हमलों हेतु आवश्यक घटकों तक पहुँच प्रदान करता है। इस मोड को सक्रिय करने हेतु कुछ मैन्युअल प्रयास आवश्यक हैं: आपको डिवाइस खोलना, टेस्ट प्वाइंट खोजना, और बारीक़ चिमटी का उपयोग करके इसे शॉर्ट करना होगा।

Belkasoft X वर्तमान में Kirin 970 और 980 चिपसेट्स पर चलने वाले डिवाइसेज़ हेतु ब्रूट-फ़ोर्स और डेटा अधिग्रहण का समर्थन करता है। यह प्रक्रिया ऑफ़लाइन संचालित होती है, जो इसे काफ़ी तीव्र और सुरक्षित बनाती है। अधिग्रहण वर्कफ़्लो इस बात पर निर्भर करता है कि डिवाइस ने कुछ सुरक्षा पैच प्राप्त किए हैं या नहीं। कुछ मॉडल USB के माध्यम से कनेक्ट नहीं हो पाते, कुछ को USB संचार आरंभ करने हेतु Harmony TCP केबल की आवश्यकता होती है, और कुछ सीधे USB-C के माध्यम से जुड़ जाते हैं। Belkasoft X आपको बताएगा कि क्या करना है।

अंतिम विचार: लॉक्ड साक्ष्यों पर हार न मानें!

लगभग प्रत्येक डिवाइस में हार्डवेयर या सॉफ़्टवेयर कमजोरियाँ होती हैं। सस्ते और पुराने डिवाइसेज़, जो प्रायः डिस्पोज़ेबल फ़ोन के रूप में प्रयुक्त होते हैं, सामान्यतः ब्रूट-फ़ोर्स और अधिग्रहण हेतु अधिक संवेदनशील होते हैं, जबकि उच्च-गुणवत्ता के Android डिवाइसेज़ सामान्यतः किले की भाँति मज़बूत बनाए जाते हैं।

एक्सप्लॉइट्स खोजना सरल नहीं है और अनुसंधान व कार्यान्वयन में समय लगता है; यही कारण है कि कई ब्रूट-फ़ोर्स पद्धतियाँ केवल पुराने फ़ोन और टैबलेट मॉडलों को ही लक्षित करती हैं। परंतु फिर भी, लॉक्ड साक्ष्यों पर हार नहीं मानना चाहिए!

कल्पना करें: आपको एक असहयोगी संदिग्ध का लॉक्ड फ़ोन मिलता है। यह नया मॉडल है, पूर्णतः अपडेटेड है, और क्रैक करना कठिन है। परंतु फिर, जाँच के दौरान एक और डिवाइस मिल जाता है—एक पुराना फ़ोन जिसे संदिग्ध ने वर्षों पूर्व त्याग दिया था। वह भी लॉक्ड है, परंतु इस बार आपका DFIR उपकरण (संभवतः Belkasoft X) इसे समर्थित करता है। मुख्य बात यह है: लोग प्रायः वर्षों, कभी-कभी दशकों तक समान पासवर्ड का उपयोग करते हैं। अतः प्रबल संभावना है कि पुराने डिवाइस का पासवर्ड नए डिवाइस के समान हो।

धैर्य, रचनात्मकता, और उचित उपकरण किसी बंद रास्ते को सफलता में बदल सकते हैं। Belkasoft X द्वारा समर्थित डिवाइस मॉडलों की जाँच करें: https://belkasoft.com/brute। हो सकता है उनमें से कोई आपके साक्ष्य संग्रह में किसी शेल्फ़ पर धूल संचित कर रहा हो?

अक्सर पूछे जाने वाले प्रश्न

Belkasoft X में “मोबाइल पासकोड ब्रूट-फ़ोर्स” मॉड्यूल क्या है?

यह मॉड्यूल स्क्रीन लॉक पर ब्रूट-फ़ोर्स लागू कर स्वचालित अनलॉक करता है। यह बूट-चेन/TEE की लो-लेवल कमजोरियों का उपयोग कर key material प्राप्त करता है और ऑफ़लाइन चलकर Android की प्रयास-सीमाएँ व विलंब को निष्क्रिय कर देता है।

Android लॉक स्क्रीन ब्रूट-फ़ोर्स सामान्यतः कैसे काम करता है?

डेटा-कीज़ TEE के भीतर डिवाइस-विशिष्ट सीक्रेट्स और उपयोगकर्ता लॉक-कोड से व्युत्पन्न होती हैं। शुरुआती बूट चरण की चिपसेट-विशिष्ट कमजोरियाँ दोहन कर key material निकालकर ऑफ़लाइन अनुमान लगाया जाता है, बिना उपयोगकर्ता डेटा को छुए।"

Unisoc (Spreadtrum) के लिए दृष्टिकोण की खासियत क्या है?

कुछ Unisoc SoC में BootROM कमजोरियाँ SPD मोड से कोड निष्पादन देती हैं। इन्हें उपयोग कर Belkasoft X key material निकालता है और ऑफ़लाइन ब्रूट-फ़ोर्स चलाता है। BootROM ROM में होने से अपडेट से पैच नहीं हो सकती। चरण: ड्राइवर, SPD मोड, Belkasoft X वर्कफ़्लो।

MediaTek (MTK) के लिए दृष्टिकोण की खासियत क्या है?

कुछ MTK पर BootROM secure-boot से पहले unsigned कोड चलने देती है। Belkasoft X बूट-चेन रोककर इमेज/keys निकालता है और ऑफ़लाइन ब्रूट-फ़ोर्स करता है। MTK लो-लेवल ड्राइवर और BootROM/Preloader मोड आवश्यक हैं."

Kirin-आधारित डिवाइस क्या समर्थित हैं?

हाँ, कई मॉडल (जैसे 970/980) समर्थित हैं—फिजिकल इमेज, keystore और FBE डिक्रिप्शन कीज़ प्राप्त कर पोस्ट-अनलॉक विश्लेषण में मदद मिलती है।

क्या यह प्रक्रिया उपयोगकर्ता डेटा के लिए सुरक्षित है?

ऑफ़लाइन, निकाले गए key material पर चलने से लाइव डेटा प्रभावित नहीं होता—परिवर्तन/हानि का जोखिम कम रहता है। DFIR सर्वोत्तम प्रथाएँ (आइसोलेशन/शील्डिंग/स्टेट प्रिजर्वेशन/डॉक्यूमेंटेशन) अपनाएँ।"

पासवर्ड अनुमान की गति किन कारकों पर निर्भर करती है?

KDF जटिलता, वर्कस्टेशन (CPU/GPU) प्रदर्शन, तथा लॉक का प्रकार/लंबाई (PIN/पासवर्ड/पैटर्न)।"

Android की प्रयास-सीमाएँ या विलंब क्या मॉड्यूल को प्रभावित करते हैं?

नहीं। मॉड्यूल Android के मानक मैकेनिज़्म से बाहर ऑफ़लाइन चलता है—पहले लो-लेवल एक्सेस सेटअप होता है, फिर वर्कस्टेशन पर अनुमान प्रक्रिया होती है।

शुरुआत के लिए किन ड्राइवरों/मोड की आवश्यकता होती है?

Unisoc: SPD + Spreadtrum Download - MTK: VCOM/Preloader + BootROM/Preloader - Kirin: Belkasoft X विज़र्ड के निर्देशित चरण।"

क्या सीधे डिक्रिप्टेड फ़ाइल-सिस्टम इमेज मिल सकती है?

हाँ, समर्थित परिदृश्यों में डिक्रिप्शन कीज़ निकालकर FBE/FDE डिवाइसों की डिक्रिप्टेड फ़ाइल-सिस्टम कॉपी बनाई जा सकती है (कुछ MTK/Kirin/Unisoc मॉडल), जिससे विश्लेषण तेज़ होता है।

क्या यह मॉड्यूल Belkasoft X की अन्य विधियों के साथ काम करता है?

हाँ—लॉजिकल (ADB, एजेंट-आधारित, MTP/PTP), APK-downgrade द्वारा ऐप एक्सट्रैक्शन, तथा चिपसेट-विशिष्ट फिजिकल अधिग्रहण के साथ एकीकृत। कम-इनवेसिव तरीके से शुरू करें और आवश्यकतानुसार एस्केलेट करें।"

समर्थित चिपसेट/डिवाइस सूची कहाँ मिलेगी?

Belkasoft X का डाक्यूमेंटेशन, स्पेसिफ़िकेशंस और रिलीज़ नोट्स देखें; अधिग्रहण से पहले “What’s new” में वर्तमान सपोर्ट/सीमाएँ जाँचें।