Déverrouillage des appareils Android par force brute

Table des matières

De nos jours, même les personnes qui ne travaillent pas dans le domaine DFIR savent que deviner manuellement un code d'accès inconnu n'est pas l'approche la plus rapide, mais que perdre définitivement l'accès à l'appareil et à ses données est le résultat le plus courant. Les fabricants d'appareils et les développeurs de logiciels ont fait un excellent travail dans la protection des données des utilisateurs. Et même s'il n'y avait pas de limite aux tentatives de connexion, forcer brutalement un PIN Android avec des milliers et des millions de combinaisons possibles n'est clairement pas une option.

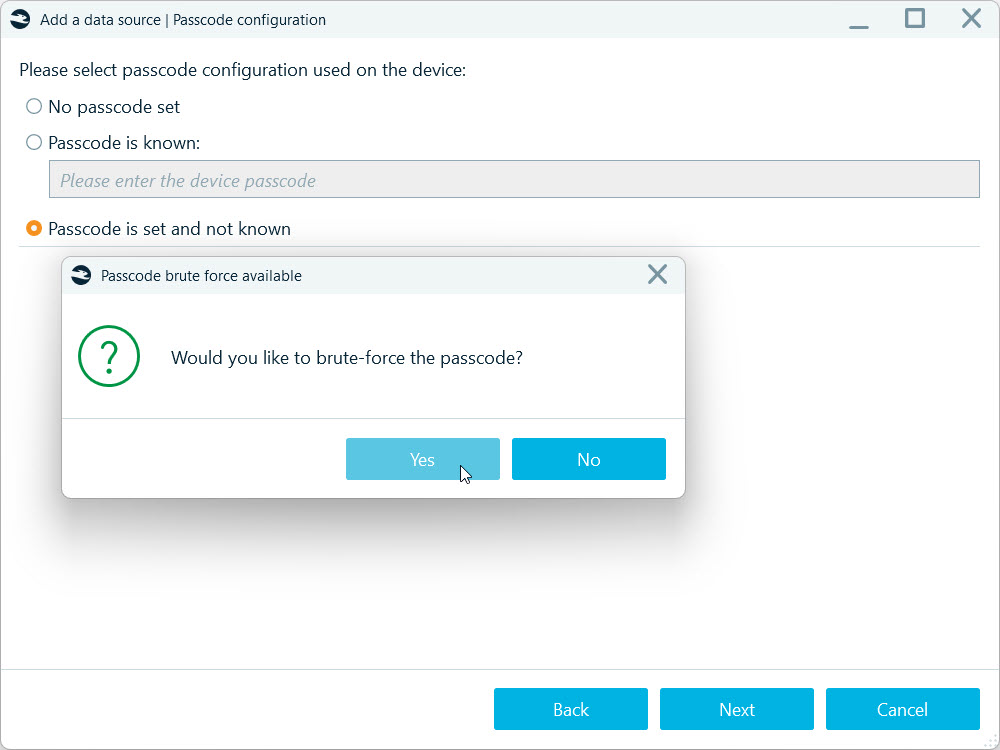

Alors, comment déverrouiller un appareil Android à des fins médico-légales ? Trouvez des vulnérabilités qui vous permettent d'entrer dans le système, de contourner les restrictions (au moins une partie d'entre elles) et de lancer une attaque par force brute automatisée.

Plus facile à dire qu'à faire.

Les appareils Android sont extrêmement diversifiés. Bien qu'ils partagent des fonctionnalités de sécurité communes, il n'existe pas de solution universelle. Les solutions disponibles ciblent des groupes spécifiques de modèles de chipsets, c'est pourquoi chaque méthode de force brute de mot de passe Android dans Belkasoft X vient avec son propre flux de travail — selon que vous traitez avec des appareils basés sur MediaTek, Kirin ou Unisoc.

Brève introduction à la force brute de l'écran de verrouillage Android

La plupart des appareils Android qui arrivent dans les laboratoires médico-légaux aujourd'hui ont des données utilisateur chiffrées. Les clés de chiffrement utilisées pour les protéger sont extraites dans l'Environnement d'Exécution de Confiance (TEE) après le démarrage de l'appareil et la saisie du code d'accès par l'utilisateur. Ces clés sont basées sur des clés spécifiques à l'appareil et des clés dérivées du code d'accès de l'écran de verrouillage de l'utilisateur.

Les attaques par force brute médico-légales exploitent des vulnérabilités spécifiques aux chipsets, comme l'exploitation de vulnérabilités dans le processus de démarrage telles que la ROM de démarrage non sécurisée ou les modes de débogage. Spécifiquement, Belkasoft X peut interrompre la chaîne de démarrage sécurisé, obtenir l'exécution de code à bas niveau et extraire les clés nécessaires pour forcer brutalement le code d'accès depuis le TEE. Cette attaque par force brute fonctionne hors ligne—évitant la limitation normale d'Android (retard de traitement des données ou limites de tentatives). La vitesse de devinette du code d'accès dépend de la complexité de la fonction de dérivation de clé et de la capacité de calcul de la station de travail médico-légale numérique.

Ce processus n'interagit pas avec les données utilisateur extraites de l'appareil, donc la probabilité de modification d'informations ou de perte de données est moindre.

Caractéristiques de la force brute Unisoc

Les processeurs à bas coût d'Unisoc (anciennement Spreadtrum) se trouvent dans de nombreux appareils Android économiques. Certains de ces modèles SoC ont des vulnérabilités qui permettent l'exécution de code dans la BootROM lors du démarrage de l'appareil en Mode de Téléchargement Spreadtrum (SPD) via USB. Belkasoft X utilise ces vulnérabilités pour pouvoir exécuter son propre code dans les phases de démarrage les plus précoces, extraire le contenu des clés de chiffrement et forcer brutalement les codes d'accès hors ligne. Les défauts de la BootROM ne peuvent pas être corrigés par des mises à jour logicielles (car ils sont dans la mémoire en lecture seule), donc les SoC affectés restent non sécurisés pour toujours.

Cette méthode de force brute fait partie du flux de travail d'acquisition Spreadtrum et est facile à exécuter et relativement rapide. Vous devez seulement installer quelques pilotes, mettre l'appareil Unisoc en mode SPD et démarrer le processus.

Caractéristiques de la force brute MediaTek (MTK)

Les SoC MediaTek alimentent de nombreux types d'appareils Android (en particulier les téléphones de milieu de gamme comme Xiaomi, Vivo, Oppo). Beaucoup de ces appareils n'ont pas d'élément sécurisé dédié et s'appuient uniquement sur le TEE pour la sécurité—et crucially, la BootROM de MTK a des vulnérabilités connues qui ouvrent la porte aux attaques par force brute. Spécifiquement, elle permet de télécharger et d'exécuter du code non signé avant que le démarrage sécurisé ne soit implémenté.

Belkasoft X fournit un flux de travail d'acquisition qui peut entrer dans le processus de démarrage de nombreux appareils basés sur des chipsets MTK. Comme les appareils basés sur Unisoc, il télécharge l'image physique de l'appareil et le contenu de chiffrement pour que le processus de force brute puisse être exécuté hors ligne.

Pour forcer brutalement MTK avec succès, vous devez installer des pilotes pour la capacité de communication de bas niveau avec MTK puis mettre l'appareil en mode BootROM (ou mode Preloader pour certains appareils). L'ensemble du processus implique quelques étapes prérequises supplémentaires et demande plus d'attention que la force brute Unisoc, mais reste relativement facile à exécuter et fonctionne assez rapidement.

Caractéristiques de la force brute Kirin

Les chipsets HiSilicon Kirin, principalement utilisés dans les appareils Huawei et Honor, présentent une situation légèrement différente. Les téléphones phares de Huawei sont souvent livrés avec une sécurité robuste (y compris leur propre implémentation TEE et, dans les modèles plus récents, un élément sécurisé intégré pour les paiements). Contrairement à MTK ou Unisoc, peu d'exploits BootROM pour Kirin ont été divulgués publiquement. Au lieu de cela, les outils DFIR utilisent les modes d'ingénierie spécifiques à l'appareil de Huawei et les vulnérabilités du chargeur de démarrage.

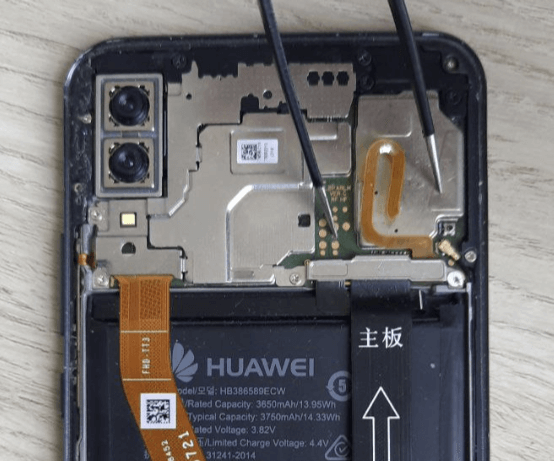

Pour forcer brutalement un appareil basé sur Kirin, vous devez le mettre en mode de téléchargement USB (également connu sous le nom de mode port COM), ce qui permet la communication USB avec l'appareil et fournit ainsi l'accès aux composants nécessaires pour les attaques par force brute. L'activation de ce mode nécessite des efforts manuels : vous devez ouvrir l'appareil, localiser le point de test et le court-circuiter à l'aide de pinces à pointe fine.

Belkasoft X prend actuellement en charge la force brute et l'acquisition de données pour les appareils fonctionnant sur les chipsets Kirin 970 et 980. Ce processus fonctionne hors ligne, ce qui le rend assez rapide et sûr. Le flux de travail d'acquisition varie selon que l'appareil a reçu ou non certains correctifs de sécurité. Certains modèles peuvent ne pas se connecter via USB, certains peuvent avoir besoin du câble Harmony TCP pour initier la communication USB, et d'autres se connecteront directement via USB-C. Belkasoft X vous indiquera quoi faire.

Réflexions finales : N'abandonnez pas sur les preuves verrouillées !

Presque chaque appareil a des vulnérabilités matérielles ou logicielles. Les appareils bon marché et anciens, souvent utilisés comme téléphones jetables, sont généralement plus vulnérables à la force brute et à l'acquisition, tandis que les appareils Android haut de gamme sont généralement construits comme des forteresses (c'est un jeu de mots).

Trouver des exploits n'est pas facile et prend du temps pour la recherche et l'implémentation ; c'est pourquoi de nombreuses méthodes de force brute ne ciblent que les modèles de téléphones et de tablettes plus anciens. Mais néanmoins, nous ne devrions pas abandonner sur les preuves verrouillées !

Imaginez : vous obtenez un téléphone verrouillé d'un suspect non coopératif. C'est un nouveau modèle, entièrement mis à jour et difficile à craquer. Mais ensuite, pendant l'enquête un autre appareil est trouvé—un vieux téléphone que le suspect a abandonné il y a des années. Il est aussi verrouillé, mais cette fois votre outil DFIR (peut-être Belkasoft X) le supporte. Voici le point : les gens utilisent souvent le même mot de passe pendant des années, parfois des décennies. Donc, il y a une forte possibilité que le mot de passe de l'ancien appareil soit le même que celui du nouvel appareil.

La patience, la créativité et les bons outils peuvent transformer une impasse en succès. Vérifiez les modèles d'appareils supportés par Belkasoft X : https://belkasoft.com/brute. Peut-être que l'un d'eux prend la poussière sur une étagère dans votre collection de preuves ?

Foire aux questions

Qu’est-ce que le module de force brute du code d’accès mobile dans Belkasoft X ?

Il s’agit d’un module permettant de déverrouiller automatiquement les appareils mobiles en forçant par essais le code de l’écran de verrouillage. Il exploite des vulnérabilités bas niveau dans la chaîne de démarrage et le TEE afin d’obtenir du matériel de clés et d’exécuter la force brute hors ligne, en contournant les limites de tentatives et les délais d’Android.

Comment fonctionne, en général, la force brute de l’écran de verrouillage Android ?

Android utilise un chiffrement dont les clés de données sont dérivées dans le TEE à partir de secrets propres à l’appareil et du code de verrouillage de l’utilisateur. En exploitant des vulnérabilités spécifiques au chipset dès le démarrage, Belkasoft X obtient le matériel de clés et effectue la devinette hors ligne, sans toucher aux données utilisateur.

Quelles sont les spécificités de l’approche Unisoc (Spreadtrum) ?

Certains SoC Unisoc présentent des vulnérabilités BootROM permettant l’exécution de code via le Mode de Téléchargement Spreadtrum (SPD). Belkasoft X les exploite pour extraire le matériel de clés et réaliser la force brute hors ligne. La BootROM en ROM ne peut pas être corrigée par une mise à jour. Étapes typiques : installation de pilotes, passage en mode SPD, suivi du flux Belkasoft X.

Quelles sont les spécificités de l’approche MediaTek (MTK) ?

Sur certains chipsets MTK, la BootROM permet le chargement et l’exécution de code non signé avant le secure boot. Belkasoft X interrompt la chaîne de démarrage, extrait des images et du matériel de clés, et exécute la force brute hors ligne. Pilotes MTK bas niveau et mode BootROM/Preloader requis.

Les appareils basés sur Kirin sont-ils pris en charge ?

Oui. Belkasoft X prend en charge des scénarios de force brute et d’acquisition pour plusieurs modèles Kirin (p. ex. 970/980), permettant l’image physique, le keystore et les clés FBE pour l’analyse après déverrouillage.

Est-ce sûr pour les données utilisateur ? Y a-t-il un risque de perte ?

La force brute s’exécute hors ligne sur du matériel de clés extrait et n’opère pas sur des données actives, minimisant les altérations ou pertes. Respecter toutefois les bonnes pratiques DFIR : isolation de l’alimentation et du réseau, protection, préservation d’état et documentation.

Quels facteurs influencent la vitesse de devinette du mot de passe ?

La vitesse dépend de la complexité de la KDF du stack/chipset, des performances de la station (CPU/GPU) et du type/longueur du verrouillage (PIN/mot de passe/patron).

Les limites de tentatives ou délais d’Android affectent-ils le module ?

Non. Le module fonctionne hors ligne, en dehors des mécanismes Android, donc ces limites ne s’appliquent pas. Les accès bas niveau sont réalisés d’abord selon le chipset, puis la devinette a lieu sur la station de travail.

Quels pilotes ou modes sont nécessaires pour commencer ?

Unisoc : pilotes SPD et Mode de Téléchargement Spreadtrum. MTK : pilotes VCOM/Preloader et BootROM/Preloader. Kirin : étapes guidées dans l’assistant Belkasoft X.

Puis-je obtenir directement une image du système de fichiers déchiffrée ?

Oui. Pour les scénarios pris en charge, Belkasoft X peut extraire les clés de déchiffrement et créer une copie déchiffrée du système de fichiers pour les appareils FBE/FDE (certains modèles MTK, Kirin, Unisoc), ce qui accélère l’analyse.

Le module fonctionne-t-il avec d’autres méthodes d’acquisition Belkasoft X ?

Oui. Il s’intègre aux extractions logiques (ADB, basées sur agent, MTP/PTP), aux extractions d’apps via APK-downgrade et aux acquisitions physiques spécifiques au chipset. Commencer par les méthodes peu intrusives puis intensifier au besoin.

Où trouver la liste des chipsets et appareils pris en charge ?

Consultez la documentation, les spécifications et les notes de version de Belkasoft X pour la couverture la plus récente (MTK, Kirin, Unisoc, etc.). Vérifiez « What’s new » pour confirmer la prise en charge et les limites actuelles.