Logiciel d'investigation mobile : pourquoi Belkasoft X devrait être votre outil de prédilection ?

Table des matières

- Introduction

- Belkasoft X

- Belkasoft R

- Vue d’ensemble du support Belkasoft pour la criminalistique mobile

- Support pour l’acquisition iOS

- Support pour l’acquisition Android

- Clonage de carte SIM

- Criminalistique cloud

- Analyse des applications mobiles

- Avantages des solutions Belkasoft pour la criminalistique mobile

- Prêt à essayer Belkasoft ?

Introduction

Créée il y a plus de 10 ans, Belkasoft était d’abord connue pour ses outils de criminalistique informatique. Cependant, ces dernières années, de nombreux professionnels DFIR ont commencé à choisir les produits Belkasoft spécifiquement pour nos fonctions de criminalistique et d’analyse des appareils mobiles. Avec Cellebrite, Belkasoft fut l’une des deux premières entreprises au monde à prendre en charge l’acquisition iOS du système de fichiers complet basée sur Checkm8 sur Windows—alors que la plupart des concurrents avaient 6 à 12 mois de retard. Ce n’était qu’une des raisons de la popularité croissante de Belkasoft en tant qu’outil de criminalistique mobile. Sa solide réputation en téléphonie judiciaire en a fait une solution incontournable pour de nombreux enquêteurs à travers le monde.

Dans cet article, nous présentons les capacités de Belkasoft X en criminalistique mobile et expliquons pourquoi les produits Belkasoft devraient être vos outils principaux pour l’analyse forensique des téléphones et tablettes—tant en criminalistique numérique qu’en réponse aux incidents.

Belkasoft X

Belkasoft X (Belkasoft Evidence Center X) est l’outil phare de Belkasoft pour la criminalistique des ordinateurs, des mobiles, des drones, des véhicules et du cloud. Il permet d’acquérir et d’analyser un large éventail d’appareils mobiles, d’exécuter diverses tâches analytiques, d’effectuer des recherches à l’échelle d’un dossier, d’annoter des artefacts et de générer des rapports. La polyvalence de Belkasoft X en fait une solution idéale pour la criminalistique des appareils mobiles, aidant les spécialistes à collecter des données essentielles. Une version d’essai gratuite est disponible sur https://belkasoft.com/trial.

Belkasoft R

Belkasoft R (Belkasoft Remote Acquisition) fait partie de Belkasoft X Corporate. C’est un outil d’acquisition à distance forensiquement fiable pour différents types d’appareils, ainsi que pour des images partielles ne contenant que des artefacts sélectionnés (p. ex., pour la conformité ou l’eDiscovery). Ce produit possède une capacité unique d’acquisition à distance des appareils mobiles, ce qui renforce les workflows de criminalistique mobile. Une version d’essai gratuite de Belkasoft X Corporate est disponible sur https://belkasoft.com/x-corporate-editions.

Vue d’ensemble du support Belkasoft pour la criminalistique mobile

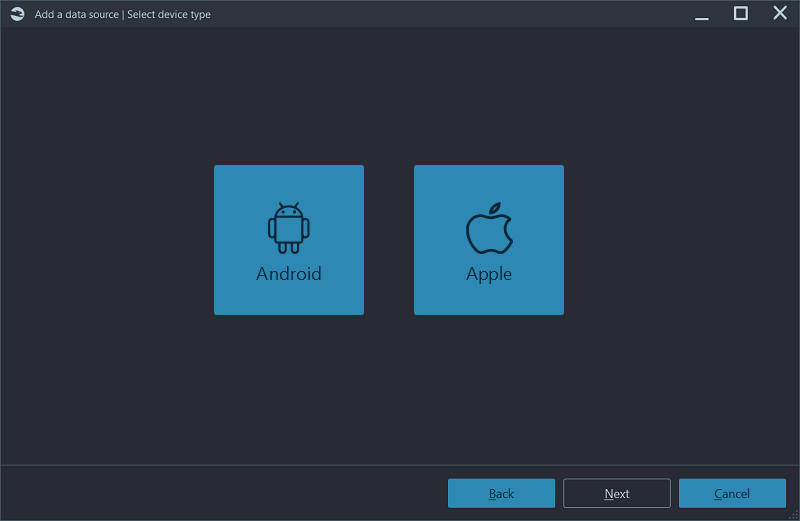

L’une des premières—et plus importantes—étapes avec un appareil mobile est l’acquisition de données. Sans acquisition, pas d’analyse. Belkasoft X offre un support solide pour l’acquisition d’appareils modernes, y compris smartphones et tablettes—ce qui en fait un outil indispensable en criminalistique mobile.

Belkasoft X prend en charge plusieurs types d’acquisitions pour les deux plateformes les plus répandues: iOS et Android. Les téléphones Microsoft (Windows) sont également pris en charge, mais n’étant plus produits, nous n’aborderons pas cette fonction.

iOS et Android ont leurs particularités. Il existe un mécanisme de sauvegarde standard pour chacun: iTunes pour iOS et ADB pour Android. Les protocoles AFC et MTP/PTP permettent aussi l’extraction de médias. Cependant, iTunes et ADB restent très limités en volume d’informations. Pour obtenir une image plus complète, comme le système de fichiers, les méthodes disponibles ne sont généralement pas approuvées par les fabricants (root, jailbreak, exploits, etc.) et sont souvent spécifiques au modèle ou au chipset.

C’est pourquoi, en criminalistique mobile, il est important de disposer de plusieurs types d’acquisitions dans le même outil. Ainsi, il est possible de commencer par des méthodes plus simples et plus sûres.

Belkasoft X permet justement de démarrer par les méthodes les moins intrusives et les plus sûres, puis d’évoluer vers des méthodes plus complètes (mais plus risquées)—ce qui est précieux en criminalistique des appareils mobiles.

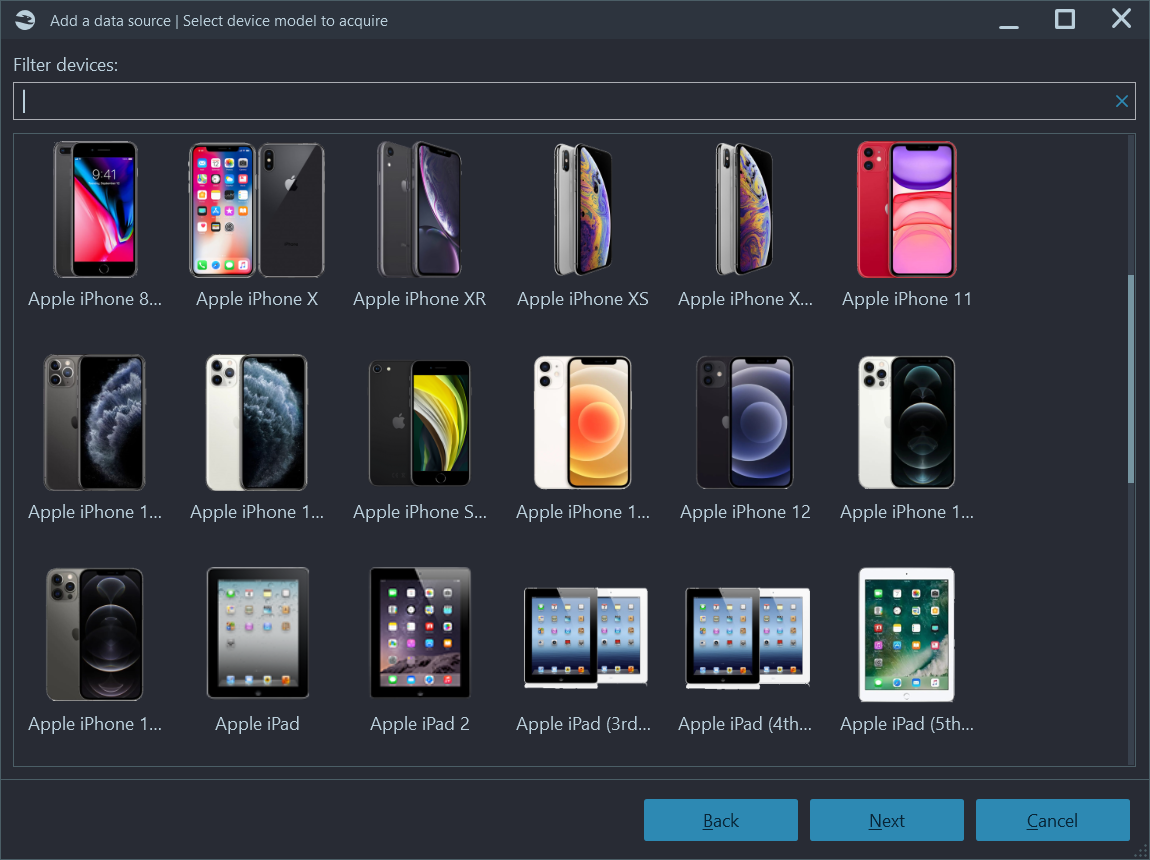

Support pour l’acquisition iOS

Pour iOS, Belkasoft X prend en charge l’acquisition via sauvegarde iTunes, y compris l’usage des fichiers de verrouillage (lockdown) pour éviter de déverrouiller l’appareil si le code est inconnu. On peut aussi extraire des médias via le protocole Apple File Conduit (AFC). Autre fonction essentielle: la capacité de forcer des codes inconnus (brute force) pour une gamme d’appareils iOS—crucial en téléphonie judiciaire.

Plus intéressant encore, on peut obtenir le système de fichiers complet et même le trousseau (stockage interne des mots de passe) grâce à des méthodes avancées: acquisition d’iPhone/iPad jailbreaké, acquisition basée sur Checkm8, et acquisition basée sur un agent. Précision: ni Checkm8 ni l’agent ne sont un jailbreak, ce qui en fait des approches plus fiables sur le plan forensique—puisque dans de nombreux pays, le jailbreak des pièces à conviction est illégal.

Notre acquisition basée sur un agent est un atout supplémentaire de Belkasoft X, reconnu par de nombreux clients. Peu d’outils offrent cela. Checkm8 est limité (appareils iOS à puces A5–A11), tandis que l’agent fonctionne même avec les derniers iPhone et couvre un large éventail d’iOS—jusqu’à la version 10.

À propos de Checkm8, Belkasoft X ajoute des avantages face à la concurrence. Par exemple, il peut lever le mode USB restreint—une fonction de sécurité iOS qui désactive le transfert de données via Lightning une heure après le dernier déverrouillage.

D’autres acquisitions iOS existent, comme la capture d’écran automatisée ou l’extraction des journaux de plantage, qui, bien que limitées, peuvent fournir des informations utiles comme les dernières adresses IP pertinentes à l’enquête.

Pour en savoir plus sur l’acquisition iOS avec Belkasoft X, consultez nos webinaires sur https://belkasoft.com/webinar. Dans l’onglet « Previous webinars », on trouve Enquêtes sur iPhone verrouillés, Contourner l’USB Restricted Mode de l’iPhone, etc.

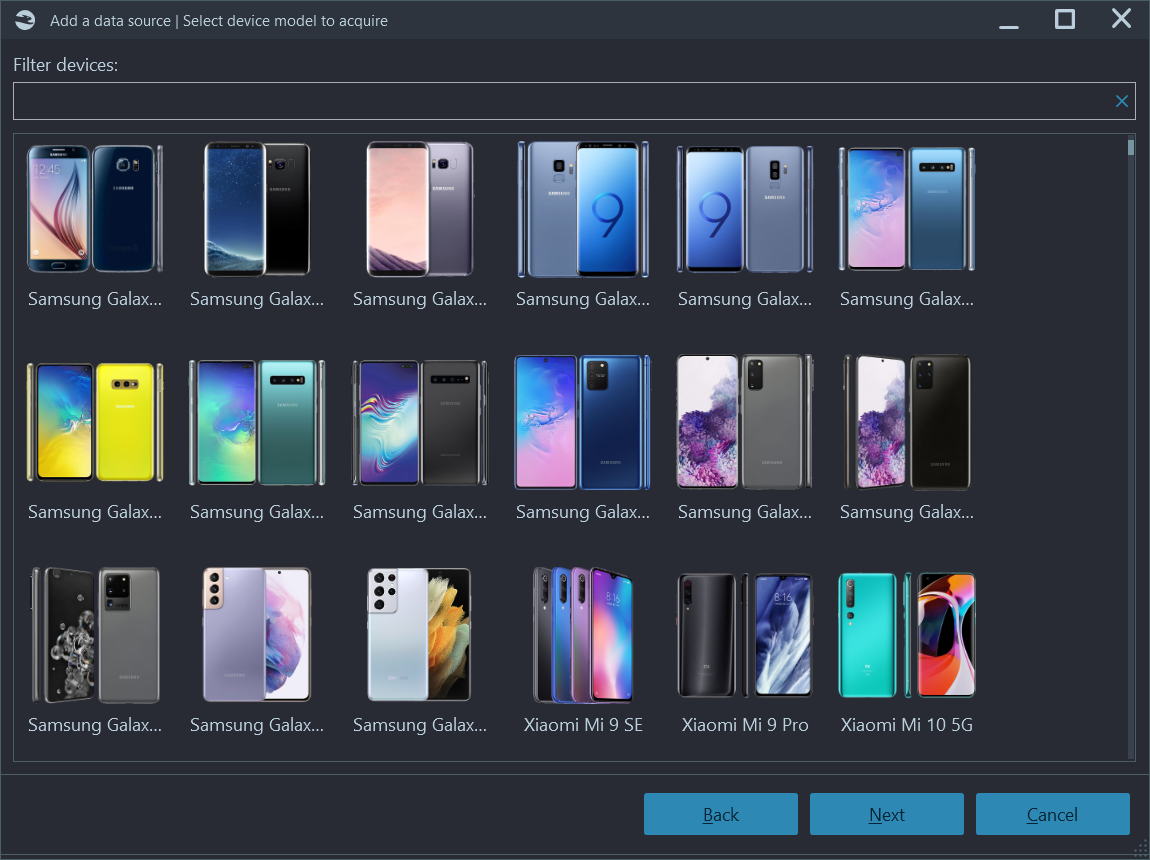

Support pour l’acquisition Android

Pour Android, Belkasoft prend en charge la création de sauvegardes ADB standard et plusieurs méthodes d’acquisition basées sur ADB. L’une des méthodes intéressantes est notre acquisition par rétrogradation d’APK, qui remplace l’application originale (p. ex. WhatsApp) par une version plus ancienne. Cette version antérieure peut ensuite être utilisée avec la sauvegarde ADB afin d’inclure bien plus de données dans la sauvegarde. Cette approche constitue une avancée majeure en criminalistique mobile, car elle permet d’accéder à des données auparavant indisponibles. À la fin, la version d’origine de l’application est restaurée.

Une autre méthode Android basée sur ADB dans Belkasoft X est la capture d’écran automatisée. C’est probablement le moyen le plus sûr pour extraire des données; il peut être judicieux de démarrer chaque affaire par cette méthode avant d’essayer des approches plus risquées. Comme déjà indiqué, en criminalistique mobile, les méthodes non intrusives sont souvent privilégiées.

Une nouvelle méthode d’acquisition est disponible pour les appareils Android 12 et 13 qui n’ont pas reçu le correctif de sécurité Android du 1er mars 2024. Elle fournit un accès complet aux dossiers d’applications situés sous ..data\\data dans le système de fichiers interne—sans nécessiter de root—ce qui la rend comparable à la rétrogradation d’APK, mais en plus puissant.

Globalement, l’utilisation de cette acquisition d’applications étendue, combinée aux options logiques, offre une capture de données bien plus complète sur Android 12 et 13 et facilite la reconstitution des données applicatives pertinentes à des fins forensiques.

Belkasoft X prend également en charge diverses méthodes d’acquisition Android spécifiques à certains fabricants ou chipsets, notamment les appareils à base de Spreadtrum, MTK (MediaTek), Kirin et Qualcomm. Pour MTK, le produit propose jusqu’à trois méthodes, dont deux types d’extraction basée sur un agent; les appareils Qualcomm sont pris en charge via le mode EDL (Emergency Download).

Le produit peut aussi acquérir des appareils rootés et analyser des extractions TWRP. Il prend en charge l’analyse d’images JTAG et de dumps chip-off, et peut ingérer des images tierces, y compris des formats propriétaires. Par exemple, vous pouvez analyser des sauvegardes HiSuite ainsi que des images Xiaomi avec Belkasoft X. Cette large gamme de méthodes d’acquisition rend l’outil extrêmement efficace dans les enquêtes de criminalistique mobile.

Pour en savoir plus sur l’acquisition Android avec Belkasoft X, consultez nos webinaires sur https://belkasoft.com/webinar. Des enregistrements sont disponibles dans l’onglet « Previous webinars », notamment Enquêtes sur téléphones Android: extraction et analyse avec Belkasoft X.

Clonage de carte SIM

Belkasoft X vous permet également de copier l’intégralité du contenu d’une carte SIM au moyen d’un lecteur de carte SIM matériel ou, pour les appareils Android, via la fonction correspondante de l’appareil. Les cartes SIM contiennent souvent des informations forensiques cruciales au-delà du simple numéro de téléphone: identifiant d’abonné (IMSI), données spécifiques au réseau et parfois contacts et SMS. Cette méthode est essentielle lorsque la traçabilité du numéro, la récupération de messages ou la vérification d’identité sont au cœur de l’enquête.

Criminalistique cloud

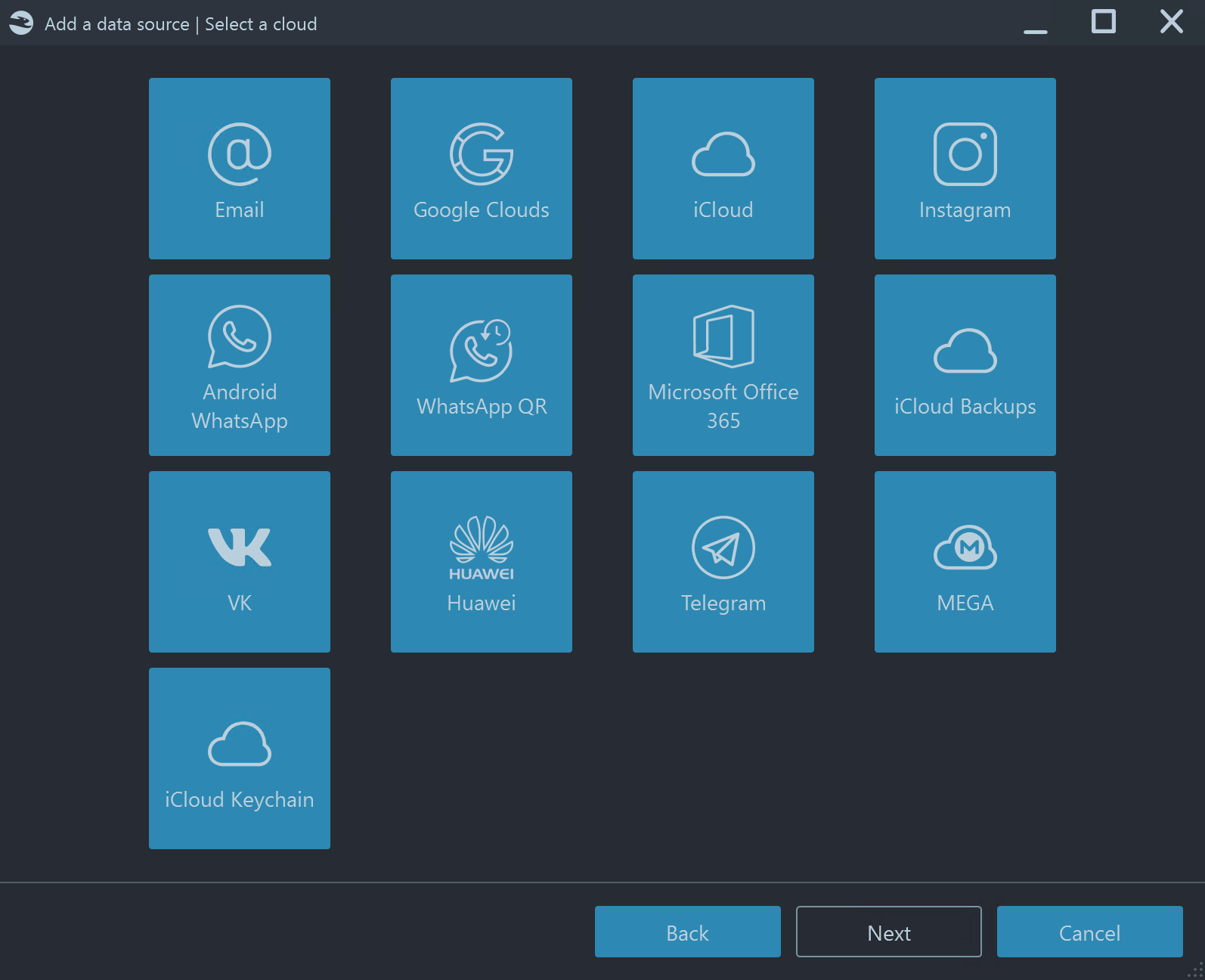

Bien que la criminalistique cloud soit très différente de la criminalistique mobile, ces acquisitions peuvent compléter ou corroborer les données obtenues à partir d’un appareil mobile. Sans détailler davantage, voici deux fonctions utiles de Belkasoft X qui peuvent jouer un rôle dans vos enquêtes mobiles:

- Téléchargement WhatsApp (avec ou sans QR). L’extraction WhatsApp est difficile; chaque méthode supplémentaire disponible est précieuse.

- Téléchargement iCloud. Si vous ne pouvez pas obtenir une acquisition iPhone, iCloud peut être une source de données, sauvegardées depuis cet appareil vers l’infrastructure Apple.

Ces deux options (ainsi que bien d’autres) sont disponibles dans Belkasoft X lorsque vous ajoutez une source de données cloud à votre dossier. Les données cloud complètent souvent les efforts de criminalistique mobile en comblant les lacunes laissées par les méthodes d’acquisition sur l’appareil.

Analyse des applications mobiles

Vous avez maintenant créé l’image de l’appareil avec succès. Félicitations ! Il faut à présent analyser le contenu de cette image.

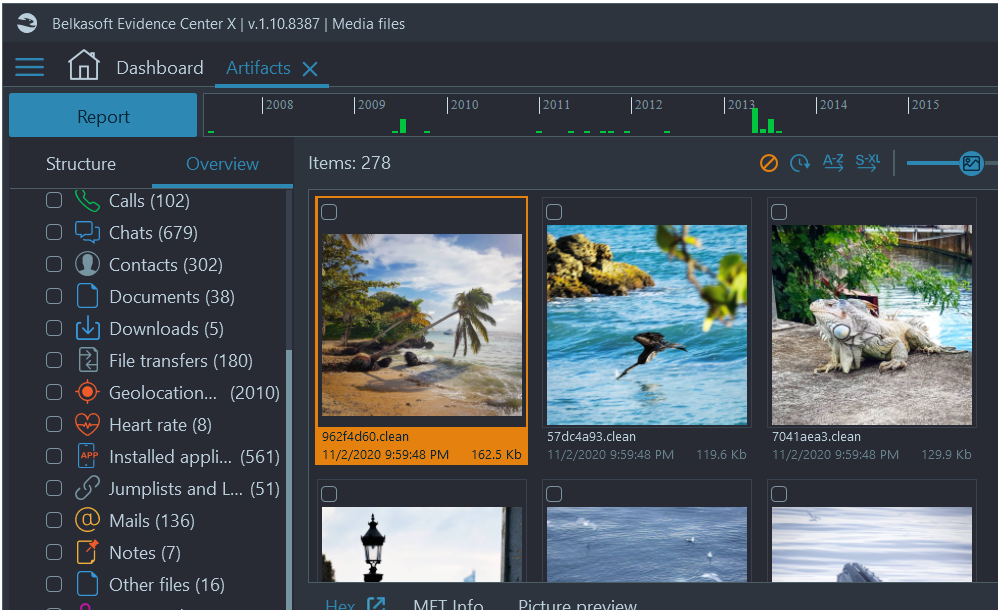

Des millions d’applications existent pour les smartphones modernes, et toute automatisation de leur analyse est indispensable pour éviter l’explosion du volume des dossiers. Belkasoft X prend en charge plus de 1 500 applications et versions populaires, dont WhatsApp, Signal, Telegram, Instagram, TikTok, Viber, Tinder, Pinterest, et bien d’autres. Son support de l’extraction automatique des artefacts en fait un allié puissant en criminalistique mobile.

Si la plupart de ces apps stockent leurs données dans des bases SQLite (l’analyse de SQLite est un sujet à part), il ne suffit pas d’ouvrir votre explorateur de base de données favori pour tout récupérer. Les outils gratuits standard comme DB Browser for SQLite (et même la plupart des outils forensiques !) ne restaurent généralement pas les données supprimées présentes dans les freelists, les WAL (Write-Ahead Logs), les fichiers journaux, ainsi que l’espace non alloué. De plus, de nombreuses apps utilisent un chiffrement robuste empêchant l’ouverture des bases sans clé de déchiffrement.

Belkasoft X peut déchiffrer et décoder de multiples versions de WhatsApp—sans qu’il soit nécessaire d’avoir un téléphone rooté. Vous pouvez utiliser notre méthode pour Android 12–13 afin d’extraire la clé de déchiffrement. Le messenger Signal sur iOS est un autre cas complexe que Belkasoft X peut résoudre une fois que vous avez réalisé une extraction du système de fichiers complet et capturé le trousseau (ou si vous disposez de la clé via une extraction tierce).

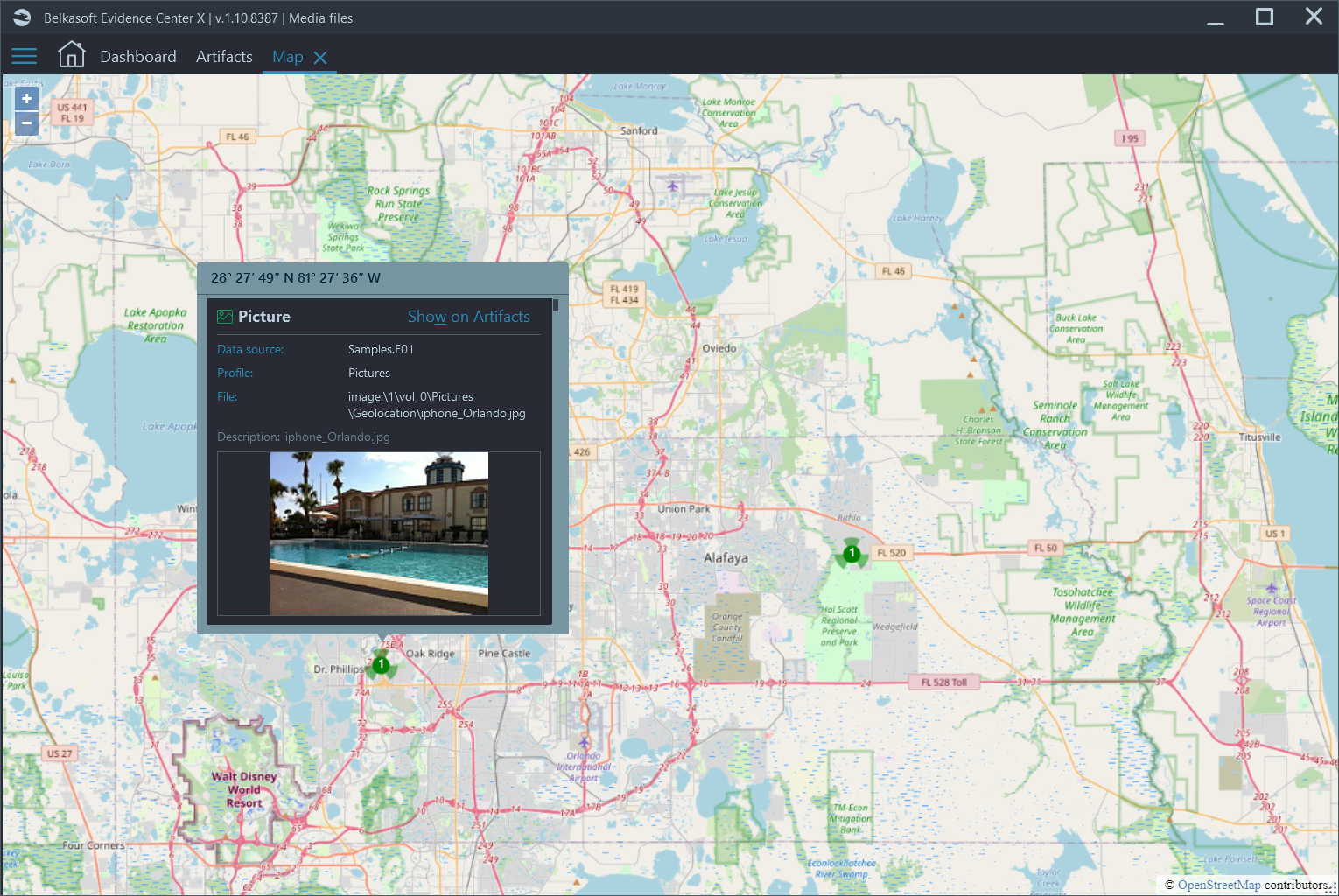

Dans l’interface, Belkasoft X présente de manière pratique divers artefacts mobiles (et autres), dont les audios, chats, documents, images et vidéos, données de géolocalisation, portefeuilles et transactions de cryptomonnaies, données issues de traqueurs d’activité, de sommeil, de rythme cardiaque, etc.

Contrairement à d’autres outils qui limitent souvent à un seul appareil par dossier, Belkasoft permet d’ajouter autant d’appareils que nécessaire. Cela offre une « vue d’ensemble » via notre Connection Graph—qui montrera comment différentes personnes ou appareils de votre dossier communiquaient: chats, SMS, messagerie vocale, appels, e-mails. Enfin, vous pouvez créer des liens entre vos jeux de données, quel que soit le type d’appareil—une fonctionnalité absente de la concurrence. Sinon, corréler les données du mobile d’un utilisateur avec l’ordinateur portable d’un autre se transforme en un travail manuel fastidieux et chronophage, souvent entre deux logiciels différents et des formats incompatibles.

Examiner les données de géolocalisation, telles que des photos prises sur mobile, avec les cartes intégrées de Belkasoft X

Avantages des solutions Belkasoft pour la criminalistique mobile

De nombreuses raisons expliquent pourquoi Belkasoft est de plus en plus considéré comme l’outil de référence en criminalistique des appareils mobiles par des experts reconnus en criminalistique numérique et en réponse aux incidents, notamment :

- Un support solide de l’acquisition d’appareils, y compris des méthodes avancées comme Checkm8 et l’acquisition basée sur agent

- Un large éventail de modèles d’appareils pris en charge pour une criminalistique mobile complète

- Une acquisition à distance des appareils mobiles forensiquement fiable

- Un grand nombre d’applications et artefacts mobiles pris en charge nativement par Belkasoft X

- Un prix très abordable: nettement inférieur à celui des logiciels concurrents de forensique mobile

- Licence perpétuelle, et non à durée déterminée

Prêt à essayer Belkasoft ?

Si cet article vous a convaincu d’essayer les outils Belkasoft, vous pouvez les télécharger sur https://belkasoft.com/trial. L’installation de Belkasoft X contient des images d’exemple avec des données d’ordinateur et de mobile.

Besoin d’une image plus sophistiquée pour vos essais ? Relevez notre BelkaCTF numéro 2 (« Drugdealer case »), consacré à une enquête forensique Android. Vous constaterez par vous-même la puissance de Belkasoft X: même les tâches les plus difficiles peuvent être résolues en quelques minutes. Ce dossier est une parfaite démonstration de la criminalistique mobile en action, grâce aux capacités étendues de Belkasoft.

Pas le temps de vous consacrer à un CTF complet ? Visionnez nos courtes vidéos BelkaTalk, où nous répondons aux questions difficiles de la communauté—certaines portent principalement sur la criminalistique des appareils mobiles.