ซอฟต์แวร์นิติวิทยาศาสตร์บนมือถือ: Belkasoft X

สารบัญ

เกริ่นนำ

Belkasoft เป็นที่รู้จักจากเครื่องมือดิจิทัลฟอเรนสิกสำหรับคอมพิวเตอร์มากว่า 10 ปี อย่างไรก็ตาม ในช่วงไม่กี่ปีที่ผ่านมา ผู้เชี่ยวชาญ DFIR จำนวนมากหันมาเลือก ผลิตภัณฑ์ของ Belkasoft โดยเฉพาะเพราะความสามารถด้านฟอเรนสิกและการวิเคราะห์อุปกรณ์พกพา Belkasoft ร่วมกับ Cellebrite เป็น สองบริษัทแรกของโลก ที่รองรับการดึงข้อมูลระบบไฟล์เต็มรูปแบบของ iOS ด้วย Checkm8 บนแพลตฟอร์ม Windows ขณะที่คู่แข่งส่วนใหญ่ช้ากว่าอยู่ 6–12 เดือน คุณสมบัตินี้เป็นเพียงหนึ่งในเหตุผลที่ทำให้ Belkasoft ได้รับความนิยมมากขึ้นในฐานะเครื่องมือฟอเรนสิกมือถือ ชื่อเสียงอันแข็งแกร่งด้านฟอเรนสิกโทรศัพท์ทำให้มันกลายเป็นโซลูชันหลักของนักสืบทั่วโลก

บทความนี้จะกล่าวถึงความสามารถของซอฟต์แวร์ฟอเรนสิกมือถือ Belkasoft X และเหตุผลที่ผลิตภัณฑ์ Belkasoft ควรเป็นเครื่องมือหลักสำหรับฟอเรนสิกมือถือและแท็บเล็ต ทั้งในการสืบสวนดิจิทัลฟอเรนสิกและการตอบสนองเหตุการณ์ (Incident Response)

Belkasoft X

Belkasoft X (Belkasoft Evidence Center X) คือเครื่องมือเรือธงของ Belkasoft สำหรับฟอเรนสิกคอมพิวเตอร์ อุปกรณ์พกพา โดรน ยานพาหนะ และคลาวด์ ช่วยให้สามารถดึงและวิเคราะห์อุปกรณ์พกพาหลากหลายประเภท รันงานวิเคราะห์ต่างๆ ค้นหาทั้งคดี บันทึกอาร์ติแฟกต์ และสร้างรายงาน ความสามารถอันหลากหลายทำให้เหมาะอย่างยิ่งสำหรับฟอเรนสิกอุปกรณ์พกพา ช่วยผู้เชี่ยวชาญรวบรวมข้อมูลสำคัญ มีเวอร์ชันทดลองใช้ฟรีที่ https://belkasoft.com/trial

Belkasoft R

Belkasoft R (Belkasoft Remote Acquisition) เป็นส่วนหนึ่งของ Belkasoft X Corporate เป็นเครื่องมือสำหรับดึงข้อมูลระยะไกลแบบถูกต้องตามหลักฟอเรนสิกจากอุปกรณ์หลากหลายประเภท รวมถึงอิมเมจบางส่วนที่เลือกเฉพาะอาร์ติแฟกต์ (เช่น เพื่อการปฏิบัติตามกฎระเบียบหรือ eDiscovery) จุดเด่นคือสามารถดึงข้อมูลจากอุปกรณ์พกพาจากระยะไกลได้ ซึ่งช่วยเสริมเวิร์กโฟลว์ฟอเรนสิกมือถือให้ทรงพลังยิ่งขึ้น มีเวอร์ชันทดลองของ Belkasoft X Corporate ที่ https://belkasoft.com/x-corporate-editions

ภาพรวมการสนับสนุนฟอเรนสิกมือถือของ Belkasoft

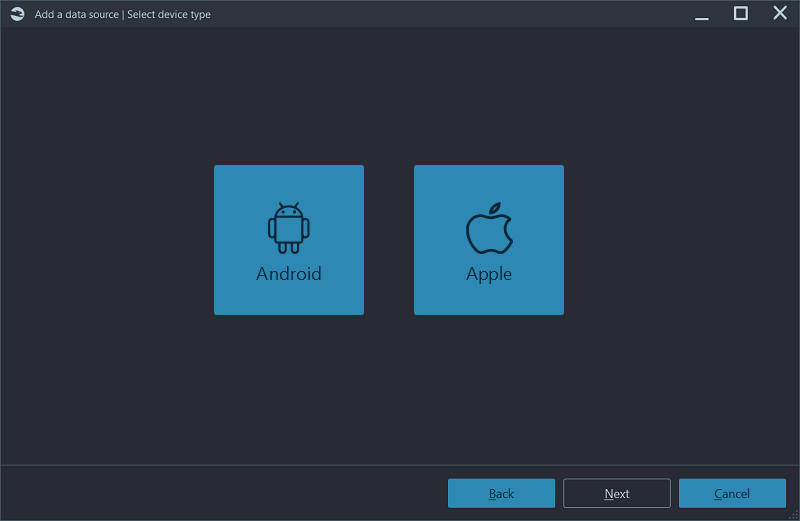

หนึ่งในขั้นตอนแรก—และสำคัญที่สุด—ของการทำงานกับอุปกรณ์พกพาคือการดึงข้อมูล หากไม่มีข้อมูล ก็ไม่มีอะไรให้วิเคราะห์ Belkasoft X รองรับการดึงข้อมูลจากอุปกรณ์พกพาสมัยใหม่อย่างแข็งแรง ทั้งสมาร์ตโฟนและแท็บเล็ต จึงเป็นเครื่องมือที่จำเป็นสำหรับฟอเรนสิกอุปกรณ์พกพา

Belkasoft X รองรับหลายวิธีการดึงข้อมูล สำหรับสองแพลตฟอร์มหลัก ได้แก่ iOS และ Android นอกจากนี้ยังรองรับโทรศัพท์ Microsoft (Windows) แต่เนื่องจากเลิกผลิตแล้ว จึงจะไม่กล่าวถึงในบทความนี้

ทั้ง iOS และ Android มีลักษณะเฉพาะในการดึงข้อมูล กลไกสำรองข้อมูลมาตรฐานได้แก่ iTunes (iOS) และ ADB (Android) นอกจากนี้โปรโตคอล AFC และ MTP/PTP ยังช่วยให้ดึงไฟล์สื่อได้ อย่างไรก็ดี iTunes และ ADB มีข้อจำกัดด้านปริมาณข้อมูลอย่างมาก เมื่อจำเป็นต้องได้อิมเมจที่ครอบคลุมยิ่งขึ้น เช่น ระบบไฟล์ของอุปกรณ์ วิธีที่มีมักไม่ได้รับการรับรองจากผู้ผลิต เพราะเกี่ยวข้องกับการรูท เจลเบรก ช่องโหว่ และเทคนิคอื่นๆ หลายวิธีเป็นแบบเฉพาะรุ่นหรือเฉพาะชิปเซ็ต

ด้วยเหตุนี้ เครื่องมือฟอเรนสิกมือถือจึงควรมีวิธีดึงข้อมูลหลายแบบในตัว เพื่อที่จะ เริ่มจากวิธีที่ง่ายและปลอดภัยกว่า ก่อน

คุณสมบัติเด่นของ Belkasoft X คือเริ่มจากวิธีที่แทรกแซงน้อยและปลอดภัยที่สุด และค่อยๆ ไปสู่วิธีที่ครอบคลุมมากขึ้น (แต่เสี่ยงกว่า)—ซึ่งมีคุณค่ามากในงานฟอเรนสิกอุปกรณ์พกพา

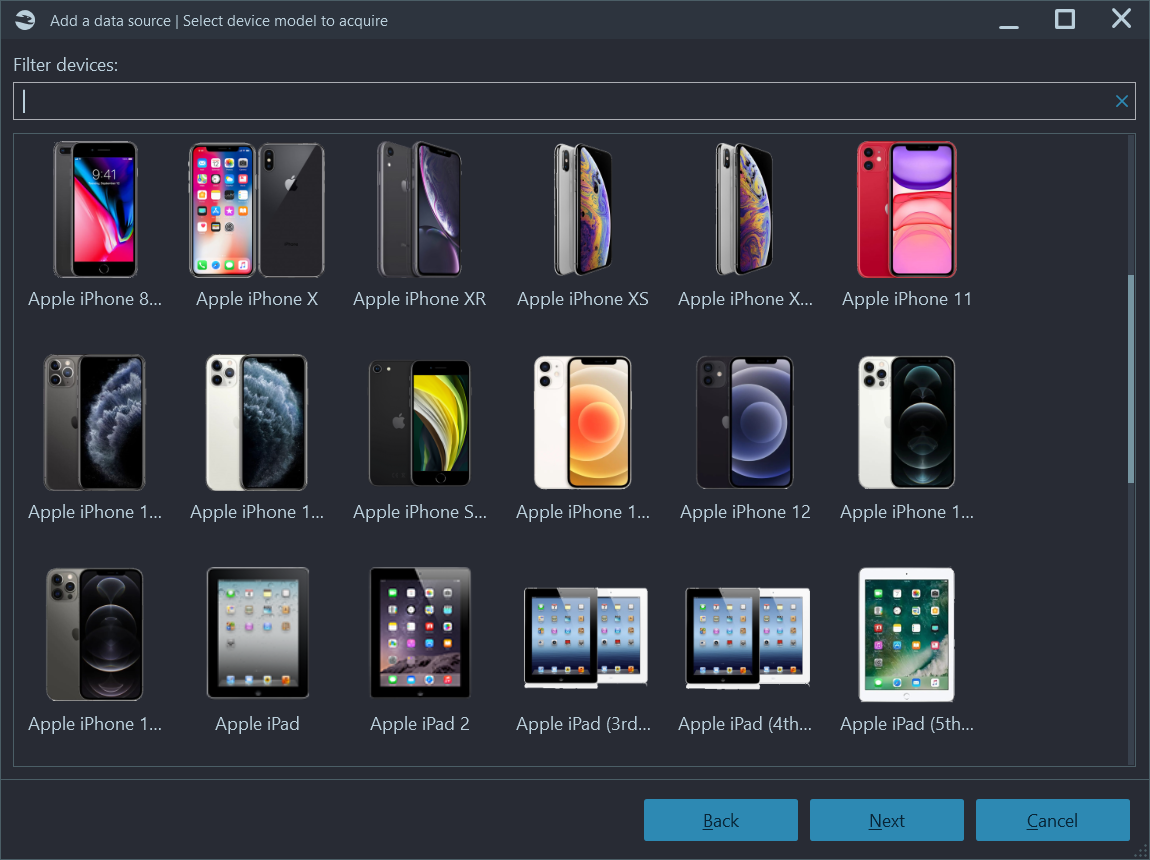

การดึงข้อมูล iOS

สำหรับ iOS Belkasoft X รองรับการดึงข้อมูลด้วย iTunes backup รวมถึงฟังก์ชันใช้ไฟล์ lockdown เพื่อหลีกเลี่ยงการปลดล็อก เมื่อไม่ทราบรหัสผ่าน นอกจากนี้ยังดึงไฟล์สื่อผ่านโปรโตคอล Apple File Conduit (AFC) ได้ อีกคุณสมบัติสำคัญคือความสามารถในการ ลองเดารหัสผ่าน (brute-force) สำหรับอุปกรณ์ iOS ช่วงหนึ่ง—ซึ่งมีความสำคัญอย่างยิ่งในฟอเรนสิกโทรศัพท์

ที่น่าสนใจยิ่งกว่า คือสามารถดึงระบบไฟล์เต็มและแม้แต่ keychain (พื้นที่เก็บรหัสผ่านในตัว) ด้วยวิธีขั้นสูง เช่น ดึงจาก iPhone/iPad ที่เจลเบรก การดึงข้อมูลด้วย Checkm8 และ การดึงข้อมูลแบบใช้เอเจนต์ โดยชี้แจงว่า ทั้ง Checkm8 และเอเจนต์ไม่ใช่การเจลเบรก จึงเหมาะสมตามหลักฟอเรนสิกมากกว่า เพราะในหลายประเทศไม่สามารถเจลเบรกอุปกรณ์ที่เป็นหลักฐานได้ตามกฎหมาย

การดึงข้อมูลแบบใช้เอเจนต์ของเราเป็น ข้อได้เปรียบอีกข้อของ Belkasoft X ที่ลูกค้าจำนวนมากยอมรับ มีเครื่องมือไม่มากในตลาดที่ทำได้แบบนี้ Checkm8 จำกัดรุ่นอุปกรณ์ (ชิป A5–A11) แต่เอเจนต์ทำงานกับ iPhone รุ่นใหม่ล่าสุดได้ และรองรับ iOS กว้าง—ย้อนหลังไปถึง iOS 10

ในส่วนของ Checkm8 Belkasoft X ยังมีฟังก์ชันเหนือคู่แข่ง เช่น ยกเลิกโหมด USB Restricted—คุณสมบัติด้านความปลอดภัยของ iOS ที่ปิดการรับส่งข้อมูลผ่านสาย Lightning หลังจากปลดล็อกครั้งล่าสุดไปแล้ว 1 ชั่วโมง

ยังมีวิธีอื่น เช่น การจับภาพหน้าจออัตโนมัติหรือการดึง crash log แม้จะจำกัด แต่ก็อาจให้ข้อมูลที่เป็นประโยชน์ เช่น IP ล่าสุดที่เกี่ยวข้องกับการสืบสวน

ศึกษาข้อมูลการดึง iOS ด้วย Belkasoft X เพิ่มเติมได้ที่เว็บบินาร์ https://belkasoft.com/webinar มีวิดีโอบันทึกในแท็บ Previous webinars เช่น การสืบสวน iPhone ที่ถูกล็อก, การข้ามโหมด USB Restricted บน iPhone เป็นต้น

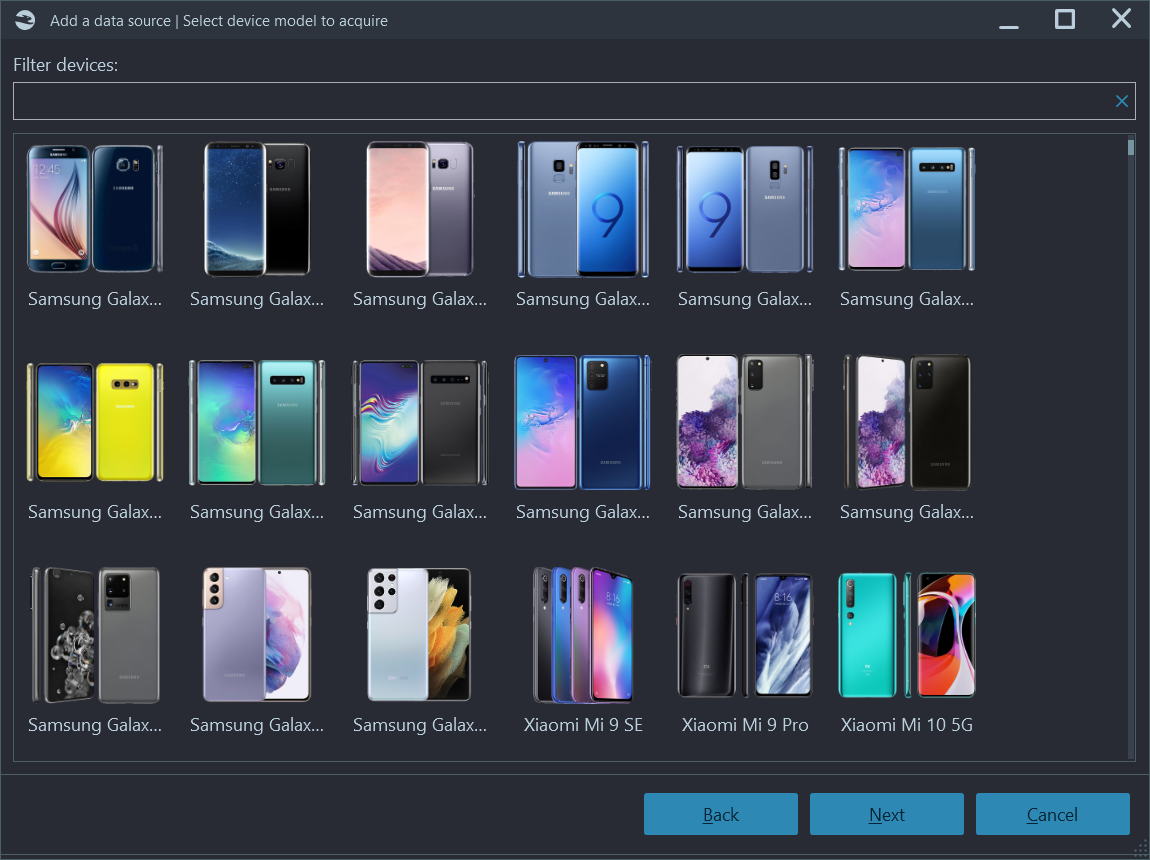

การดึงข้อมูล Android

สำหรับ Android Belkasoft รองรับการสร้าง ADB backup มาตรฐานและหลายวิธีดึงข้อมูลที่อาศัย ADB หนึ่งในวิธีที่น่าสนใจคือ การดาวน์เกรด APK ซึ่งแทนที่ไฟล์แอปเดิม (เช่น WhatsApp) ด้วยเวอร์ชันเก่ากว่า แล้วใช้ ADB backup เพื่อรวมข้อมูลได้มากขึ้น ถือเป็นการก้าวกระโดดของฟอเรนสิกมือถือ เพราะเข้าถึงข้อมูลที่เคยเข้าไม่ถึงได้ สุดท้ายจะกู้คืนแอปกลับเป็นเวอร์ชันเดิม

อีกวิธีที่ใช้ ADB ของ Belkasoft X คือ การจับภาพหน้าจออัตโนมัติ ซึ่งน่าจะเป็นวิธีที่ปลอดภัยที่สุด จึงอาจใช้เป็นจุดเริ่มต้นของทุกเคสก่อนลองวิธีที่เสี่ยงกว่า ดังที่กล่าวไว้ วิธีที่ไม่รุกล้ำมักถูกให้ความสำคัญในฟอเรนสิกมือถือ

มีวิธีใหม่สำหรับ Android 12 และ 13 ที่ยังไม่ได้อัปเดตแพตช์ความปลอดภัยวันที่ 1 มีนาคม 2024 ให้เข้าถึงโฟลเดอร์แอปภายใต้ ..data\\data ในระบบไฟล์ภายในได้เต็มรูปแบบ—โดยไม่ต้องรูท คล้ายกับการดาวน์เกรด APK แต่ทรงพลังยิ่งกว่า

โดยรวม การใช้วิธีดึงข้อมูลแอปที่เพิ่มขีดความสามารถนี้ร่วมกับตัวเลือกเชิงตรรกะ ทำให้ได้ข้อมูลจาก Android 12/13 ครบถ้วนยิ่งขึ้น และช่วยประกอบข้อมูลแอปที่เกี่ยวข้องเพื่อวัตถุประสงค์ทางฟอเรนสิก

Belkasoft X ยังรองรับวิธีการดึงข้อมูล Android ที่เฉพาะผู้ผลิตหรือชิปเซ็ต เช่น Spreadtrum, MTK (MediaTek), Kirin และ Qualcomm สำหรับ MTK มีได้ถึงสามวิธี รวมถึงการดึงแบบใช้เอเจนต์สองแบบ ส่วน Qualcomm รองรับผ่านโหมด EDL (Emergency Download)

ผลิตภัณฑ์ยังดึงข้อมูลจากเครื่องที่รูท วิเคราะห์ TWRP, รองรับอิมเมจ JTAG และ chip-off และนำเข้าอิมเมจของบุคคลที่สามได้ รวมถึงไฟล์อิมเมจเฉพาะผู้ผลิต ตัวอย่างเช่นสามารถ วิเคราะห์สำรองข้อมูล HiSuite รวมถึงอิมเมจของ Xiaomi ด้วย Belkasoft X ความครอบคลุมนี้ทำให้มีประสิทธิภาพสูงในการสืบสวนฟอเรนสิกมือถือ

เรียนรู้เพิ่มเติมเกี่ยวกับการดึงข้อมูล Android ด้วย Belkasoft X ได้ที่เว็บบินาร์ https://belkasoft.com/webinar มีวิดีโอบันทึกในแท็บ Previous webinars เช่น การสืบสวนโทรศัพท์ Android: การดึงและวิเคราะห์ด้วย Belkasoft X

การโคลนซิมการ์ด

Belkasoft X ยังช่วยคัดลอกเนื้อหาทั้งหมดของซิมการ์ดได้ โดยใช้เครื่องอ่านซิมแบบฮาร์ดแวร์ หรือในอุปกรณ์ Android ด้วยฟีเจอร์ของอุปกรณ์เอง ซิมมักมีข้อมูลสำคัญด้านฟอเรนสิกมากกว่าแค่เบอร์โทร เช่น IMSI ข้อมูลเฉพาะเครือข่าย และบางครั้งมีรายชื่อ/ข้อความ SMS วิธีนี้สำคัญในคดีที่ต้องติดตามเบอร์ กู้ข้อความ หรือยืนยันตัวตน

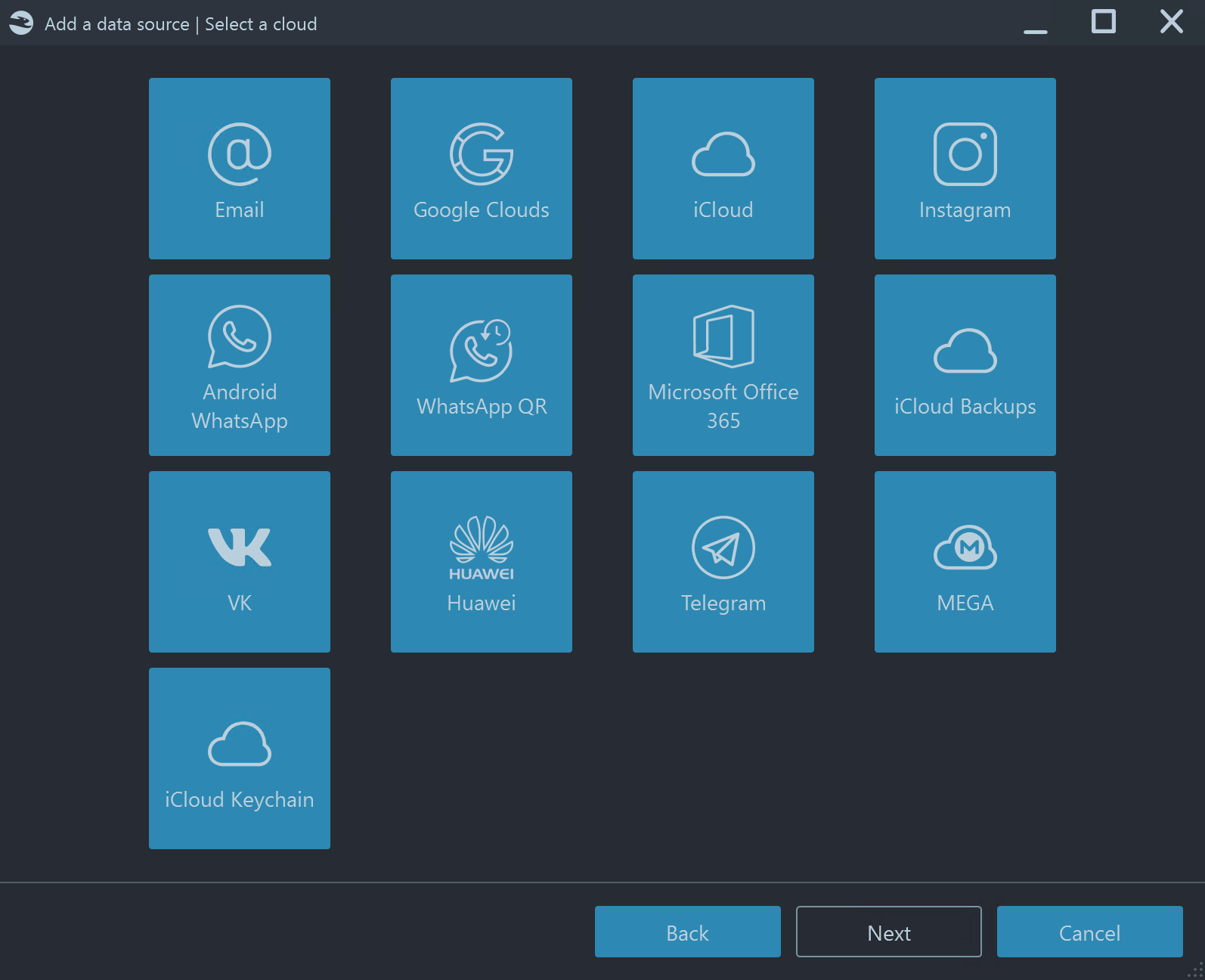

ฟอเรนสิกบนคลาวด์

แม้ฟอเรนสิกบนคลาวด์ต่างจากฟอเรนสิกมือถือ แต่การดึงข้อมูลจากคลาวด์สามารถเสริมและยืนยัน ข้อมูลที่ได้จากอุปกรณ์ได้ ตัวอย่างฟังก์ชันที่เป็นประโยชน์ใน Belkasoft X สำหรับงานสืบสวนมือถือ ได้แก่:

- ดาวน์โหลด WhatsApp (มีหรือไม่มี QR) การดึง WhatsApp ทำได้ยาก—ยิ่งมีวิธีมากยิ่งดี

- ดาวน์โหลด iCloud หากไม่สามารถดึงจาก iPhone ได้ iCloud อาจเป็นแหล่งข้อมูลที่สำรองมาจากอุปกรณ์นั้น

ทั้งสองตัวเลือก (รวมถึงอีกหลายอย่าง) มีให้ใช้งานใน Belkasoft X เมื่อเพิ่มแหล่งข้อมูลคลาวด์เข้าในคดี ข้อมูลบนคลาวด์มักช่วยเติมเต็มช่องว่างที่เหลือจากวิธีดึงข้อมูลบนอุปกรณ์

การวิเคราะห์แอปมือถือ

ขณะนี้ได้ทำอิมเมจของอุปกรณ์สำเร็จแล้ว ยินดีด้วย! ต่อไปคือการวิเคราะห์เนื้อหาในอิมเมจ

ผู้ใช้สมาร์ตโฟนยุคใหม่มีแอปให้ใช้หลายล้านแอป การทำให้งานวิเคราะห์เป็นอัตโนมัติจึงจำเป็นอย่างยิ่ง Belkasoft X รองรับแอปยอดนิยมกว่า 1,500 รายการและหลายเวอร์ชัน เช่น WhatsApp, Signal, Telegram, Instagram, TikTok, Viber, Tinder, Pinterest และอื่นๆ การรองรับการดึงอาร์ติแฟกต์อัตโนมัติทำให้เป็นผู้ช่วยที่ทรงพลังในการฟอเรนสิกอุปกรณ์พกพา

แม้แอปส่วนใหญ่เก็บข้อมูลใน SQLite (การวิเคราะห์ SQLite เป็นอีกเรื่องหนึ่ง) แต่ไม่ง่ายแค่เปิดด้วยเครื่องมือดูฐานข้อมูลทั่วไป เครื่องมือฟรีมาตรฐานอย่าง DB Browser for SQLite (และ แม้แต่เครื่องมือฟอเรนสิกจำนวนมาก!) มักไม่สามารถกู้ข้อมูลที่ถูกลบใน freelist, WAL, ไฟล์ journal และพื้นที่ที่ยังไม่ถูกจัดสรร ยิ่งกว่านั้น แอปจำนวนมากใช้การเข้ารหัสที่แข็งแรง ทำให้เปิดฐานข้อมูลไม่ได้หากไม่มีคีย์

Belkasoft X สามารถ ถอดรหัสและถอดความ WhatsApp ได้หลายเวอร์ชัน—โดยไม่ต้องรูทเครื่อง บน Android 12/13 สามารถใช้วิธีของเราเพื่อดึงคีย์ถอดรหัส สำหรับ Signal บน iOS ก็เป็นโจทย์ยาก แต่สามารถทำได้เมื่อดึงระบบไฟล์เต็มและจับ keychain ได้ (หรือมีคีย์จากแหล่งภายนอก)

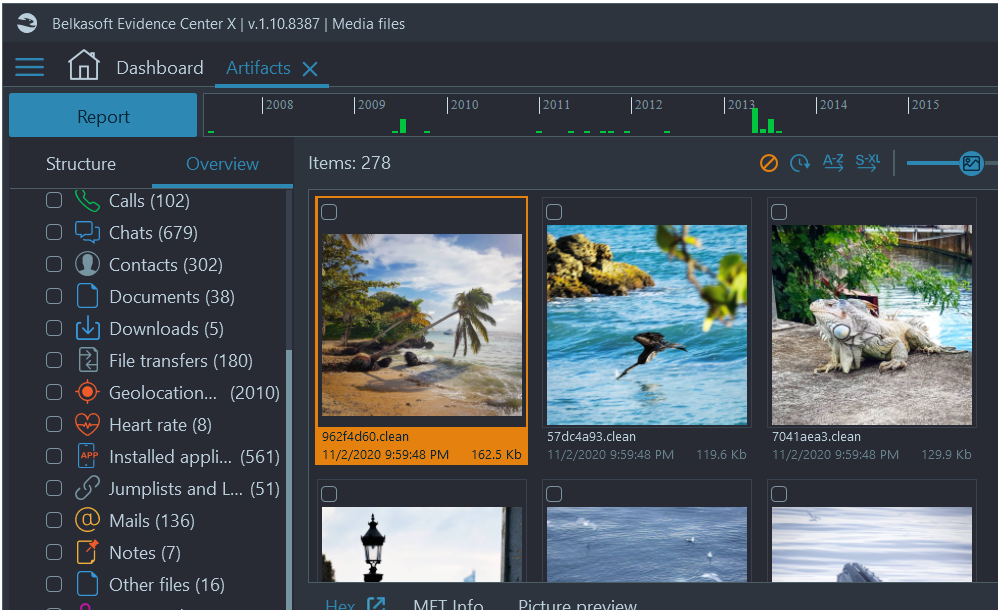

ในส่วนติดต่อผู้ใช้ Belkasoft X จัดวางอาร์ติแฟกต์ต่างๆ ทั้งจากมือถือและแหล่งอื่นๆ อย่างเป็นระเบียบ เช่น เสียง แชท เอกสาร รูปภาพและวิดีโอ ข้อมูลพิกัด กระเป๋าเงินคริปโตและธุรกรรม ข้อมูลสุขภาพ การนอน อัตราการเต้นหัวใจ ฯลฯ

ต่างจากเครื่องมืออื่นที่มักให้เพิ่มอุปกรณ์ได้เพียงเครื่องเดียวต่อคดี Belkasoft ให้เพิ่มได้เท่าที่ต้องการ ทำให้เห็นภาพรวมด้วย Connection Graph—จะแสดงว่า บุคคล/อุปกรณ์สื่อสารกันอย่างไร (แชท SMS กล่องเสียง โทร อีเมล) สุดท้ายสามารถเชื่อมโยงชุดข้อมูลต่างอุปกรณ์เข้าด้วยกัน—ข้อได้เปรียบที่คู่แข่งมักไม่มี ไม่เช่นนั้นการเชื่อมโยงมือถือของผู้ใช้หนึ่งกับแล็ปท็อปของอีกคนจะเป็นงานแมนนวลที่ยากและกินเวลา

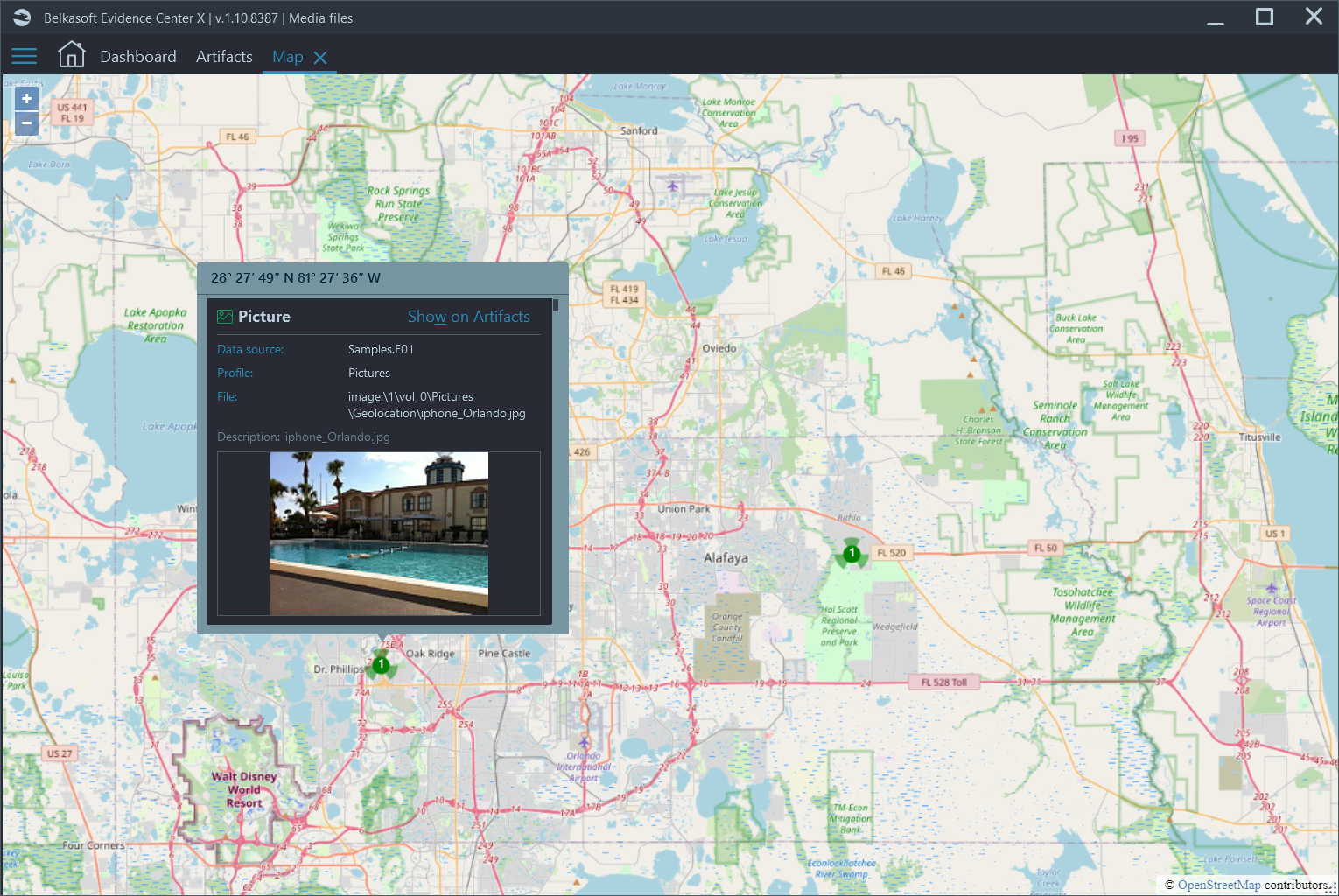

ตรวจสอบข้อมูลพิกัด เช่น รูปที่ถ่ายด้วยมือถือ บนแผนที่ในตัวของ Belkasoft X

จุดเด่นของโซลูชัน Belkasoft สำหรับฟอเรนสิกมือถือ

มีหลายเหตุผลที่ผู้เชี่ยวชาญฟอเรนสิกดิจิทัลและผู้ตอบสนองเหตุการณ์จำนวนมากเลือก Belkasoft เป็นเครื่องมือหลักของฟอเรนสิกมือถือ เช่น:

- รองรับการดึงข้อมูลอุปกรณ์อย่างแข็งแรง รวมถึงวิธีขั้นสูงอย่าง Checkm8 และการดึงแบบใช้เอเจนต์

- รองรับรุ่นอุปกรณ์กว้างขวาง ครอบคลุมงานฟอเรนสิกมือถืออย่างครบถ้วน

- การดึงข้อมูลระยะไกลจากอุปกรณ์พกพาที่ถูกต้องตามหลักฟอเรนสิก

- รองรับแอปและอาร์ติแฟกต์มือถือจำนวนมากตั้งแต่เริ่มต้น

- ราคาคุ้มค่าอย่างยิ่ง: ต่ำกว่าซอฟต์แวร์ฟอเรนสิกมือถือของคู่แข่งมาก

- ไลเซนส์แบบถาวร ไม่ใช่รายช่วงเวลา

พร้อมทดลองใช้ Belkasoft ไหม?

หากบทความนี้ทำให้สนใจ ลองดาวน์โหลดได้ที่ https://belkasoft.com/trial ตัวติดตั้ง Belkasoft X มีอิมเมจตัวอย่างทั้งข้อมูลคอมพิวเตอร์และมือถือ

อยากลองอิมเมจที่ซับซ้อนกว่านี้หรือไม่? ลอง BelkaCTF หมายเลข 2 (“Drugdealer case”) ที่เกี่ยวกับการสืบสวนฟอเรนสิก Android จะเห็นพลังของ Belkasoft X ด้วยตัวเอง: งานที่ยากที่สุดก็ทำได้ในไม่กี่นาที เป็นตัวอย่างที่ดีของฟอเรนสิกมือถือในทางปฏิบัติด้วยขีดความสามารถของ Belkasoft

ถ้าไม่มีเวลาทำ CTF เต็มรูปแบบ ลองดู วิดีโอ BelkaTalk แบบสั้น ของเรา ที่ตอบคำถามยากๆ จากชุมชน หลายตอนเน้นฟอเรนสิกอุปกรณ์พกพา