Mobile Forensik-Software: Warum Belkasoft X Ihr bevorzugtes Tool sein sollte

Inhaltsverzeichnis

- Einführung

- Belkasoft X

- Belkasoft R

- Überblick über Belkasofts Support für Mobile Forensics

- Unterstützung für iOS-Erfassung

- Unterstützung für Android-Erfassung

- SIM-Karten-Klonen

- Cloud-Forensik

- Analyse mobiler Anwendungen

- Vorteile von Belkasofts Lösungen für Mobile Forensics

- Bereit, Belkasoft zu testen?

Einführung

Belkasoft ist seit über 10 Jahren vor allem für seine Computer-Forensik-Tools bekannt. In den letzten Jahren begannen jedoch viele DFIR-Fachleute Belkasoft-Produkte gezielt zu wählen, und zwar insbesondere wegen unserer Funktionen für mobile Geräteforensik und -analyse. Zusammen mit Cellebrite war Belkasoft eines der weltweit ersten beiden Unternehmen, das eine auf Checkm8 basierende iOS-Vollzugriff-Dateisystemakquise unter Windows unterstützte—während die meisten Wettbewerber mit dieser Funktion 6 bis 12 Monate zurücklagen. Dies war nur einer der Gründe für die zunehmende Beliebtheit von Belkasoft als Tool für mobile Forensik. Der solide Ruf in der Telefonforensik macht es zur bevorzugten Lösung für viele Ermittler weltweit.

In diesem Artikel sprechen wir über die Funktionen der mobilen Forensiksoftware Belkasoft X und darüber, warum Belkasoft-Produkte die primären Werkzeuge für Forensik an Mobiltelefonen und Tablets sein sollten—sowohl in der digitalen Forensik als auch bei Incident-Response-Untersuchungen.

Belkasoft X

Belkasoft X (Belkasoft Evidence Center X) ist das Flaggschiff von Belkasoft für Computer-, Mobil-, Drohnen-, Fahrzeug- und Cloud-Forensik. Es hilft beim Erfassen und Analysieren einer großen Bandbreite mobiler Geräte, beim Ausführen verschiedener Analysen, bei fallweiten Suchen, dem Setzen von Lesezeichen für Artefakte und beim Erstellen von Berichten. Die vielseitigen Funktionen von Belkasoft X machen es ideal für mobile Geräteforensik und helfen, essenzielle Daten zu gewinnen. Eine kostenlose Testversion ist unter https://belkasoft.com/trial verfügbar.

Belkasoft R

Belkasoft R (Belkasoft Remote Acquisition) ist Teil von Belkasoft X Corporate. Es ist ein Tool für forensisch saubere Remote-Erfassungen verschiedener Gerätetypen sowie für Teilabbilder mit ausgewählten Artefakten (z. B. für Compliance oder eDiscovery). Ein Alleinstellungsmerkmal ist die Möglichkeit, Mobilgeräte aus der Ferne zu erfassen, was Workflows der mobilen Geräteforensik deutlich aufwertet. Eine kostenlose Testversion von Belkasoft X Corporate gibt es unter https://belkasoft.com/x-corporate-editions.

Überblick über Belkasofts Support für Mobile Forensics

Einer der ersten—und wichtigsten—Schritte bei der Arbeit mit einem mobilen Gerät ist die Datenerfassung. Ohne Daten gibt es nichts zu analysieren. Belkasoft X unterstützt die Erfassung moderner tragbarer Geräte, einschließlich Smartphones und Tablets, umfassend—und ist damit ein unverzichtbares Werkzeug der mobilen Forensik.

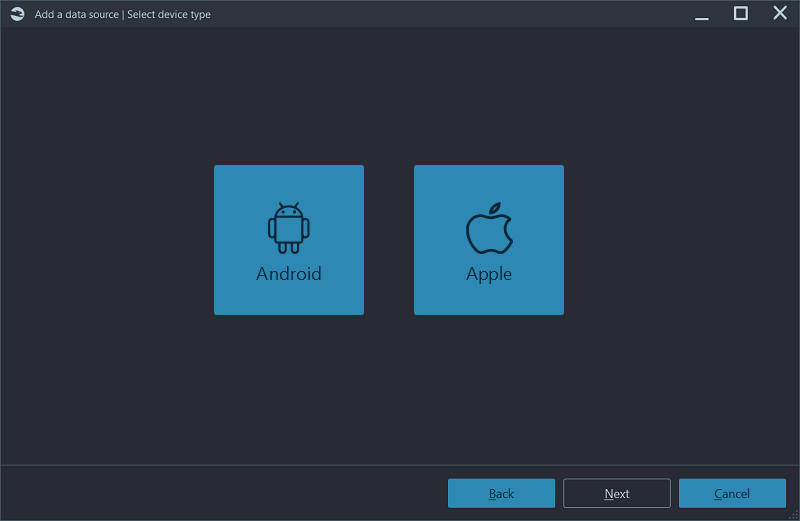

Belkasoft X unterstützt mehrere Erfassungsarten für die beiden verbreitetsten Plattformen: iOS- und Android-basierte Geräte. Microsoft-(Windows-)Phones werden ebenfalls unterstützt, doch da sie nicht mehr produziert werden, gehen wir hier nicht darauf ein.

Bei iOS und Android gibt es Besonderheiten in der Datenerfassung. Es existieren Standard-Backups: iTunes für iOS und ADB für Android. Zudem erlauben AFC- sowie MTP/PTP-Protokolle die Extraktion von Mediendateien. iTunes und ADB sind jedoch im Informationsumfang stark begrenzt. Benötigt man ein umfassenderes Abbild wie das Dateisystem, sind verfügbare Methoden meist nicht vom Hersteller vorgesehen, da sie Rooting, Jailbreaks, Exploits und andere Tricks beinhalten —oft geräte- oder chipset-spezifisch.

Daher ist es für Mobilforensik wichtig, mehrere Erfassungsarten in einem Tool parat zu haben. So kann man mit unkomplizierteren Methoden beginnen, um auf der sicheren Seite zu sein.

Eine Stärke von Belkasoft X ist, dass man mit den am wenigsten invasiven und sichersten Methoden starten und dann zu umfassenderen (aber riskanteren) Methoden übergehen kann—ein unschätzbarer Vorteil in der mobilen Forensik.

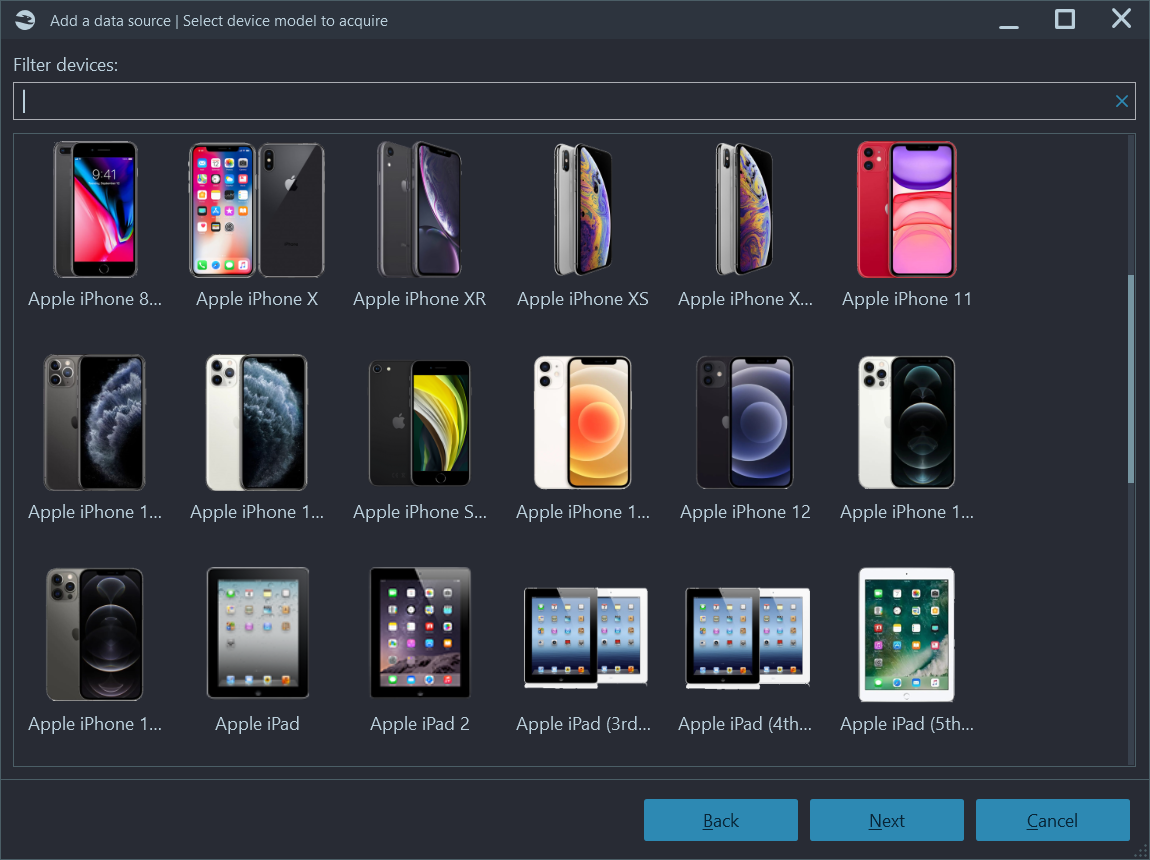

Unterstützung für iOS-Erfassung

Für iOS unterstützt Belkasoft X iTunes-Backups, einschließlich der Möglichkeit, Lockdown-Dateien zu nutzen, um das Entsperren zu vermeiden, falls der Code unbekannt ist. Über das Apple-File-Conduit-(AFC-)Protokoll lassen sich außerdem Mediendateien erfassen. Eine weitere wichtige Funktion ist die Fähigkeit, unbekannte Passcodes für eine Reihe von iOS-Geräten zu bruteforcen—kritisch in der Telefonforensik.

Noch interessanter: Vollständiges Dateisystem und sogar der Schlüsselbund (Keychain) können mit fortgeschrittenen Methoden erfasst werden—z. B. Akquise eines jailbroken iPhone/iPad, Checkm8-basierte Akquise und unsere Agenten-basierte Akquise. Wichtig: Weder Checkm8 noch die agentenbasierte Akquise sind ein Jailbreak, was sie forensisch sauberer macht—da in vielen Ländern ein Jailbreak an Beweisstücken rechtlich nicht zulässig ist.

Unsere agentenbasierte Akquise ist ein weiterer Vorteil von Belkasoft X, den viele Kunden schätzen. Nur wenige Tools bieten Vergleichbares. Checkm8 ist auf bestimmte iOS-Gerätemodelle (A5–A11) begrenzt, während agentenbasierte Akquise auch mit neuesten iPhones funktioniert und einen breiten iOS-Bereich abdeckt—bis zurück zu iOS 10.

Darüber hinaus bietet Belkasoft X bei Checkm8 Zusatzfunktionen, z. B. das Aufheben des USB-Eingeschränkt-Modus—einer iOS-Sicherheitsfunktion, die 1 Stunde nach der letzten Entsperrung die Datenübertragung über Lightning deaktiviert.

Weitere iOS-Erfassungen sind z. B. automatisierte Bildschirmaufnahmen oder das Extrahieren von Crash-Logs, die—obwohl begrenzt— nützliche Informationen liefern können, etwa jüngste IP-Adressen, die für die Untersuchung relevant sind.

Mehr zu iOS-Erfassungen mit Belkasoft X gibt es in unseren Webinaren unter https://belkasoft.com/webinar (im Tab „Previous webinars“: Untersuchungen gesperrter iPhones, Umgehung des iPhone USB Restricted Mode u. a.).

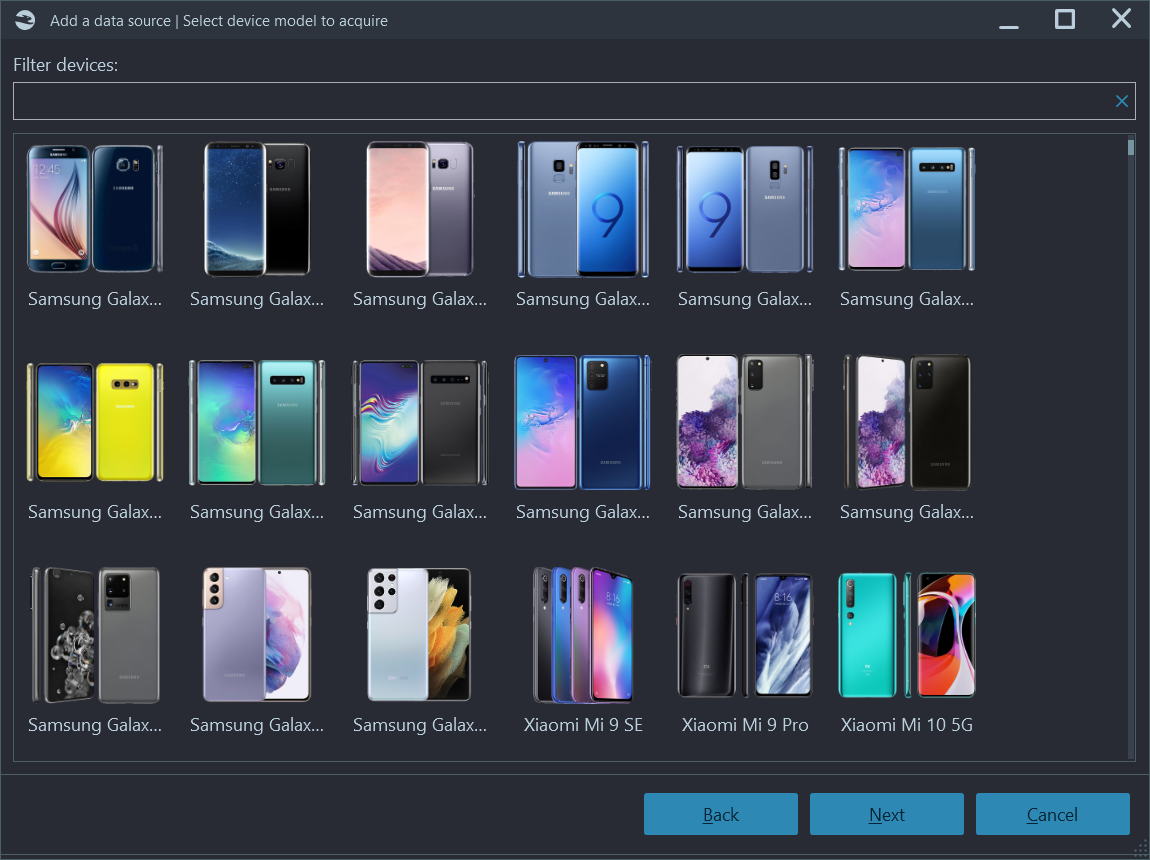

Unterstützung für Android-Erfassung

Für Android unterstützt Belkasoft die Erstellung von Standard-ADB-Backups und mehrere ADB-basierte Erfassungsmethoden. Besonders interessant ist unsere APK-Downgrade-Erfassung, bei der die Original-App (z. B. WhatsApp) durch eine ältere Version ersetzt wird. Diese ältere Version lässt sich dann mit ADB-Backup erfassen und umfasst deutlich mehr Daten. Diese Methode ist ein Durchbruch in der Mobilforensik, da sie Zugriff auf zuvor nicht verfügbare Daten ermöglicht. Am Ende wird die ursprüngliche App-Version wiederhergestellt.

Eine weitere ADB-basierte Methode in Belkasoft X ist die automatisierte Bildschirmaufnahme. Dies ist vermutlich die sicherste Extraktionsmethode; es lohnt sich, jeden Fall zunächst so zu beginnen, bevor riskantere Methoden eingesetzt werden. Wie erwähnt, haben in der mobilen Forensik nicht-invasive Methoden oft Priorität.

Neu ist eine Erfassungsmethode für Android-12- und -13-Geräte ohne das Android-Sicherheitsupdate vom 1. März 2024. Sie ermöglicht vollen Zugriff auf App-Ordner unter ..data\\data im internen Dateisystem—ohne Root—ähnlich dem APK-Downgrade, nur deutlich umfassender.

Insgesamt erlaubt die Kombination dieser erweiterten App-Erfassung mit logischen Optionen eine gründlichere Datenerfassung von Android 12/13 und erleichtert die Rekonstruktion relevanter Anwendungsdaten für forensische Zwecke.

Belkasoft X unterstützt zudem hersteller- oder chipset-spezifische Android-Erfassungen—u. a. Spreadtrum-, MTK-, Kirin- und Qualcomm-Geräte. Für MTK bietet das Produkt bis zu drei Methoden einschließlich zweier agentenbasierter Extraktionen; Qualcomm wird über den EDL-Modus (Emergency Download) unterstützt.

Das Produkt kann auch gerootete Geräte erfassen und TWRP-Extraktionen analysieren. JTAG-Images und Chip-off-Dumps werden unterstützt; außerdem können Fremd-Images importiert werden, inklusive proprietärer Herstellerformate. Beispielsweise lassen sich HiSuite-Backups sowie Xiaomi-Images mit Belkasoft X analysieren. Diese Bandbreite macht es äußerst effektiv in Mobilforensik-Untersuchungen.

Weitere Informationen zu Android-Erfassungen mit Belkasoft X finden sich in unseren Webinaren unter https://belkasoft.com/webinar (Tab „Previous webinars“), etwa Android-Telefone: Datenerfassung und -analyse mit Belkasoft X.

SIM-Karten-Klonen

Belkasoft X ermöglicht zudem das Kopieren des gesamten Inhalts einer SIM-Karte—mithilfe eines Hardware-SIM-Lesegeräts oder bei Android-Geräten über die entsprechende Gerätefunktion. SIM-Karten enthalten oft entscheidende forensische Informationen über die Rufnummer hinaus: etwa Teilnehmerkennung (IMSI), netzwerkspezifische Daten und teils Kontakte sowie SMS. Das ist zentral, wenn Rufnummernverfolgung, Nachrichtenwiederherstellung oder Identitätsprüfung im Fokus stehen.

Cloud-Forensik

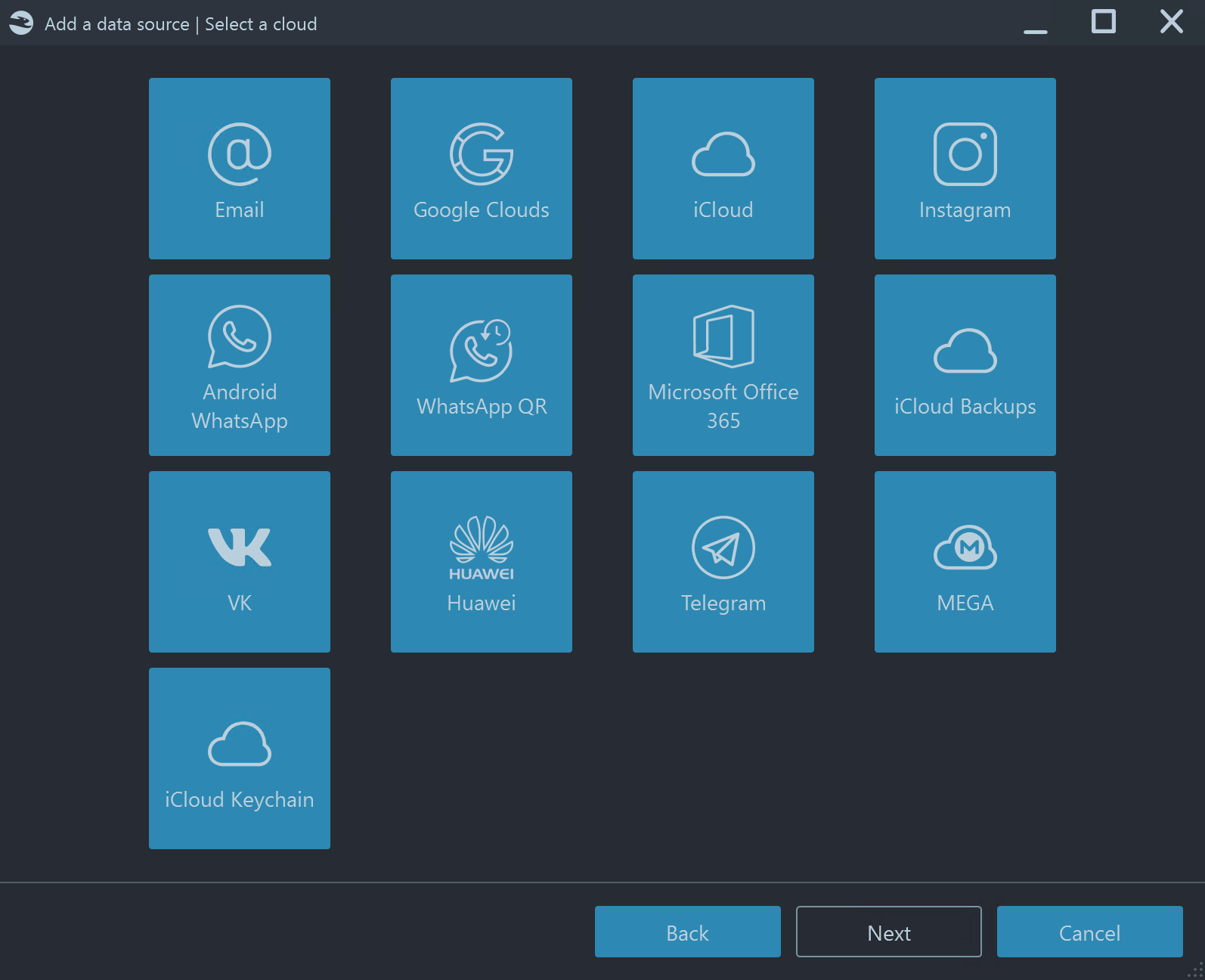

Cloud-Forensik unterscheidet sich zwar stark von mobiler Forensik, kann aber Daten aus Mobilgeräten ergänzen und stützen. Ohne ins Detail zu gehen, zwei Funktionen in Belkasoft X, die in mobilen Untersuchungen nützlich sind:

- WhatsApp-Download (mit oder ohne QR-Code). WhatsApp-Extraktion ist anspruchsvoll—jede zusätzliche Methode ist Gold wert.

- iCloud-Download. Wenn eine iPhone-Erfassung nicht möglich ist, kann iCloud als Datenquelle dienen, wohin das Gerät gesichert wurde.

Beide Optionen (und viele weitere) sind verfügbar, wenn in Belkasoft X eine Cloud-Datenquelle zum Fall hinzugefügt wird. Cloud-Daten schließen oft Lücken, die bei der Geräteerfassung entstehen, und ergänzen Mobilforensik erheblich.

Analyse mobiler Anwendungen

Das Geräteabbild wurde erfolgreich erstellt. Glückwunsch! Nun folgt die Analyse des Inhalts.

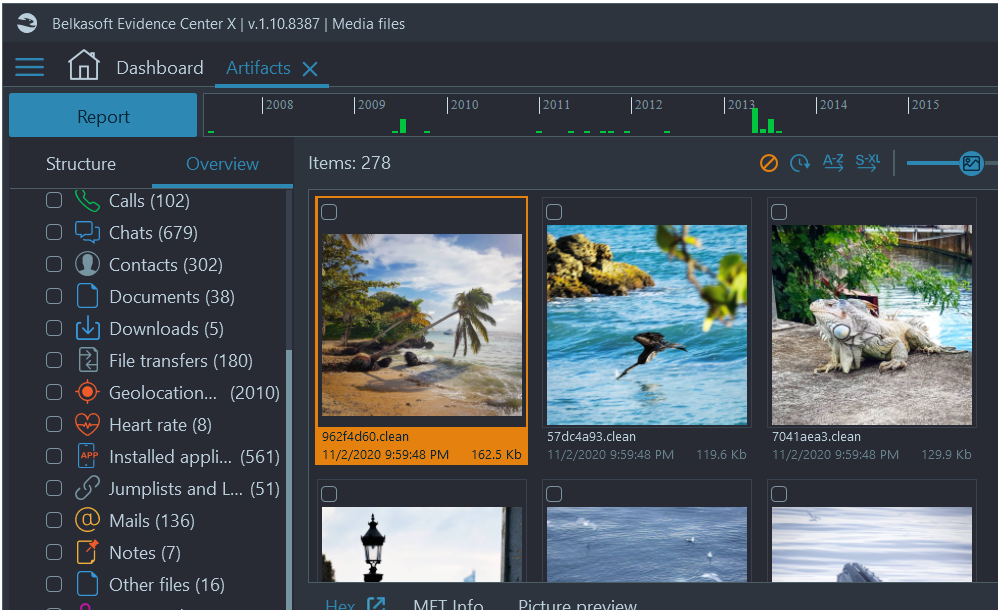

Es gibt Millionen von Apps, und ohne Automatisierung wächst die Falllast schnell. Belkasoft X unterstützt über 1.500 der populärsten Apps und Versionen, darunter WhatsApp, Signal, Telegram, Instagram, TikTok, Viber, Tinder, Pinterest u. v. m. Die automatische Artefakt-Extraktion macht das Tool zu einem starken Partner in der mobilen Forensik.

Viele Apps speichern Daten in SQLite (die Analyse von SQLite ist ein eigenes Thema), doch es reicht nicht, einfach den Lieblingsdatenbank-Browser zu öffnen. Standard-Freeware wie DB Browser for SQLite (und sogar viele Forensik-Tools!) stellen gelöschte Daten aus Freelists, WAL- und Journal-Dateien sowie nicht zugewiesenen Bereichen häufig nicht wieder her. Außerdem nutzen viele Apps starke Verschlüsselung, die ohne Schlüssel keinen Zugriff erlaubt.

Belkasoft X kann zahlreiche WhatsApp-Versionen entschlüsseln und dekodieren—ohne Root. Für Android 12/13 lässt sich der Entschlüsselungsschlüssel mit unserer Methode extrahieren. Auch iOS Signal ist anspruchsvoll—mit Vollzugriff-Dateisystem und Keychain (oder externem Schlüssel) aber analysierbar.

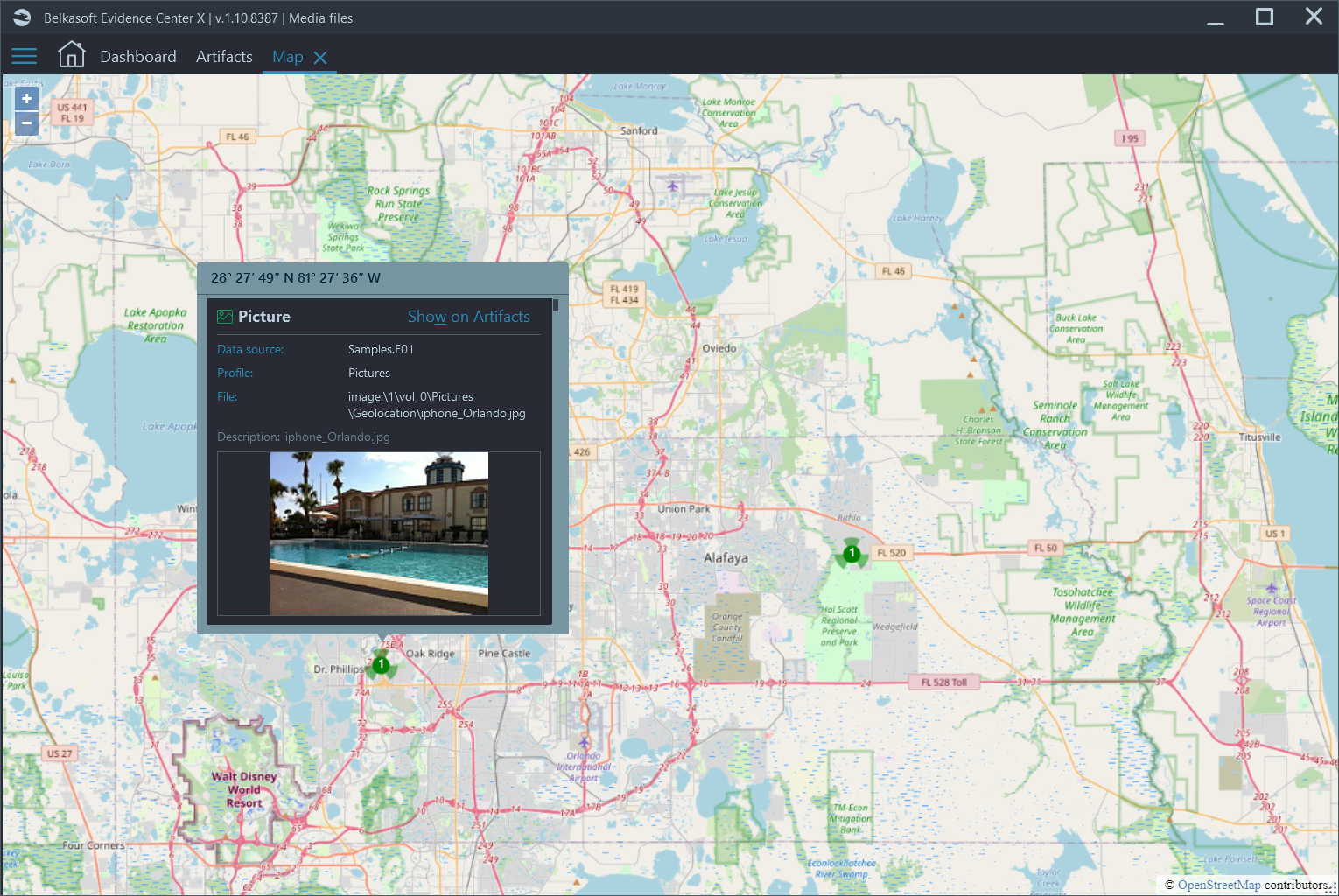

In der Oberfläche ordnet Belkasoft X mobile (und andere) Artefakte übersichtlich—Audio, Chats, Dokumente, Bilder und Videos, Geodaten, Krypto-Wallets und -Transaktionen, Fitness-, Schlaf- und Herzfrequenzdaten u. a.

Im Gegensatz zu Tools, die oft nur ein Gerät pro Fall erlauben, lassen sich in Belkasoft beliebig viele Geräte hinzufügen. So entsteht die „Vogelperspektive“ über den Connection Graph—er zeigt Kommunikation zwischen Personen/Geräten (Chats, SMS, Voicemail, Anrufe, E-Mail). Zudem können Datensätze geräteübergreifend verknüpft werden—ein Vorteil, den Wettbewerber oft nicht bieten. Sonst wäre die Korrelation eines Mobilgeräts eines Nutzers mit dem Laptop eines anderen eine mühselige, zeitintensive Handarbeit.

Geodaten, etwa mit dem Mobilgerät aufgenommene Fotos, in Belkasoft X Maps prüfen

Vorteile von Belkasofts Lösungen für Mobile Forensics

Zahlreiche Gründe sprechen dafür, dass Belkasoft für immer mehr Experten der digitalen Forensik und Incident Responder das Mittel der Wahl in der mobilen Forensik ist, u. a.:

- Solide Geräteerfassung inkl. fortgeschrittener Methoden wie Checkm8 und agentenbasierter Akquise

- Breite Unterstützung von Gerätemodellen für umfassende Mobilforensik

- Forensisch saubere Remote-Erfassung mobiler Geräte

- Große Zahl unterstützter mobiler Apps und Artefakte out of the box

- Sehr günstiger Preis: deutlich unter den mobilen Forensik-Lösungen der Konkurrenz

- Unbefristete statt laufzeitgebundene Lizenz

Bereit, Belkasoft zu testen?

Wenn dieser Artikel überzeugt hat, die Belkasoft-Tools auszuprobieren, können sie unter https://belkasoft.com/trial heruntergeladen werden. Die Installation von Belkasoft X enthält Beispielabbilder für Computer- und Mobildaten.

Benötigen Sie ein anspruchsvolleres Abbild? Lösen Sie unser BelkaCTF Nr. 2 („Drugdealer case“) zur Android-Forensik. So erleben Sie die Leistungsfähigkeit von Belkasoft X selbst: Auch schwierigste Aufgaben sind in Minuten lösbar— ein ideales Praxisbeispiel für Mobile Forensics mit Belkasoft.

Keine Zeit für ein komplettes CTF? Dann sehen Sie sich unsere kurzen BelkaTalk-Videos an, in denen wir harte Community-Fragen beantworten—teils mit Fokus auf mobile Geräteforensik.

Was ist Belkasoft X und wodurch unterscheidet es sich von anderen Tools?

Belkasoft X ist ein führendes DFIR‑Werkzeug und deckt Computer‑, Mobile‑, Cloud‑, Fahrzeug‑ und Drohnen‑Forensik ab.

Es unterstützt den gesamten Workflow: Erfassung, automatisches Parsen von Artefakten aus 1.500+ Apps, fallweite Suche, Lesezeichen und Reporting.

Zentrale Unterschiede: breites Spektrum an Extraktionsmethoden (inkl. Checkm8 und agentenbasiert), optimierte Korrelation heterogener Quellen innerhalb eines Falls sowie eine Option für eine unbefristete Lizenz.

Welche Plattformen und Geräte werden für die Erfassung unterstützt?

Primär unterstützt werden iOS und Android (historische Unterstützung für Microsoft/Windows Phone).

Android: universelle ADB‑basierte Methoden (automatisches Screen‑Capturing, APK‑Downgrade, erweiterter Zugriff für Android 12/13 ohne den Patch vom 01‑03‑2024) sowie hersteller/chipsatzspezifische Flows (Spreadtrum, MTK/MediaTek, Kirin, Qualcomm via EDL).

iOS: iTunes‑Backup, AFC, Checkm8, agentenbasierte Erfassung sowie Verarbeitung von Extraktionen aus gejailbreakten Geräten.

Was sind Checkm8 und die agentenbasierte Erfassung?

Checkm8 (A5–A11‑Geräte) ermöglicht eine Full‑File‑System‑Erfassung (FFS) und Zugriff auf zentrale Artefakte für verschiedene iOS‑Modelle.

Die agentenbasierte Erfassung von Belkasoft ergänzt Checkm8: Sie funktioniert auf modernen iPhones und unterstützt einen weiten Bereich an iOS‑Versionen (bis hin zu iOS 10).

Weder Checkm8 noch die agentenbasierte Erfassung stellen einen Jailbreak dar, was in Rechtsräumen relevant ist, in denen ein Jailbreak von Beweismitteln nicht erlaubt ist.