فتح أجهزة Android باستخدام القوة الغاشمة

جدول المحتويات

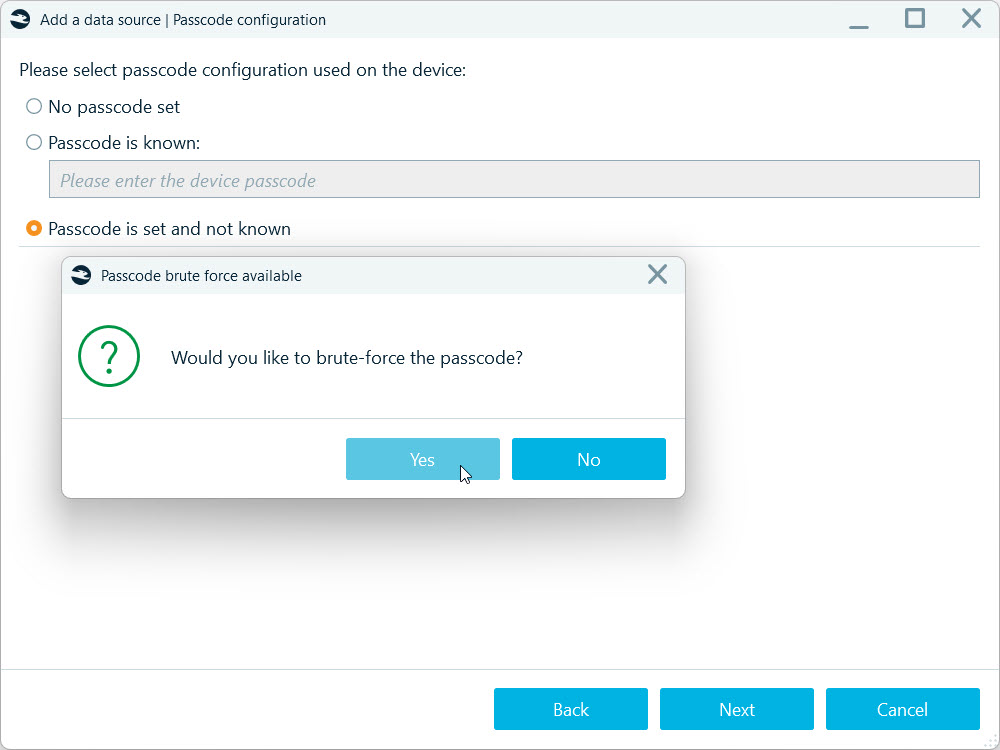

في الوقت الحاضر، حتى الأشخاص غير المختصين في DFIR يعرفون أن تخمين كلمة المرور المجهولة يدوياً ليس أسرع طريقة، بل إن فقدان الوصول الدائم للجهاز وبياناته هو النتيجة الأكثر شيوعاً. لقد قام مصنعو الأجهزة ومطورو البرمجيات بعمل رائع في حماية بيانات المستخدمين. وحتى لو لم يكن هناك حد لمحاولات تسجيل الدخول، فإن كسر رقم PIN الخاص بنظام Android يدوياً مع آلاف وملايين الاحتمالات الممكنة ليس خياراً واضحاً.

إذن، كيف يمكن فتح جهاز Android لأغراض الطب الشرعي؟ ابحث عن الثغرات التي تسمح لك بالدخول إلى النظام، وتجاوز القيود (على الأقل جزء منها)، وبدء هجوم القوة الغاشمة الآلي.

أسهل في القول منه في الفعل.

أجهزة Android متنوعة للغاية. رغم أنها تشترك في ميزات الأمان العامة، لا توجد حل شامل واحد. الحلول المتاحة تستهدف مجموعات نماذج شرائح محددة، لهذا السبب تأتي كل طريقة لكسر كلمة مرور Android في Belkasoft X مع سير عملها الخاص — اعتماداً على ما إذا كنت تتعامل مع أجهزة تعتمد على MediaTek أو Kirin أو Unisoc.

مقدمة مختصرة حول كسر شاشة قفل Android

معظم أجهزة Android التي تصل إلى المختبرات الجنائية اليوم لديها بيانات مستخدم مشفرة. مفاتيح التشفير المستخدمة لحمايتها يتم استخراجها في بيئة التنفيذ الموثوقة (TEE) بعد إقلاع الجهاز وإدخال المستخدم لكلمة المرور. هذه المفاتيح تعتمد على مفاتيح خاصة بالجهاز ومفاتيح مستخرجة من رمز مرور شاشة القفل للمستخدم.

هجمات القوة الغاشمة الجنائية تستغل الثغرات الخاصة بالشرائح، مثل استغلال الثغرات في عملية الإقلاع كالـ boot ROM غير الآمن أو وضع التصحيح. على وجه التحديد، يمكن لـ Belkasoft X مقاطعة سلسلة الإقلاع الآمن، والحصول على تنفيذ الكود في المستوى المنخفض، واستخراج المفاتيح اللازمة لكسر كلمة المرور من TEE. هذا الهجوم بالقوة الغاشمة يعمل دون اتصال—متجنباً التحكم العادي لنظام Android (تأخير معالجة البيانات أو حدود المحاولات). سرعة تخمين كلمة المرور تعتمد على تعقيد دالة اشتقاق المفاتيح والقدرة الحاسوبية لمحطة عمل الطب الشرعي الرقمي.

هذه العملية لا تتفاعل مع بيانات المستخدم المستخرجة من الجهاز، لذلك فإن احتمالية تغيير المعلومات أو فقدان البيانات أقل.

خصائص كسر Unisoc

معالجات Unisoc منخفضة التكلفة (سابقاً Spreadtrum) توجد في العديد من أجهزة Android الاقتصادية. بعض نماذج SoC هذه لديها ثغرات تسمح بتنفيذ الكود في BootROM عند إقلاع الجهاز في وضع Spreadtrum Download Mode (SPD) عبر USB. يستخدم Belkasoft X هذه الثغرات ليتمكن من تشغيل كوده في أقرب مراحل الإقلاع، واستخراج محتوى مفاتيح التشفير، وكسر كلمة المرور دون اتصال. عيوب BootROM لا يمكن إصلاحها من خلال تحديثات البرمجيات (لأنها في ذاكرة للقراءة فقط)، لذلك تبقى SoC المتأثرة غير آمنة إلى الأبد.

طريقة القوة الغاشمة هذه جزء من سير عمل الاستحواذ على Spreadtrum، وهي سهلة التشغيل وسريعة نسبياً. تحتاج فقط إلى تثبيت بعض التعريفات، ووضع جهاز Unisoc في وضع SPD، وبدء العملية.

خصائص كسر MediaTek (MTK)

MediaTek SoC تشغل العديد من أنواع أجهزة Android (خاصة الهواتف متوسطة المدى مثل Xiaomi وVivo وOppo). العديد من هذه الأجهزة لا تحتوي على عنصر آمن مخصص وتعتمد على TEE فقط للأمان—والمهم أن BootROM الخاص بـ MTK لديه ثغرات معروفة تفتح الباب لهجمات القوة الغاشمة. على وجه التحديد، يسمح برفع وتنفيذ كود غير موقع قبل تطبيق الإقلاع الآمن.

يوفر Belkasoft X سير عمل استحواذ يمكنه الدخول في عملية إقلاع العديد من الأجهزة التي تعتمد على شرائح MTK. مثل الأجهزة التي تعتمد على Unisoc، يقوم بتحميل صورة الجهاز المادية ومحتوى التشفير بحيث يمكن تشغيل عملية القوة الغاشمة دون اتصال.

لكسر MTK بنجاح، تحتاج إلى تثبيت تعريفات للقدرة على الاتصال المنخفض المستوى مع MTK ثم وضع الجهاز في وضع BootROM (أو وضع Preloader لبعض الأجهزة). العملية بأكملها تتضمن بعض الخطوات المتطلبة الإضافية وتتطلب اهتماماً أكثر من كسر Unisoc، لكنها لا تزال سهلة التشغيل نسبياً وتعمل بسرعة كافية.

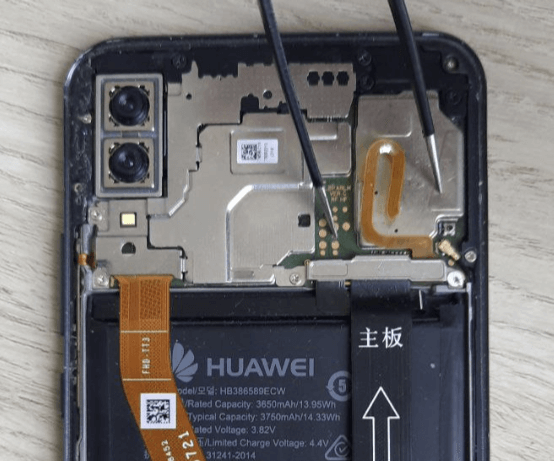

خصائص كسر Kirin

شرائح HiSilicon Kirin، المستخدمة أساساً في أجهزة Huawei وHonor، تقدم وضعاً مختلفاً قليلاً. هواتف Huawei الرائدة غالباً ما تأتي بأمان قوي (يشمل تطبيق TEE الخاص بها وفي النماذج الأحدث أيضاً عنصر آمن متكامل للمدفوعات). على عكس MTK أو Unisoc، لم يتم الكشف عن العديد من استغلالات BootROM لـ Kirin علناً. بدلاً من ذلك، تستخدم أدوات DFIR وضع الهندسة الخاص بالجهاز من Huawei وثغرات bootloader.

لكسر جهاز يعتمد على Kirin، تحتاج إلى وضعه في وضع USB Download (يسمى أيضاً وضع COM port)، والذي يمكّن اتصال USB مع الجهاز وبالتالي يوفر الوصول إلى المكونات اللازمة لهجمات القوة الغاشمة. تفعيل هذا الوضع يتطلب بعض الجهد اليدوي: تحتاج إلى فتح الجهاز، وإيجاد نقطة الاختبار، وتقصيرها باستخدام ملقط رفيع الرأس.

يدعم Belkasoft X حالياً كسر واستحواذ البيانات للأجهزة التي تعمل على شرائح Kirin 970 و980. هذه العملية تعمل دون اتصال، مما يجعلها سريعة وآمنة نسبياً. سير عمل الاستحواذ يعتمد على ما إذا كان الجهاز قد تلقى بعض تصحيحات الأمان أم لا. بعض النماذج لا يمكن أن تتصل عبر USB، وبعضها يحتاج كابل Harmony TCP لبدء اتصال USB، وبعضها يتصل مباشرة عبر USB-C. سيخبرك Belkasoft X ما عليك فعله.

أفكار أخيرة: لا تستسلم للأدلة المقفلة!

تقريباً كل جهاز لديه ثغرات في الأجهزة أو البرمجيات. الأجهزة الرخيصة والقديمة، التي غالباً ما تستخدم كهواتف يمكن التخلص منها، عادة ما تكون أكثر عرضة للكسر والاستحواذ، بينما أجهزة Android عالية الجودة عادة ما تُبنى قوية مثل القلاع (هذه لعبة كلمات).

إيجاد الاستغلالات ليس سهلاً ويستغرق وقتاً للبحث والتنفيذ؛ لهذا السبب تستهدف العديد من طرق القوة الغاشمة نماذج الهواتف والأجهزة اللوحية القديمة فقط. لكن مع ذلك، لا يجب الاستسلام للأدلة المقفلة!

تخيل: تحصل على هاتف مقفل لمشتبه به غير متعاون. إنه نموذج جديد، محدث بالكامل، وصعب الكسر. لكن بعد ذلك، خلال التحقيق يتم العثور على جهاز آخر—هاتف قديم تخلى عنه المشتبه به منذ سنوات. إنه مقفل أيضاً، لكن هذه المرة أداة DFIR الخاصة بك (ربما Belkasoft X) تدعمه. هنا النقطة: الناس غالباً ما يستخدمون نفس كلمة المرور لسنوات، أحياناً لعقود. لذلك، هناك احتمال كبير أن تكون كلمة مرور الجهاز القديم هي نفسها للجهاز الجديد.

الصبر والإبداع والأدوات الصحيحة يمكن أن تحول طريقاً مسدوداً إلى نجاح. تحقق من نماذج الأجهزة المدعومة من Belkasoft X: https://belkasoft.com/brute. ربما يكون أحدها يجمع الغبار على رف في مجموعة الأدلة الخاصة بك؟

الأسئلة الشائعة

ما هو module كسر رموز المرور للأجهزة المحمولة في Belkasoft X؟

هو وحدة برمجية لفتح الأجهزة المحمولة تلقائياً عبر كسر رمز قفل الشاشة بالقوة الغاشمة. تستغل ثغرات منخفضة المستوى في سلسلة الإقلاع وبيئة التنفيذ الموثوقة (TEE) للحصول على مادة المفاتيح وتنفيذ الكسر دون اتصال، متجاوزةً حدود المحاولات والتأخيرات في Android.

كيف يعمل كسر قفل شاشة Android بشكل عام؟

يعتمد Android على التشفير حيث تُشتق مفاتيح البيانات داخل TEE من أسرار فريدة للجهاز ومن رمز قفل المستخدم. باستغلال ثغرات خاصة بالشرائح في المراحل المبكرة من الإقلاع، يحصل Belkasoft X على مادة المفاتيح ويجري تخمين كلمات المرور دون اتصال ومن دون لمس بيانات المستخدم.

ما خصوصية النهج المخصص لـ Unisoc (Spreadtrum)؟

تحتوي بعض شرائح Unisoc على ثغرات في BootROM تُمكّن تنفيذ كود عبر وضع التنزيل Spreadtrum (SPD). يستخدم Belkasoft X ذلك لاستخراج مادة المفاتيح وتشغيل الكسر دون اتصال. وبما أن BootROM تقع في ذاكرة للقراءة فقط، فلا يمكن إصلاح هذه العيوب بتحديثات برمجية.

عملياً: تثبيت التعريفات، إدخال الجهاز في وضع SPD، ثم اتباع سير العمل داخل Belkasoft X.

ما خصوصية النهج المخصص لـ MediaTek (MTK)؟

في بعض شرائح MTK تسمح BootROM بتحميل/تنفيذ كود غير موقّع قبل تطبيق الإقلاع الآمن. يقوم Belkasoft X بقطع سلسلة الإقلاع، استخراج الصور ومادة المفاتيح، ثم تنفيذ كسر قفل الشاشة دون اتصال.

عادةً يتطلب تعريفات منخفضة المستوى لـ MTK والدخول إلى وضع BootROM/Preloader؛ التحضير أكثر قليلاً مقارنةً بـ Unisoc لكنه يبقى قابلاً للتكرار وفعالاً.

هل تُدعَم الأجهزة المعتمدة على Kirin؟

نعم. يوفر Belkasoft X سيناريوهات للكسر والاستحواذ لعدة طرازات من Kirin (مثل 970/980)، مما يتيح الحصول على صورة فيزيائية وkeystore ومفاتيح فك تشفير FBE لتسهيل التحليل بعد استرجاع الرمز.

هل العملية آمنة لبيانات المستخدم؟ وهل هناك خطر فقدان البيانات؟

تُنفّذ العملية دون اتصال على مادة مفاتيح مُستخرجة ولا تعمل على بيانات حيّة، ما يقلل احتمالات التغيير أو الفقدان. مع ذلك، يجب اتباع أفضل ممارسات DFIR: فصل الطاقة/الشبكة، الحماية الفيزيائية، حفظ الحالة، والتوثيق.

ما العوامل التي تؤثر في سرعة تخمين كلمة المرور؟

تعتمد على تعقيد دالة اشتقاق المفاتيح (KDF) الخاصة بالمكدّس/الشريحة، وعلى قدرة محطة العمل (CPU/GPU)، وكذلك على نوع/طول القفل (PIN/كلمة مرور/نمط).

هل تؤثر حدود المحاولات أو التأخيرات في Android على الوحدة؟

لا. تعمل الوحدة دون اتصال خارج آليات Android القياسية، لذلك لا تنطبق الحدود أو التأخيرات. تُنفذ أولاً خطوات الوصول منخفضة المستوى (بحسب الشريحة)، ثم يتم التخمين على محطة العمل.

ما التعريفات أو الأوضاع المطلوبة للبدء؟

Unisoc: تعريفات SPD ووضع Spreadtrum Download. MTK: تعريفات VCOM/Preloader ووضع BootROM/Preloader. Kirin: خطوات موجّهة داخل معالج Belkasoft X. تبدأ جميع العمليات من سير عمل الاستحواذ في Belkasoft X.

هل يمكنني الحصول مباشرةً على صورة نظام ملفات مُفككة التشفير؟

نعم، في السيناريوهات المدعومة يمكن لـ Belkasoft X استخراج مفاتيح فك التشفير وإنشاء نسخة مُفككة التشفير لنظام الملفات لأجهزة FBE/FDE (وذلك لبعض طرازات MTK وKirin وUnisoc)، مما يسرّع تحليل الأدلة.

هل تعمل الوحدة جنباً إلى جنب مع طرق الاستحواذ الأخرى في Belkasoft X؟

نعم. تُعد القوة الغاشمة جزءاً من مجموعة أدوات متكاملة: الاستخراج المنطقي (ADB، المعتمد على agent، MTP/PTP)، واستخراج التطبيقات عبر APK-downgrade، والاستحواذ الفيزيائي الخاص بالشرائح. ابدأ بالطرق الأقل تدخلاً ثم صعّد عند الحاجة.

أين أجد قائمة الشرائح والأجهزة المدعومة؟

راجع وثائق Belkasoft X والمواصفات وملاحظات الإصدارات لتغطية الشرائح/الأجهزة الحديثة (MTK وKirin وUnisoc وغيرها). تحقق من “What’s new” قبل الاستحواذ لتأكيد الدعم والقيود الحالية.