Entsperren von Android-Geräten mit Brute-Force

Inhaltsverzeichnis

Heutzutage wissen sogar Nicht-DFIR-Experten, dass das manuelle Erraten unbekannter Passcodes nicht der schnellste Weg ist, sondern dass der dauerhafte Verlust des Zugangs zum Gerät und seinen Daten das häufigste Ergebnis ist. Gerätehersteller und Softwareentwickler haben hervorragende Arbeit beim Schutz von Benutzerdaten geleistet. Und selbst wenn es keine Begrenzung für Anmeldeversuche gibt, ist das manuelle Brute-Force-Knacken einer Android-PIN mit Tausenden und Millionen möglicher Kombinationen eindeutig keine Option.

Also, wie entsperrt man ein Android-Gerät für forensische Zwecke? Finden Sie Schwachstellen, die es Ihnen ermöglichen, in das System einzudringen, Beschränkungen zu umgehen (zumindest einen Teil davon) und einen automatisierten Brute-Force-Angriff zu starten.

Leichter gesagt als getan.

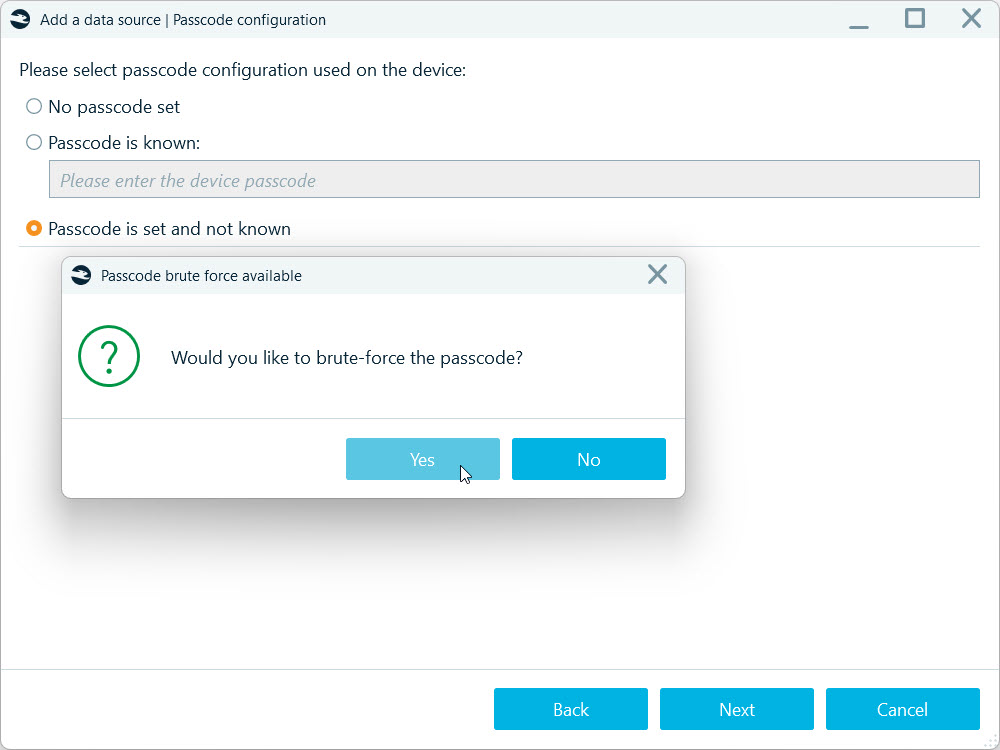

Android-Geräte sind äußerst vielfältig. Obwohl sie gemeinsame Sicherheitsfeatures teilen, gibt es keine universelle Lösung. Die verfügbaren Lösungen zielen auf spezifische Chipset-Modellgruppen ab, weshalb jede Android-Passwort-Brute-Force-Methode in Belkasoft X mit ihrem eigenen Workflow kommt — je nachdem, ob Sie es mit MediaTek-, Kirin- oder Unisoc-basierten Geräten zu tun haben.

Kurze Einführung in Android-Lockscreen-Brute-Force

Die meisten Android-Geräte, die heute in forensische Labore kommen, haben verschlüsselte Benutzerdaten. Die Verschlüsselungsschlüssel, die zu ihrem Schutz verwendet werden, werden in der Trusted Execution Environment (TEE) extrahiert, nachdem das Gerät gebootet und der Benutzer seinen Passcode eingegeben hat. Diese Schlüssel basieren auf gerätespezifischen Schlüsseln und aus dem Lockscreen-Passcode des Benutzers abgeleiteten Schlüsseln.

Forensische Brute-Force-Angriffe nutzen chipset-spezifische Schwachstellen aus, wie etwa die Ausnutzung von Schwachstellen im Boot-Prozess wie unsichere Boot-ROM oder Debug-Modi. Konkret kann Belkasoft X die sichere Boot-Kette unterbrechen, Code-Ausführung auf niedriger Ebene erhalten und die notwendigen Schlüssel zum Brute-Force des Passcodes aus der TEE extrahieren. Dieser Brute-Force-Angriff läuft offline—wodurch Androids normale Drosselung (Datenverarbeitungsverzögerung oder Versuchslimits) umgangen wird. Die Geschwindigkeit des Passcode-Erratens hängt von der Komplexität der Schlüsselableitungsfunktion und der Rechenleistung der digitalen forensischen Workstation ab.

Dieser Prozess interagiert nicht mit den vom Gerät extrahierten Benutzerdaten, daher ist die Wahrscheinlichkeit von Informationsänderungen oder Datenverlust geringer.

Unisoc-Brute-Force-Eigenschaften

Unisocs kostengünstige Prozessoren (ehemals Spreadtrum) finden sich in vielen Budget-Android-Geräten. Einige dieser SoC-Modelle haben Schwachstellen, die Code-Ausführung in der BootROM ermöglichen, wenn das Gerät im Spreadtrum Download Mode (SPD) über USB gebootet wird. Belkasoft X nutzt diese Schwachstellen, um seinen eigenen Code in den frühesten Boot-Phasen auszuführen, Verschlüsselungsschlüssel-Inhalte zu extrahieren und Passcodes offline zu brute-forcen. BootROM-Fehler können nicht durch Software-Updates behoben werden (da sie sich im Read-Only-Speicher befinden), daher bleiben betroffene SoCs für immer unsicher.

Diese Brute-Force-Methode ist Teil des Spreadtrum-Akquisitions-Workflows und ist einfach auszuführen und relativ schnell. Sie müssen nur einige Treiber installieren, das Unisoc-Gerät in den SPD-Modus versetzen und den Prozess starten.

MediaTek (MTK) Brute-Force-Eigenschaften

MediaTek-SoCs betreiben viele Arten von Android-Geräten (besonders Mittelklasse-Telefone wie Xiaomi, Vivo, Oppo). Viele dieser Geräte haben kein dediziertes Sicherheitselement und sind nur auf TEE für Sicherheit angewiesen—und entscheidend ist, dass MTKs BootROM bekannte Schwachstellen hat, die die Tür für Brute-Force-Angriffe öffnen. Insbesondere erlaubt es das Hochladen und Ausführen von unsigniertem Code, bevor Secure Boot implementiert wird.

Belkasoft X bietet einen Akquisitions-Workflow, der in den Boot-Prozess vieler MTK-Chipset-basierter Geräte eindringen kann. Wie Unisoc-basierte Geräte lädt es das physische Gerätebild und Verschlüsselungsinhalte herunter, damit der Brute-Force-Prozess offline ausgeführt werden kann.

Um MTK erfolgreich zu brute-forcen, müssen Sie Treiber für Low-Level-Kommunikationsfähigkeiten mit MTK installieren und dann das Gerät in den BootROM-Modus (oder Preloader-Modus für einige Geräte) versetzen. Der gesamte Prozess beinhaltet einige weitere Voraussetzungsschritte und erfordert mehr Aufmerksamkeit als Unisoc-Brute-Force, ist aber dennoch relativ einfach auszuführen und funktioniert ziemlich schnell.

Kirin-Brute-Force-Eigenschaften

HiSilicon Kirin-Chipsets, die hauptsächlich in Huawei- und Honor-Geräten verwendet werden, stellen eine etwas andere Situation dar. Huaweis Flaggschiff-Telefone kommen oft mit robuster Sicherheit (einschließlich ihrer eigenen TEE-Implementierung und in neueren Modellen auch einem integrierten Sicherheitselement für Zahlungen). Im Gegensatz zu MTK oder Unisoc wurden nicht so viele BootROM-Exploits für Kirin öffentlich bekannt gegeben. Stattdessen nutzen DFIR-Tools Huaweis gerätespezifischen Engineering-Modus und Bootloader-Schwachstellen.

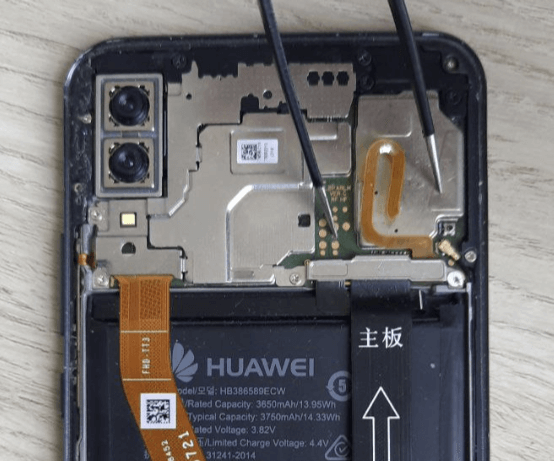

Um ein Kirin-basiertes Gerät zu brute-forcen, müssen Sie es in den USB-Download-Modus (auch COM-Port-Modus genannt) versetzen, der USB-Kommunikation mit dem Gerät ermöglicht und somit Zugang zu den für Brute-Force-Angriffe notwendigen Komponenten bietet. Die Aktivierung dieses Modus erfordert einigen manuellen Aufwand: Sie müssen das Gerät öffnen, den Testpunkt finden und ihn mit einer feinen Pinzette kurzschließen.

Belkasoft X unterstützt derzeit Brute-Force und Datenakquisition für Geräte, die auf Kirin 970- und 980-Chipsets laufen. Dieser Prozess läuft offline, was ihn ziemlich schnell und sicher macht. Der Akquisitions-Workflow hängt davon ab, ob das Gerät einige Sicherheitspatches erhalten hat oder nicht. Einige Modelle können nicht über USB verbinden, einige benötigen ein Harmony TCP-Kabel, um USB-Kommunikation zu starten, und einige verbinden sich direkt über USB-C. Belkasoft X wird Ihnen sagen, was zu tun ist.

Abschließende Gedanken: Geben Sie bei gesperrten Beweismitteln nicht auf!

Fast jedes Gerät hat Hardware- oder Software-Schwachstellen. Billige und alte Geräte, die oft als Wegwerftelefone verwendet werden, sind normalerweise anfälliger für Brute-Force und Akquisition, während hochwertige Android-Geräte normalerweise festungsartig gebaut sind (das ist ein Wortspiel).

Exploits zu finden ist nicht einfach und braucht Zeit für Forschung und Implementierung; deshalb zielen viele Brute-Force-Methoden nur auf ältere Telefon- und Tablet-Modelle ab. Aber trotzdem sollten wir bei gesperrten Beweismitteln nicht aufgeben!

Stellen Sie sich vor: Sie erhalten ein gesperrtes Telefon von einem unkooperativen Verdächtigen. Es ist ein neues Modell, vollständig aktualisiert und schwer zu knacken. Aber dann wird während der Untersuchung ein weiteres Gerät gefunden—ein altes Telefon, das der Verdächtige vor Jahren aufgegeben hat. Es ist auch gesperrt, aber diesmal unterstützt Ihr DFIR-Tool (vielleicht Belkasoft X) es. Hier ist der Punkt: Menschen verwenden oft jahrelang, manchmal jahrzehntelang dasselbe Passwort. Daher besteht eine starke Möglichkeit, dass das Passwort des alten Geräts dasselbe wie das des neuen Geräts ist.

Geduld, Kreativität und die richtigen Tools können eine Sackgasse in einen Erfolg verwandeln. Überprüfen Sie die von Belkasoft X unterstützten Gerätemodelle: https://belkasoft.com/brute. Vielleicht verstaubt eines davon auf einem Regal in Ihrer Beweissammlung?

Häufig gestellte Fragen

Was ist das Mobile-Passcode-Brute-Force-Modul in Belkasoft X?

Ein Modul zum automatisierten Entsperren mobiler Geräte durch Brute-Force des Bildschirm-Locks. Es nutzt Low-Level-Schwachstellen in der Boot-Kette und im TEE, um Schlüsselmaterial zu erhalten und offline zu brute-forcen, wodurch Android-Versuchslimits und Verzögerungen umgangen werden.

Wie funktioniert Brute-Force des Android-Bildschirm-Locks grundsätzlich?

Android verwendet Verschlüsselung, deren Daten-Schlüssel im TEE aus gerätespezifischen Geheimnissen und dem Sperrcode des Nutzers abgeleitet werden. Durch Ausnutzen chipset-spezifischer Schwachstellen in frühen Boot-Phasen erhält Belkasoft X Schlüsselmaterial und errät Passwörter offline, ohne Benutzerdaten zu berühren.

Was ist speziell am Unisoc-(Spreadtrum)-Ansatz?

Einige Unisoc-SoCs haben BootROM-Schwachstellen, die Code-Ausführung über den Spreadtrum Download Mode (SPD) erlauben. Belkasoft X nutzt dies, um Schlüsselmaterial zu extrahieren und offline zu brute-forcen. Da die BootROM im ROM liegt, lassen sich diese Fehler nicht per Software-Update beheben.

In der Praxis: Treiber installieren, Gerät in den SPD-Modus versetzen und den Belkasoft-X-Workflow starten.

Was ist speziell am MediaTek-(MTK)-Ansatz?

Bei manchen MTK-Chipsets erlaubt die BootROM das Laden/Ausführen unsignierten Codes vor dem Secure-Boot. Belkasoft X unterbricht die Boot-Kette, extrahiert Images und Schlüsselmaterial und führt Brute-Force des Bildschirm-Locks offline aus.

Erfordert in der Regel MTK-Low-Level-Treiber und BootROM/Preloader-Modus; etwas mehr Vorbereitung als bei Unisoc, dennoch reproduzierbar und effizient.

Werden Kirin-basierte Geräte unterstützt?

Ja. Belkasoft X bietet Brute-Force- und Akquisitionsszenarien für diverse Kirin-Modelle (z. B. 970/980). So lassen sich physische Images, Keystore und FBE-Entschlüsselungs-Keys gewinnen, was die Analyse nach Code-Wiederherstellung erleichtert.

Ist der Prozess sicher für Benutzerdaten? Risiko von Datenverlust?

Die Brute-Force-Prozedur läuft offline auf extrahiertem Schlüsselmaterial und greift nicht in Live-Daten ein, wodurch Änderungen oder Verluste minimiert werden. Halten Sie dennoch DFIR-Best Practices ein: Strom/Netz trennen, abschirmen, Zustand bewahren, dokumentieren.

Welche Faktoren beeinflussen die Geschwindigkeit der Passwort-Erratung?

Komplexität der Key-Derivation-Function (KDF) des jeweiligen Stacks/Chipsets, Leistungsfähigkeit der Workstation (CPU/GPU) sowie Art und Länge des Locks (PIN/Passwort/Muster).

Beeinträchtigen Android-Versuchslimits oder Verzögerungen das Modul?

Nein. Das Modul arbeitet offline außerhalb der Android-Standardmechanismen; Limits und Delays greifen nicht. Zuerst werden Low-Level-Zugriffe je nach Chipset etabliert, anschließend erfolgt die Erratung auf der Workstation.

Welche Treiber oder Modi sind für den Start erforderlich?

Unisoc: SPD-Treiber und Spreadtrum Download Mode. MTK: VCOM/Preloader-Treiber und BootROM/Preloader-Modus. Kirin: geführte Schritte im Belkasoft-X-Assistenten. Alles wird aus den Belkasoft-X-Akquisitionsabläufen gestartet.

Kann ich direkt ein entschlüsseltes Dateisystem-Image erhalten?

Ja, in unterstützten Szenarien kann Belkasoft X Entschlüsselungs-Keys extrahieren und ein entschlüsseltes Dateisystem-Abbild für FBE/FDE-Geräte erstellen (relevant für bestimmte MTK-, Kirin- und Unisoc-Modelle), was die Artefakt-Analyse beschleunigt.

Funktioniert das Modul zusammen mit anderen Belkasoft-X-Akquisitionsmethoden?

Ja. Brute-Force ist Teil eines kompletten Toolsets: logische Extraktionen (ADB, agent-basiert, MTP/PTP), App-Extraktionen via APK-Downgrade sowie chipset-spezifische physische Akquisitionen. Beginnen Sie möglichst wenig invasiv und skalieren Sie bei Bedarf.

Wo finde ich die Liste der unterstützten Chipsets und Geräte?

Bitte prüfen Sie die Belkasoft-X-Dokumentation, Spezifikationen und Release Notes für den aktuellen Support-Umfang (MTK, Kirin, Unisoc etc.). Vor der Akquisition „What’s new“ sichten, um Unterstützung und Limits zu bestätigen.